Uma vez que cada vez mais e mais dados estão sendo processados e armazenados por terceiros, a proteção de tais dados está se tornando um assunto cada vez mais significativo para os profissionais de segurança da informação – e não é de se admirar que a nova versão de 2013 da ISO 27001 tenha dedicado toda uma seção do Anexo A para este assunto.

Mas como é possível proteger a informação que não está diretamente sob o seu controle? Eis o que a ISO 27001 requer…

Por que não se trata apenas de fornecedores?

Claro, fornecedores são aqueles que irão tratar com as informações sensíveis de sua organização de forma mais frequente. Por exemplo, caso você terceirize o desenvolvimento do software de sua organização, as chances são de que os desenvolvedores do software não apenas aprenderão sobre os processos de sua organização – eles também terão acesso aos seus dados de produção, significando que eles provavelmente saberão quais são os mais valiosos para a sua organização; o mesmo vale caso você faça uso de serviços em nuvem.

Mas você também possui parceiros – e.g., você pode desenvolver um novo produto com alguma outra organização, e neste processo você compartilha com eles seus mais sensíveis dados de pesquisa e desenvolvimento, nos quais você investiu anos e dinheiro.

E também há os clientes. Digamos que você está participando de uma concorrência, e seu cliente em potencial pede que você revele várias informações sobre a sua estrutura, seus empregados, suas forças e fraquezas, sua propriedade intelectual, preços, etc.; eles podem até mesmo requisitar uma visita onde farão uma auditoria on-site. Tudo isso basicamente significa que eles terão acesso as suas informações sensíveis, mesmo que você não faça nenhum acordo com eles.

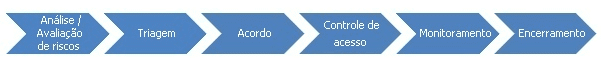

O processo de tratativa de terceiros

Então, como proteger a sua informação? Basicamente, para estar em conformidade com a ISO/ 27001 você deveria seguir este processo:

Análise / Avaliação de riscos (cláusula 6.1.2). Você deveria analisar e avaliar os riscos a confidencialidade, integridade e disponibilidade de suas informações no caso de terceirizar parte de seus processos ou permitir que um terceiro acesse suas informações. Por exemplo, durante a análise / avaliação você pode identificar que algumas das suas informações podem ser expostas ao público e criar um enorme dano, ou que alguma informação pode ser perdida de forma permanente. Baseado nos resultados da análise/avaliação de risco, você pode decidir se os próximos passos deste processo são necessários ou não – por exemple, você pode não precisar realizar uma verificação de histórico ou inserir cláusulas de segurança para o seu fornecedor da cafeteria, mas você provavelmente irá precisar fazer isso para o seu desenvolvedor de software.

Triagem (controle A.7.1.1) / auditoria. Esta é a etapa onde você precisa realizar uma verificação de histórico em seus potenciais fornecedores e parceiros – quanto mais riscos foram identificados na etapa anterior, mas minuciosa precisa ser a verificação; claro que você sempre deve assegurar que está fazendo isso dentro dos limites legais. As técnicas disponíveis variam muito, desde verificação de informações financeiras da organização até a verificação de registros criminais do CEO / donos do negócio. Você também pode precisar auditar controles e processos de segurança da informação deles que já existam.

Selecionando cláusulas em acordos (controle A.15.1.2). Uma vez que você saiba quais riscos existem e qual é a situação específica da organização que você escolheu como fornecedora / parceira, você pode começar a escrever as cláusulas de segurança que precisam ser inseridas em um acordo. Podem existir dezenas de cláusulas, variando de controle de acesso e rotulagem de informação confidencial, até quais treinamentos de conscientização são necessários e quais métodos de encriptação devem ser utilizados.

Controle de acesso (controle A.9.4.1). Ter um acordo com um fornecedor não significa que eles precisam acessar todos os seus dados – você tem que ter certeza de dar a eles acesso apenas ao necessário (Need-to-know basis). Isto é – eles deveriam acessar apenas os dados que são requeridos para que eles realizem o trabalho.

Monitoramento da conformidade (controle A.15.2.1). Você pode ter a esperança de que seu fornecedor estará em conformidade com todas as cláusulas de segurança do acordo, mas frequentemente este não é o caso. É por isso que você tem que monitorar e, se necessário, auditar se eles estão cumprindo com todas as cláusulas – por exemplo, se eles concordaram e dar acesso a suas dados apenas para um pequeno número de seus empregados, isto é algo que você precisa verificar.

Encerramento do acordo. Não importa se seu acordo tenha terminado sob circunstâncias amigáveis ou nem tanto assim, você precisa ter certeza de que todos os seus ativos foram devolvidos (controle A.8.1.4), e que todos os direitos de acesso tenham sido removidos (A.9.2.6).

Foco no que é importante

Assim, se você está comprando artigos de papelaria ou toners para impressora, você provavelmente irá ignorar a maior parte deste processo porque sua análise/avaliação de risco permitirá a você fazer isso; mas ao contratar um consultor de segurança, ou com efeito, um serviço de limpeza (porque eles tem acesso a todas as suas instalações em horário fora do expediente), você deveria realizar cuidadosamente cada uma destas seis etapas.

Como você provavelmente percebeu do processo citado, é complicado desenvolver uma lista de verificação única para verificar a segurança de um fornecedor – ao invés disso, você deveria usar este processo para identificar você mesmo qual é a abordagem mais apropriada para proteger suas informações mais valiosas.

Clique aqui para ver um exemplo de Política de segurança do fornecedor.

Nós agradecemos a Rhand Leal pela tradução para o português.

Dejan Kosutic

Dejan Kosutic