He visto bastantes empresas pequeñas (de hasta 50 empleados) intentado adaptar herramientas para la evaluación de riesgos como parte de su proyecto de implementación de la norma ISO 27001. El resultado es que, generalmente, demanda mucho tiempo y dinero y se consiguen muy pocos resultados.

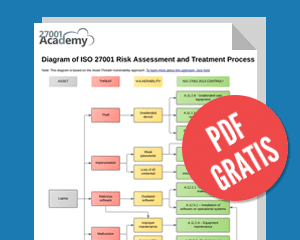

Primero, ¿qué es realmente la evaluación de riesgos y cuál es su objetivo? La evaluación de riesgos es un proceso durante el cual una organización debe identificar los riesgos de seguridad de la información determinando su probabilidad e impacto. En otras palabras, la organización debe reconocer todos los potenciales problemas con su información, cómo podrían suceder y qué consecuencias podrían tener. El objetivo de la evaluación de riesgos es encontrar qué controles se necesitan para disminuir el riesgo; la selección de controles se denomina proceso de tratamiento de riesgos y, en la ISO 27001, estos controles son tomados del Anexo A, donde se especifican 133 controles.

La evaluación de riesgos se realiza identificando y evaluando activos, vulnerabilidades y amenazas. Un activo es todo lo que tenga valor para la organización: hardware, software, personal, infraestructura, datos (en diversos formatos y medios), proveedores y socios, etc. Una vulnerabilidad es una debilidad en un activo, proceso, control, etc. que pueda ser explotado por una amenaza. Una amenaza es cualquier causa que pueda infligir daño a un sistema u organización. Un ejemplo de una vulnerabilidad es la falta de software antivirus; y una amenaza relacionada es el virus informático.

Teniendo todo esto en cuenta, si su organización es pequeña, usted realmente no necesita una herramienta sofisticada para realizar la evaluación de riesgos. Todo lo que necesita es una hoja de cálculo de Excel, buenos catálogos de vulnerabilidades y amenazas y una buena metodología de evaluación de riesgos. La tarea principal pasa realmente por evaluar la probabilidad y las consecuencias, y esto no es posible hacerlo con cualquier herramienta, es algo que los propietarios de sus activos, con el conocimiento que tienen sobre los mismos, tienen que evaluar.

Entonces, ¿dónde consigue los catálogos y la metodología? Si actualmente utiliza los servicios de un consultor, él o ella debería proporcionárselos; si no, hay algunos catálogos disponibles en Internet, sólo debe buscarlos con Google. La metodología no está disponible en forma gratuita, pero podría usar la norma ISO 27005 (describe detalladamente la evaluación y tratamiento de riesgos) o podría usar otros sitios Web que venden la metodología. Todo esto debería resultar en un considerable ahorro de tiempo y dinero en lugar de comprar una herramienta para la evaluación de riesgos y aprender a utilizarla.

Una buena metodología debe contener un método para identificar activos, amenazas y vulnerabilidades, tablas para marcar las probabilidades y consecuencias, un método para calcular el riesgo y para definir el nivel aceptable de riesgo. Los catálogos deben tener al menos 30 vulnerabilidades y 30 amenazas; algunos cuentan, inclusive, con unos cientos de cada uno, pero esto probablemente sea demasiado para una empresa pequeña.

El proceso realmente no es complicado; aquí se detallan los pasos básicos para la valuación y el tratamiento:

- Definir y documentar la metodología (incluyendo los catálogos) y distribuirlos a todos los propietarios de activos de la organización.

- Organizar entrevistas con todos los propietarios de activos para que ellos identifiquen sus activos y las vulnerabilidades y amenazas relacionadas. En el segundo paso solicitarles que evalúen la probabilidad e impacto si ocurriera un riesgo en particular.

- Consolidar los datos en una única hoja de cálculo, calcular los riesgos e indicar qué riesgos no son aceptables.

- Para cada riesgo que no sea aceptable, escoger uno o más controles del Anexo A de la ISO 27001 y calcular cuál sería el nuevo nivel de riesgo luego de la implementación de esos controles.

Como conclusión: la evaluación y tratamiento de riesgos son los verdaderos pilares de la seguridad de la información y de la ISO 27001, pero esto no significa que tengan que ser complicados. Lo puede hacer de una manera sencilla, y su sentido común es lo que en realidad importa.

Para saber más, descargue este Diagram of ISO 27001:2013 Risk Assessment and Treatment process.

Dejan Kosutic

Dejan Kosutic