Die NIS 2-Richtlinie besagt ganz klar, dass alle Mitarbeiter, einschließlich der Führungskräfte, eine Cybersicherheitsschulung absolvieren müssen. Wo fängt man am besten dabei an – welche Themen behandelt man und wie sollte der gesamte Prozess organisiert werden?

- Welche Themen werden in der Schulung behandelt?

- Wie soll der Schulungsprozess gestaltet werden?

- Welche Methode soll für die regelmäßige Durchführung der Schulung verwendet werden?

Welche Themen sollten in der NIS2-Schulung zur Cybersicherheit und zur Sensibilisierung behandelt werden?

In Kapitel IV – Risikomanagementmaßnahmen und Berichtspflichten im Bereich der Cybersicherheit der NIS 2 werden verschiedene Aktivitäten und Sicherheitsmaßnahmen aufgeführt, die durchgeführt werden müssen.

Der beste Ansatz für die Festlegung von Themen für die Schulung und Sensibilisierung im Bereich der Cybersicherheit besteht darin, jede dieser Aktivitäten und Maßnahmen abzudecken. Allerdings werden nicht alle diese Themen für alle Mitarbeiter des Unternehmens geeignet sein – daher habe ich die Themen nachstehend nach Zielgruppen getrennt.

Themen für alle Mitarbeiter (einschließlich der mittleren und oberen Führungsebene)

- Grundlagen der NIS-2-Richtlinie (Abdeckung aller relevanten Artikel)

- Grundlegende Praktiken der Cyberhygiene (Artikel 21 Absatz 2 Buchstabe g)

- Behandlung von Vorfällen (Artikel 21 Absatz 2 Buchstabe b)

- Back-up (Artikel 21 Absatz 2 Buchstabe c)

- Geschäftskontinuität (Artikel 21 Absatz 2 Buchstabe c)

- Verwendung von Lösungen zur Multifaktor-Authentifizierung und kontinuierlichen Authentifizierung (Artikel 21 Absatz 2 Buchstabe j)

Themen für IT-Mitarbeiter und Sicherheitsverantwortliche

- Politik zur Sicherheit von Informationssystemen (Artikel 21 Absatz 2 Buchstabe a)

- Wiederherstellung nach einem Notfall (Artikel 21 Absatz 2 Buchstabe c)

- Sicherheit bei der Beschaffung, Entwicklung und Wartung von Netzen und Informationssystemen (Artikel 21 Absatz 2 Buchstabe e)

- Politiken und Verfahren für den Einsatz von Kryptographie und Verschlüsselung (Artikel 21 Absatz 2 Buchstabe h)

- Zugriffskontrolle (Artikel 21 Absatz 2 Buchstabe i)

- Verwaltung von Anlagen (Artikel 21 Absatz 2 Buchstabe i)

- Gesicherte Sprach-, Video- und Textkommunikation (Artikel 21 Absatz 2 Buchstabe j)

- Gesicherte Notfallkommunikationssysteme (Artikel 21 Absatz 2 Buchstabe j)

Themen speziell für Sicherheitsverantwortliche

- Schritte zur Einhaltung der NIS 2 (relevante Artikel in Kapitel IV)

- Wie hängt die NIS 2 mit der ISO 27001 zusammen (Präambel Erwägungsgrund (79), Artikel 21 Absatz 1, Artikel 25)?

- In welchem Verhältnis steht NIS 2 zu DORA? (Präambel Erwägungsgrund (28))

- Wie hängt die NIS 2 mit CER zusammen? (Artikel 2 Absatz 3, Artikel 3 Absatz 1 Buchstabe f)

- In welchem Zusammenhang steht die NIS 2 mit der EU DSGVO? (Präambel Erwägungsgrund (121), Artikel 35)

- Zertifizierung von IT-Produkten und Diensten (Artikel 24)

- In NIS 2 definierte staatliche Stellen (mehrere Artikel)

- Organisation regelmäßiger Cybersicherheitsschulungen für verschiedene Mitarbeiterebenen in einem Unternehmen (Artikel 20 Absatz 2, Artikel 21 Absatz 2 Buchstabe g)

- Durchführung der Risikobewertung und -behandlung gemäß NIS 2 (Artikel 21 Absatz 1)

- Bewertung von Schwachstellen und der Qualität von Lieferanten (Artikel 21 Absatz 3)

- Sicherheit des Personals (Artikel 21 Absatz 2 Buchstabe i)

- Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit (Artikel 21 Absatz 2 Buchstabe f)

- Ergreifen von Korrekturmaßnahmen (Artikel 21 Absatz 4)

Themen für die oberste Führung und Sicherheitsverantwortliche

- Welches sind die wesentlichen und wichtigen Einrichtungen, die die NIS 2 einhalten müssen (Artikel 3)?

- Die wichtigsten Cybersicherheitsanforderungen der NIS 2 (Artikel 21)

- Genehmigung und Beaufsichtigung von Risikomanagementmaßnahmen im Bereich der Cybersicherheit (Artikel 20 Absatz 1)

- Krisenmanagement (Artikel 21 Absatz 2 Buchstabe c)

- Sicherheit der Lieferkette (Artikel 21 Absatz 2 Buchstabe d)

- Berichtspflichten (Artikel 23)

- NIS 2 Geldbußen und Haftung (Artikel 20 Absatz 1; Artikel 32 Absatz 6; Artikel 34)

- Rechtsvorschriften der EU-Länder zur Cybersicherheit (Artikel 41)

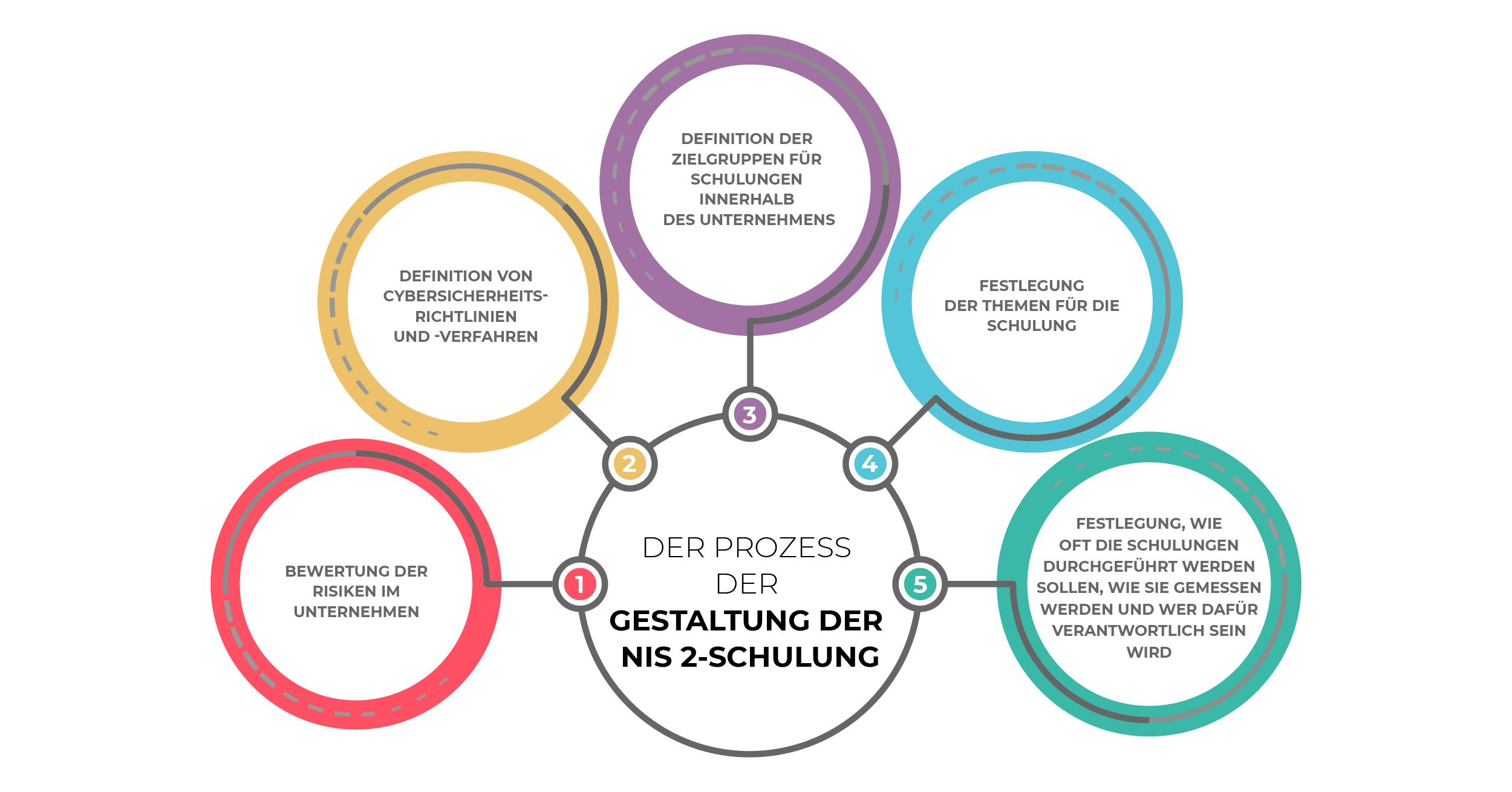

Der Prozess der Gestaltung der NIS 2-Schulung

Im Allgemeinen sollte der Prozess der Gestaltung von Cybersicherheitsschulungen, die mit der NIS 2 konform sind, in folgenden Schritten erfolgen:

- Bewertung der Risiken im Unternehmen – dies ist die Grundlage für die Erstellung von Sicherheitsdokumenten und für die Festlegung der Schwerpunkte der Cybersicherheitsschulung.

- Definition von Cybersicherheitsrichtlinien und -verfahren – auf diese Weise werden die Rollen und Verantwortlichkeiten im Bereich der Cybersicherheit klar.

- Definition der Zielgruppen für Schulungen innerhalb des Unternehmens – Gruppen von Mitarbeitern mit unterschiedlichen Rollen im Bereich der Cybersicherheit.

- Festlegung der Themen für die Schulung – basierend auf Risiken, Rollen und Verantwortlichkeiten -, dies wird sich für verschiedene Zielgruppen unterscheiden.

- Festlegung, wie oft die Schulungen durchgeführt werden sollen, wie sie gemessen werden und wer dafür verantwortlich sein wird.

Optionen für die regelmäßige Durchführung von Schulungen

Für die Durchführung von NIS 2-Schulungen zur Cybersicherheit gibt es mehrere Möglichkeiten:

a) Von einem Kursleiter geführte Schulung im Unterrichtsraum

Vorteile:

- Die Schulung kann an die Bedürfnisse des Unternehmens angepasst werden

- Höheres Engagement

Nachteile:

- Wahrscheinlich am teuersten

- Kann nicht sehr oft durchgeführt werden

- Schwierig, getrennte Schulungen für verschiedene Zielgruppen anzubieten.

b) Von einem Kursleiter geführte Online-Schulung

Vorteile:

- Die Schulung kann an die Bedürfnisse des Unternehmens angepasst werden

Nachteile:

- Geringeres Engagement

c) Voraufgezeichnete Online-Schulung über ein Lernmanagementsystem (LMS)

Vorteile:

- Einfache Nachverfolgung von Anwesenheit und Testergebnissen

- Die Mitarbeiter können die Videos nach Belieben ansehen

- Die budgetfreundlichste Option

Nachteile:

- Die Teilnehmer können keine Fragen direkt an den Kursleiter stellen

Geeignete Schulung finden

Letztendlich hängt die Gestaltung des Schulungsprozesses und die Auswahl der Schulungsoption von den Gegebenheiten des jeweiligen Unternehmens ab. Nach der Analyse Ihrer eigenen Situation können Sie die für Sie besten Lösungen auswählen.

Für weitere Informationen über NIS-2 laden Sie dieses kostenlose Whitepaper herunter: Umfassender Leitfaden zur NIS-2-Richtlinie.

Dejan Kosutic

Dejan Kosutic