Si su compañía está obligada a cumplir con la Directiva NIS 2 (SRI 2), tendrá que redactar muchos documentos nuevos para cumplir con todos los requisitos de ciberseguridad y notificación exigidos. Este artículo enumera todos los documentos que las compañías deben redactar según el Capítulo IV de la NIS2, llamado “Medidas para la gestión de riesgos de ciberseguridad y obligaciones de notificación”. Nos centramos únicamente en este capítulo porque es el único que determina lo que las entidades esenciales e importantes deben hacer para cumplir con esta Directiva.

- Metodología de Evaluación de Riesgos

- Plan de Tratamiento de Riesgos

- Plan de Formación y Concienciación

- Procedimiento de gestión de incidentes

- Política de Seguridad de TIC

- etc.

Lista de documentos y notificaciones que se exigen

La siguiente tabla muestra las exigencias de la NIS2, los artículos relevantes de su Capítulo IV y las buenas prácticas para documentar el cumplimiento de las obligaciones.

| Qué debemos documentar | Artículo de la NIS 2 | Se suele documentar mediante |

| Los órganos de gestión deben aprobar las medidas de gestión de riesgos de ciberseguridad | Artículo 20, párrafo 1 | Plan de Tratamiento de Riesgos |

| Los órganos de gestión deben supervisar la implementación de medidas de gestión de riesgos de ciberseguridad | Artículo 20, párrafo 1 | Informe de Medición + Informe de Auditoría Interna + Acta de Revisión de la Gestión |

| Los miembros de los órganos de gestión están obligados a seguir la formación y deben ofrecer una formación similar a sus empleados periódicamente | Artículo 20, párrafo 2 | Plan de Formación y Concienciación |

| Las entidades deben tomar las medidas técnicas, operativas y de organización adecuadas y proporcionadas para gestionar los riesgos | Artículo 21, párrafo 1 | Tabla de Tratamiento de Riesgos + Plan de Tratamiento de Riesgos + varias políticas y procedimientos mencionados a continuación |

| Al evaluar la proporcionalidad de las medidas, se tendrá debidamente en cuenta el grado de exposición de la entidad a los riesgos, el tamaño de la entidad y la probabilidad de que se produzcan incidentes y su gravedad, incluyendo su repercusión social y económica | Artículo 21, párrafo 1 | Metodología de Evaluación de Riesgos + Tabla de Evaluación de Riesgos |

| Política de análisis de riesgos | Artículo 21, párrafo 2, punto a | Metodología de Evaluación de Riesgos |

| Política de seguridad de los sistemas de información | Artículo 21, párrafo 2, punto a | Política de Seguridad de los Sistemas de Información |

| Gestión de incidentes | Artículo 21, párrafo 2, punto b | Procedimiento de Gestión de Incidentes + Registro de Incidentes |

| Énfasis en la resiliencia | Artículo 21, párrafo 2, punto c | Plan de Continuidad de las Actividades |

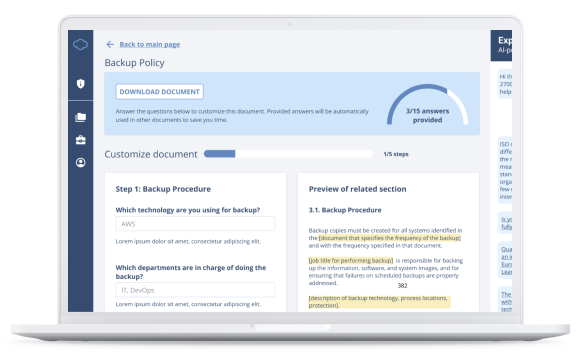

| Gestión de copias de seguridad | Artículo 21, párrafo 2, punto c | Política de Copias de Seguridad |

| Recuperación en caso de catástrofe | Artículo 21, párrafo 2, punto c | Plan de Recuperación en caso de Catástrofe |

| Gestión de crisis | Artículo 21, párrafo 2, punto c | Plan de Gestión de Crisis |

| La seguridad de la cadena de suministro, incluidos los aspectos de seguridad relativos a las relaciones entre cada entidad y sus proveedores o prestadores de servicios directos | Artículo 21, párrafo 2, punto d | Política de Seguridad de los Proveedores + Cláusulas de Seguridad para Proveedores y Socios + Declaración de Privacidad |

| La seguridad en la adquisición, el desarrollo y el mantenimiento de sistemas de redes y de información | Artículo 21, párrafo 2, punto e | Política de Desarrollo Seguro + Especificaciones sobre Requisitos del Sistema de Información |

| Las políticas y los procedimientos para evaluar la eficacia de las medidas para la gestión de riesgos de ciberseguridad | Artículo 21, párrafo 2, punto f | Metodología de Medición + Informe de Medición + Procedimiento de Auditoría Interna + Lista de Verificación de la Auditoría Interna + Informe de Auditoría Interna + Procedimiento de Revisión de la Gestión |

| Las prácticas básicas de ciberhigiene | Artículo 21, párrafo 2, punto g | Política de Seguridad de TIC |

| La formación en ciberseguridad | Artículo 21, párrafo 2, punto g | Plan de Formación y Concienciación |

| Las políticas y procedimientos relativos a la utilización de criptografía y cifrado | Artículo 21, párrafo 2, punto h | Política sobre el Uso del Cifrado |

| La seguridad de los Recursos Humanos | Artículo 21, párrafo 2, punto i | Política de Seguridad para Recursos Humanos |

| Las políticas de control de acceso | Artículo 21, párrafo 2, punto i | Política de Control de Acceso |

| La gestión de activos | Artículo 21, párrafo 2, punto i | Procedimiento de Gestión de Activos + Inventario de Activos |

| El uso de soluciones de autenticación multifactorial o de autenticación continua | Artículo 21, párrafo 2, punto j | Política de autenticación |

| La seguridad de las comunicaciones de voz, vídeo y texto | Artículo 21, párrafo 2, punto j | Política de Transferencia de Información + Política de Comunicación Segura |

| La seguridad de los sistemas de comunicaciones de emergencia | Artículo 21, párrafo 2, punto j | Política de Comunicación Segura |

| La consideración de las vulnerabilidades específicas de cada proveedor y prestador de servicios directo y la calidad general de los productos y las prácticas en materia de ciberseguridad de los proveedores y prestadores de servicios, incluidos sus procedimientos de desarrollo seguro | Artículo 21, párrafo 3 | Política de Seguridad de los Proveedores + Informe de la Evaluación y Tratamiento de Riesgos |

| La adopción de medidas correctivas adecuadas y proporcionadas | Artículo 21, párrafo 4 | Procedimiento de Acciones Correctivas + Formulario de Acciones Correctivas |

| La notificación al CSIRT o a la autoridad competente cualquier incidente significativo | Artículo 23, párrafo 1 | Notificación de incidentes significativos al CSIRT/Autoridad competente |

| La notificación a los destinatarios de sus servicios los incidentes significativos susceptibles de afectar negativamente a la prestación de dichos servicios | Artículo 23, párrafo 1 | Notificación de incidentes significativos a los destinatarios de servicios |

| La comunicación a los destinatarios de servicios que potencialmente se vean afectados por una ciberamenaza significativa cualquier medida o solución que dichos destinatarios puedan adoptar para hacer frente a esa amenaza. También hay que informar a esos destinatarios de la propia ciberamenaza significativa | Artículo 23, párrafo 2 | Notificación de incidentes significativos a los destinatarios de servicios |

| Una alerta temprana: indica si cabe sospechar que el incidente significativo responde a una acción ilícita o malintencionada o puede tener repercusiones transfronterizas | Artículo 23, párrafo 4, punto a | Alerta Temprana de Incidente Significativo |

| Una notificación del incidente que contenga una evaluación inicial del incidente significativo, incluyendo su gravedad e impacto, así como indicadores de compromiso, cuando estén disponibles | Artículo 23, párrafo 4, punto b | Notificación de incidentes significativos al CSIRT/Autoridad competente |

| Un informe intermedio con actualizaciones pertinentes sobre la situación | Artículo 23, párrafo 4, punto c | Informe Intermedio de Incidente Significativo |

| Un informe final, a más tardar, un mes después de presentar la notificación del incidente | Artículo 23, párrafo 4, punto d | Informe Final de Incidente Significativo |

| Un informe de situación en el caso de que el incidente siga en curso en el momento de la presentación del informe final | Artículo 23, párrafo 4, punto e | Informe de Situación de Incidente Significativo |

Documentos de ciberseguridad habituales no exigidos por la NIS 2

Además de los documentos requeridos ya mencionados, también resulta recomendable redactar estos otros documentos:

- Política de Clasificación de la Información: ofrece normas claras sobre cómo clasificar documentos y otra información y cómo proteger los activos dependiendo del nivel de su clasificación.

- Política de Dispositivos Móviles, Teletrabajo y Trabajo desde Casa: determina las normas para usar ordenadores portátiles, teléfonos inteligentes y otros dispositivos fuera de las instalaciones de la compañía.

- Política de Bring Your Own Device (BYOD): regula cuestiones de seguridad cuando los empleados utilizan sus propios dispositivos para trabajar.

- Política de Eliminación y Destrucción: determina cómo retirar dispositivos y material multimedia para eliminar todos los datos sensibles y evitar infringir derechos de propiedad intelectual.

- Procedimientos para Trabajar en Áreas Seguras: define las reglas de seguridad para centros de datos, archivos y otras áreas que requieren protección especial.

- Política de Gestión de Cambios: determina las reglas para realizar cambios en los sistemas de producción para reducir los riesgos de seguridad.

- Política de Mesas y Pantallas Limpias: determina las reglas para que cada empleado proteja su espacio de trabajo.

- Procedimientos de Seguridad para el Departamento TIC: incluye procedimientos operativos de seguridad para actividades que no están cubiertas en los otros documentos.

Para encontrar todos los documentos necesarios para cumplir la Directiva NIS 2 (SRI 2), consulta el Paquete de Documentos NIS 2 que incluye todas las políticas, procedimientos, planes y otras plantillas.

Dejan Kosutic

Dejan Kosutic