Si votre entreprise doit se conformer à la directive NIS 2 (SRI 2), il vous faudra rédiger de nouveaux documents pour couvrir les exigences en matière de cybersécurité et de notification. Cet article présente tous les documents que les entreprises doivent rédiger conformément au chapitre IV de NIS 2 « Mesures de gestion des risques en matière de cybersécurité et obligations d’information » ; j’aborde uniquement ce chapitre car il s’agit du seul qui précise ce que les entités essentielles et importantes doivent réaliser pour se conformer à cette directive.

- Méthodologie d’évaluation des risques

- Plan de traitement des risques

- Plan de formation et de sensibilisation

- Procédure de gestion des incidents

- Politique de sécurité informatique

- etc.

Liste des documents et dossiers requis

Le tableau ci-dessous présente les exigences de NIS 2, les articles pertinents du chapitre IV de cette directive et la meilleure pratique en matière de consignation par écrit de ces exigences.

| Ce qui doit être consigné par écrit | Article NIS 2 | Généralement consigné par écrit dans |

| Les organes de direction doivent approuver les mesures de gestion des risques en matière de cybersécurité | Article 20, paragraphe 1 | Plan de traitement des risques |

| Les organes de direction doivent superviser la mise en œuvre des mesures de gestion des risques en matière de cybersécurité | Article 20, paragraphe 1 | Rapport de mesure + Rapport d’audit + Compte-rendu de revue de direction |

| Les membres des organes de décisions sont tenus de suivre une formation et doivent offrir régulièrement une formation similaire aux membres de leur personnel | Article 20, paragraphe 2 | Plan de formation et de sensibilisation |

| Les entités doivent prendre des mesures techniques, opérationnelles et organisationnelles appropriées et proportionnées pour gérer les risques | Article 21, paragraphe 1 | Tableau de traitement des risques + Plan de traitement des risques + diverses politiques et procédures metionnées ci-dessous |

| Lors de l’évaluation de la proportionnalité de ces mesures, il convient de tenir dûment compte du degré d’exposition de l’entité aux risques, de la taille de l’entité et de la probabilité de survenance d’incidents et de leur gravité, y compris leurs conséquences sociétales et économiques | Article 21, paragraphe 1 | Méthodologie d’évaluation des risques + Tableau d’évaluation des risques |

| Politiques relatives à l’analyse des risques | Article 21, paragraphe 2, point (a) | Méthodologie d’évaluation des risques |

| Politiques relatives à la sécurité des systèmes d’information | Article 21, paragraphe 2, point (a) | Politique de sécurité de l’information |

| Gestion des incidents | Article 21, paragraphe 2, point (b) | Procédure de gestion des incidents + Journal des incidents |

| Continuité des activités | Article 21, paragraphe 2, point (c) | Plan de continuité des activités |

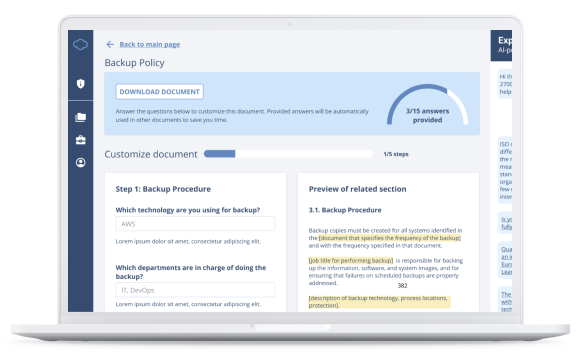

| Gestion des sauvegardes | Article 21, paragraphe 2, point (c) | Politique de sauvegarde |

| Reprise des activités | Article 21, paragraphe 2, point (c) | Plan de reprise en cas de désastre |

| Gestion des crises | Article 21, paragraphe 2, point (c) | Plan de gestion des crises |

| La sécurité de la chaîne d’approvisionnement, y compris les aspects liés à la sécurité concernant les relations entre chaque entité et ses fournisseurs ou prestataires de services directs | Article 21, paragraphe 2, point (d) | Politique de sécurité des fournisseurs + Clauses de sécurité pour les fournisseurs et partenaires + Déclaration de confidentialité |

| La sécurité de l’acquisition, du développement et de la maintenance des réseaux et des systèmes d’information | Article 21, paragraphe 2, point (e) | Politique de développement sécurisé + Spécification des exigences relatives aux systèmes d’information |

| Politiques et procédures pour évaluer l’efficacité des mesures de gestion des risques en matière de cybersécurité | Article 21, paragraphe 2, point (f) | Méthodologie de mesure + Rapport de mesure + Procédure d’audit interne + Liste de contrôle d’audit interne + Rapport d’audit interne + Procédure de revue de direction |

| Pratiques de base en matière de cyberhygiène | Article 21, paragraphe 2, point (g) | Politique de sécurité des technologies de l’information |

| Formation à la cybersécurité | Article 21, paragraphe 2, point (g) | Plan de formation et de sensibilisation |

| Politiques et procédures relatives à l’utilisation de la cryptographie et du chiffrement | Article 21, paragraphe 2, point (h) | Politique sur l’utilisation du chiffrement |

| Sécurité des ressources humaines | Article 21, paragraphe 2, point (i) | Politique de sécurité des ressources humaines |

| Politiques de contrôle d’accès | Article 21, paragraphe 2, point (i) | Politique de contrôle d’accès |

| Gestion des actifs | Article 21, paragraphe 2, point (i) | Procédure de gestion des actifs + Inventaire des actifs |

| L’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue | Article 21, paragraphe 2, point (j) | Politique d’authentification |

| Communications vocales, vidéo et textuelles sécurisées | Article 21, paragraphe 2, point (j) | Politique de transfert des informations + Politique de communication sécurisée |

| Systèmes sécurisés de communication d’urgence au sein de l’entité | Article 21, paragraphe 2, point (j) | Politique de communication sécurisée |

| Tenir compte des vulnérabilités propres à chaque fournisseur et prestataire de services direct et de la qualité globale des produits et des pratiques de cybersécurité de leurs fournisseurs et prestataires de services, y compris de leurs procédures de développement sécurisé | Article 21, paragraphe 3 | Politique de sécurité des fournisseurs + Rapport d’évaluation et de traitement des risques |

| Prendre toutes les mesures correctives nécessaires appropriées et proportionnées | Article 21, paragraphe 4 | Procédure relative à l’action corrective + Formulaire d’actions correctives |

| Notifier à son CSIRT ou à son autorité compétente tout incident ayant un impact important | Article 23, paragraphe 1 | Notification d’incidents importants au CSIRT/à l’autorité compétente |

| Notifier aux destinataires de leurs services les incidents importants susceptibles de nuire à la fourniture de ces services | Article 23, paragraphe 1 | Notification d’incidents importants aux destinataires de leurs services |

| Communiquer aux destinataires de leurs services qui sont potentiellement affectés par une cybermenace importante toutes les mesures ou corrections que ces destinataires peuvent appliquer en réponse à cette menace ; informer également ces destinataires de la cybermenace importante elle-même | Article 23, paragraphe 2 | Notification d’incidents importants aux destinataires de leurs services |

| Une alerte précoce qui indique si l’on suspecte l’incident important d’avoir été causé par des actes illicites ou malveillants ou s’il pourrait avoir un impact transfrontière | Article 23, paragraphe 4, point (a) | Alerte précoce relative à un incident important |

| Une notification d’incident qui fournit une évaluation initiale de l’incident important, y compris de sa gravité et de son impact, ainsi que des indicateurs de compromission, lorsqu’ils sont disponibles | Article 23, paragraphe 4, point (b) | Notification d’incidents importants au CSIRT/à l’autorité compétente |

| Un rapport intermédiaire sur les mises à jour pertinentes de la situation | Article 23, paragraphe 4, point (c) | Rapport intermédiaire relatif à l’incident important |

| Un rapport final au plus tard un mois après la présentation de la notification d’incident | Article 23, paragraphe 4, point (d) | Rapport final relatif à l’incident important |

| Un rapport d’avancement en cas d’incident en cours au moment de la présentation du rapport final | Article 23, paragraphe 4, point (e) | Rapport d’avancement relatif à l’incident important |

Documents courants en matière de cybersécurité qui ne sont pas requis par NIS 2

En plus des documents énumérés ci-dessus, il est également conseillé de rédiger les documents suivants :

- Politique de classification des informations — fournit des règles claires de classification des documents et d’autres informations et indique comment protéger ces actifs conformément au niveau de classification.

- Politique relative aux appareils mobiles, au télétravail et au travail à distance — définit les règles relatives à l’utilisation des ordinateurs portables et d’autres appareils en dehors des locaux de l’entreprise.

- Politique Bring Your Own Device (BYOD) — définit les aspects en matière de sécurité lorsque les employés utilisent leurs appareils personnelles au travail.

- Politique d’élimination et de destruction — définit la façon de détruire des appareils et des supports afin de supprimer toutes les données sensibles et d’éviter de porter atteinte à des droits de propriété intellectuelle.

- Procédures relatives au travail dans les zones sécurisées — définit les règles de sécurité pour les centres de données, les archives et d’autres zones qui nécessitent une protection particulière.

- Politique de gestion des changements — définit les règles relatives à la façon de réaliser des changements dans les systèmes de production, afin de réduire les risques en matière de sécurité.

- Politique de bureau propre et de l’écran vide — définit les règles pour chaque employé sur la façon de protéger son poste de travail.

- Procédures de sécurité pour le service des technologies de l’information — fournit des procédures de sécurité opérationnelles pour les activités qui ne sont pas couvertes dans d’autres documents.

Pour trouver tous les documents nécessaires pour vous conformer à la directive NIS 2 (SRI 2), consultez cette Boîte à outils de documentation NIS 2 qui comprend toutes les politiques, procédures, plans et autres modèles.

Dejan Kosutic

Dejan Kosutic