Wenn Ihr Unternehmen die NIS-2-Richtlinie einhalten muss, müssen Sie viele neue Dokumente verfassen, um die Anforderungen an die Cybersicherheit und die Berichtspflichten zu erfüllen. In diesem Artikel werden alle Dokumente vorgestellt, die Unternehmen gemäß Kapitel IV der NIS-2-Richtlinie mit dem Titel „Risikomanagementmaßnahmen und Berichtspflichten im Bereich der Cybersicherheit“ erstellen müssen. Der Grund, warum ich mich nur auf dieses Kapitel konzentriere, liegt darin, dass es das einzige ist, in dem festgelegt ist, was wesentliche und wichtige Einrichtungen tun müssen, um dieser Richtlinie nachzukommen.

- Methodik der Risikobewertung

- Plan zur Risikobehandlung

- Schulungs- und Sensibilisierungsplan

- Verfahren zum Management von Vorfällen

- IT-Sicherheitspolitik

- usw.

Liste erforderlicher Dokumente und Aufzeichnungen

Die nachstehende Tabelle zeigt die NIS-2-Anforderungen, die entsprechenden Artikel aus Kapitel IV dieser Richtlinie und die bewährte Verfahrensweise der Dokumentation dieser Anforderungen.

| Was dokumentiert werden muss | NIS 2 Artikel | In der Regel dokumentiert durch |

| Die Leitungsorgane müssen die Maßnahmen für das Risikomanagement im Bereich der Cybersicherheit genehmigen. | Artikel 20, Absatz 1 | Risikobehandlungsplan |

| Die Leitungsorgane müssen die Umsetzung von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit überwachen. | Artikel 20, Absatz 1 | Messbericht + Interner Auditbericht + Protokoll zur Managementbewertung |

| Die Mitglieder der Leitungsorgane sind verpflichtet, an Schulungen teilzunehmen und müssen ihren Mitarbeitern regelmäßig entsprechende Schulungen anbieten. | Artikel 20, Absatz 2 | Schulungs- und Sensibilisierungsplan |

| Einrichtungen müssen geeignete und verhältnismäßige technische, betriebliche und organisatorische Maßnahmen ergreifen, um die Risiken zu bewältigen. | Artikel 21, Absatz 1 | Verzeichnis der Risikobehandlung + Risikobehandlungsplan + verschiedene Politiken und Verfahren, die im Folgenden aufgeführt sind |

| Bei der Bewertung der Verhältnismäßigkeit der Maßnahmen sind das Ausmaß der Risikoexposition der Einrichtung, die Größe der Einrichtung und die Wahrscheinlichkeit des Auftretens von Vorfällen sowie deren Schwere, einschließlich ihrer gesellschaftlichen und wirtschaftlichen Auswirkungen, gebührend zu berücksichtigen. | Artikel 21, Absatz 1 | Methodik zur Risikoeinschätzung + Verzeichnis der Risikoeinschätzung |

| Konzept in Bezug auf die Risikoanalyse | Artikel 21, Absatz 2, Buchstabe (a) | Methodik zur Risikoeinschätzung |

| Konzept in Bezug auf Sicherheit von Informationssystemen | Artikel 21, Absatz 2, Buchstabe (a) | Informationssicherheitspolitik |

| Bewältigung von Sicherheitsvorfällen | Artikel 21, Absatz 2, Buchstabe (b) | Verfahren zum Vorfallmanagement + Verzeichnis der Vorfälle |

| Geschäftskontinuität | Artikel 21, Absatz 2, Buchstabe (c) | Geschäftskontinuitätsplan |

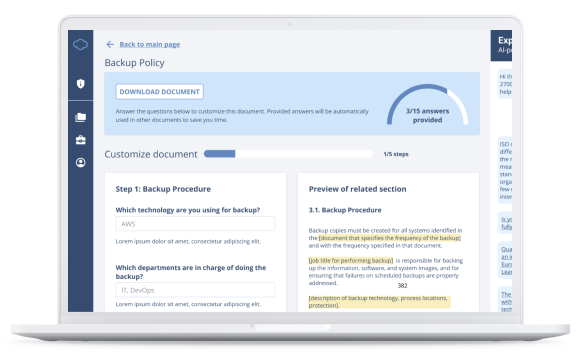

| Backup-Management | Artikel 21, Absatz 2, Buchstabe (c) | Backup-Richtlinie |

| Wiederherstellung nach einem Notfall | Artikel 21, Absatz 2, Buchstabe (c) | Notfallwiederherstellungsplan |

| Krisenmanagement | Artikel 21, Absatz 2, Buchstabe (c) | Krisenmanagementplan |

| Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern | Artikel 21, Absatz 2, Buchstabe (d) | Sicherheitspolitik für Lieferanten + Sicherheitsklauseln für Lieferanten und Partner + Vertraulichkeitserklärung |

| Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen | Artikel 21, Absatz 2, Buchstabe (e) | Richtlinie zur Entwicklungssicherheit + Spezifikation der Anforderungen an Informationssysteme |

| Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit | Artikel 21, Absatz 2, Buchstabe (f) | Messmethodik + Messbericht + Verfahren für interne Audits + Interne Audit-Checkliste + Interner Auditbericht + Verfahren zur Managementbewertung |

| Grundlegende Verfahren im Bereich der Cyberhygiene | Artikel 21, Absatz 2, Buchstabe (g) | IT- Sicherheitspolitik |

| Schulung zur Cybersicherheit | Artikel 21, Absatz 2, Buchstabe (g) | Schulungs- und Sensibilisierungsplan |

| Konzepte und Verfahren für den Einsatz von Kryptografie und Verschlüsselung | Artikel 21, Absatz 2, Buchstabe (h) | Richtlinie zum Einsatz von Verschlüsselung |

| Sicherheit des Personals | Artikel 21, Absatz 2, Buchstabe (i) | Sicherheitspolitik für die Personalabteilung |

| Konzepte für die Zugriffskontrolle | Artikel 21, Absatz 2, Buchstabe (i) | Zugangssteuerungsrichtlinie |

| Management von Anlagen | Artikel 21, Absatz 2, Buchstabe (i) | Verfahren zum Wertemanagement + Inventar der Werte |

| Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung | Artikel 21, Absatz 2, Buchstabe (j) | Authentifizierungsrichtlinie |

| Gesicherte Sprach-, Video- und Textkommunikation | Artikel 21, Absatz 2, Buchstabe (j) | Richtlinie zur Informationsübertragung + Politik der sicheren Kommunikation |

| Gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung | Artikel 21, Absatz 2, Buchstabe (j) | Politik der sicheren Kommunikation |

| Berücksichtigung der spezifischen Schwachstellen der einzelnen unmittelbaren Anbieter und Diensteanbieter sowie die Gesamtqualität der Produkte und der Cybersicherheitspraxis ihrer Anbieter und Diensteanbieter, einschließlich der Sicherheit ihrer Entwicklungsprozesse | Artikel 21, Absatz 3 | Sicherheitspolitik für Lieferanten + Risikoeinschätzung und -behandlungsbericht |

| Angemessene und verhältnismäßige Korrekturmaßnahmen ergreifen | Artikel 21, Absatz 4 | Verfahren zu Korrekturmaßnahmen + Formblatt der Korrekturmaßnahmen |

| Benachrichtigung des CSIRT oder der zuständigen Behörde über den erheblichen Vorfall | Artikel 23, Absatz 1 | Meldung eines erheblichen Vorfalls an CSIRT/zuständige Behörde |

| Empfänger der Dienste über erhebliche Sicherheitsvorfälle, die die Erbringung des jeweiligen Dienstes beeinträchtigen könnten, unterrichten. | Artikel 23, Absatz 1 | Meldung erheblicher Sicherheitsvorfälle an Empfänger der Dienste |

| Potenziell von einer erheblichen Cyberbedrohung betroffene Empfänger der Dienste, alle Maßnahmen oder Abhilfemaßnahmen mitteilen, die diese Empfänger als Reaktion auf diese Bedrohung ergreifen können; diese Empfänger auch über die erhebliche Cyberbedrohung selbst informieren. | Artikel 23, Absatz 2 | Meldung erheblicher Sicherheitsvorfälle an Empfänger der Dienste |

| Frühwarnung, in der angegeben wird, ob der Verdacht besteht, dass der erhebliche Sicherheitsvorfall auf rechtswidrige oder böswillige Handlungen zurückzuführen ist oder grenzüberschreitende Auswirkungen haben könnte; | Artikel 23, Absatz 4, Buchstabe (a) | Frühwarnung über erheblichen Sicherheitsvorfall |

| Meldung über den Sicherheitsvorfall, in der eine erste Bewertung des erheblichen Sicherheitsvorfalls, einschließlich seines Schweregrads und seiner Auswirkungen, sowie gegebenenfalls die Kompromittierungsindikatoren angegeben werden | Artikel 23, Absatz 4, Buchstabe (b) | Meldung erheblicher Sicherheitsvorfälle an CSIRT/zuständige Behörde |

| Zwischenbericht über relevante Statusaktualisierungen; | Artikel 23, Absatz 4, Buchstabe (c) | Zwischenbericht über erheblichen Sicherheitsvorfall |

| Abschlussbericht, spätestens einen Monat nach Übermittlung der Meldung des Sicherheitsvorfalls | Artikel 23, Absatz 4, Buchstabe (d) | Abschlussbericht über erheblichen Sicherheitsvorfall |

| Fortschrittsbericht – im Falle eines andauernden Sicherheitsvorfalls zum Zeitpunkt der Vorlage des Abschlussberichts | Artikel 23, Absatz 4, Buchstabe (e) | Fortschrittsbericht über erheblichen Sicherheitsvorfall |

Übliche Cybersicherheitsdokumente, die von NIS 2 nicht gefordert werden

Neben den oben aufgeführten erforderlichen Dokumenten wird empfohlen, auch die folgenden Dokumente zu erstellen:

- Richtlinie zur Klassifizierung von Informationen – enthält klare Regeln für die Klassifizierung von Dokumenten und anderen Informationen sowie für den Schutz dieser Werte je nach Klassifizierungsstufe.

- Richtlinie zu Mobilgeräten, Telearbeit und zur von zu Hause Arbeit – legt die Regeln für die Nutzung von Laptops, Smartphones und anderen Geräten außerhalb des Firmengeländes fest.

- Bring Your Own Device (BYOD)-Richtlinie – legt Sicherheitsaspekte fest, wenn Mitarbeiter ihre privaten Geräte für die Arbeit nutzen.

- Richtlinie zur Entsorgung und Vernichtung – legt fest, wie Geräte und Medien zu entsorgen sind, um alle sensiblen Daten zu löschen und die Verletzung von Rechten an geistigem Eigentum zu vermeiden.

- Verfahren zur Arbeit in sicheren Bereichen – legt Sicherheitsregeln für Datenzentren, Archive und andere Bereiche fest, die besonders geschützt werden müssen.

- Richtlinie zum Änderungsmanagement – legt Regeln für die Durchführung von Änderungen in Produktionssystemen fest, um Sicherheitsrisiken zu verringern.

- Richtlinie zum aufgeräumten Arbeitsplatz und leeren Bildschirm – legt für jeden Mitarbeiter Regeln zum Schutz seines Arbeitsplatzes fest.

- Sicherheitsverfahren für die IT-Abteilung – enthält Sicherheitsverfahren für Aktivitäten, die nicht in anderen Dokumenten behandelt werden.

Alle Dokumente, die für die Einhaltung der NIS 2-Richtlinie erforderlich sind, finden Sie in diesem NIS 2-Dokumentations-Toolkit, das alle Politiken, Verfahren, Pläne und andere Vorlagen enthält.

Dejan Kosutic

Dejan Kosutic