Company Training Academy

Najpraktičniji način organiziranja obuke i podizanja svijesti o kibernetičkoj sigurnosti, privatnosti i upravljanju umjetnom inteligencijom putem platforme za obuku na razini cijele tvrtke. Uz naše specifične programe možete u nekoliko jednostavnih koraka postaviti obuku za sve svoje zaposlenike.

Istražite programe obuke

Najbrži put do programa obuke za cijelu tvrtku

Skup više od 400 videozapisa koji pokrivaju razne teme o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR i ISO 42001 — konfigurirajte cijeli program osvješćivanja u nekoliko minuta i omogućite svakom zaposleniku da gleda videozapise na svojim uređajima.

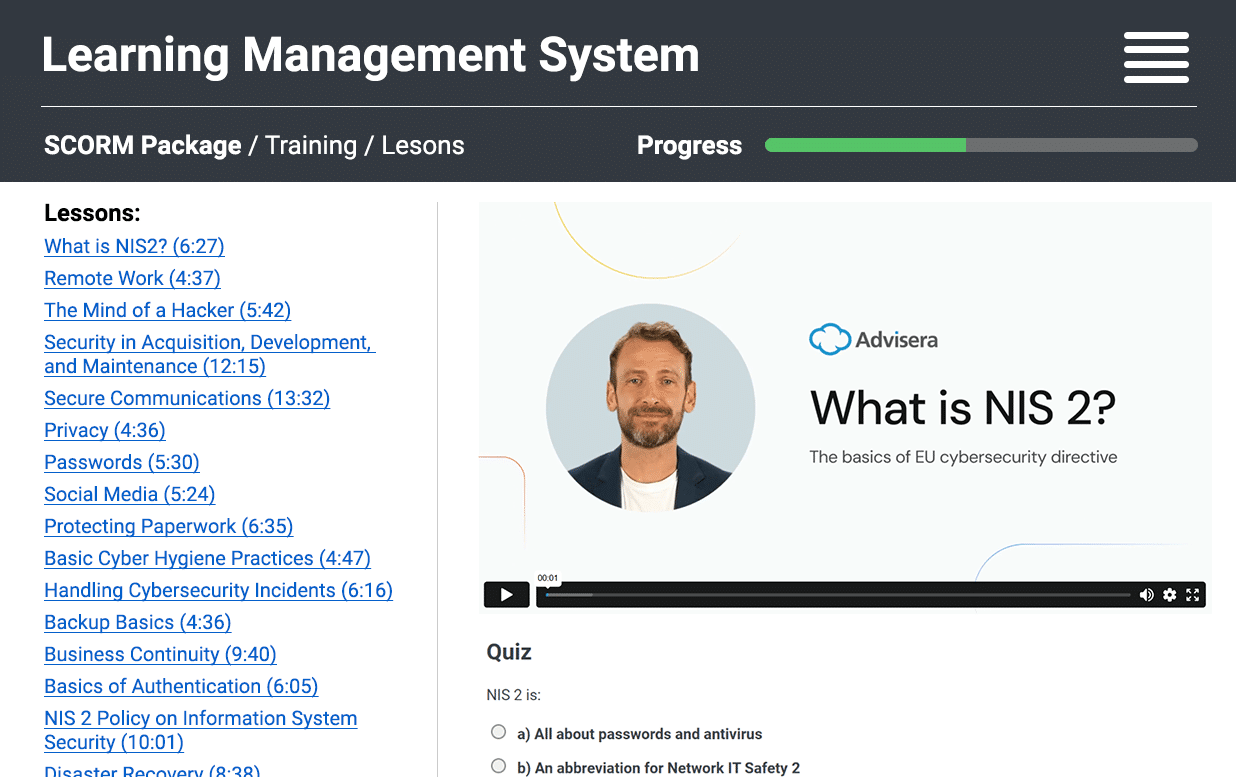

Na lijevoj strani možete vidjeti jedan od videa s NIS2 Treninga koji je dostupan na Adviserinoj "Company Training Academy".

Zbirka lekcija

- Što je NIS 2? (7:17)

Osnove EU direktive o kibernetičkoj sigurnosti

- Osnovne prakse kibernetičke higijene (4:47)

Osnovne mjere kibernetičke sigurnosti za svakog korisnika

- Rješavanje incidenata kibernetičke sigurnost (6:16)

Kako uočiti i promptno reagirati na probleme vezane uz kibernetičku sigurnost

- Oporavak od katastrofe (8:38)

Kako oporaviti informacijske sustave i podatke

- Kriptografija (10:39)

Kriptografski pojmovi i njihova primjena

- Kontrola pristupa (6:07)

Omogućavanje odgovarajućeg pristupa i sprječavanje neprikladnog pristupa

- Upravljanje kibernetičkom imovinom (7:22)

Identificiranje, klasificiranje, osiguranje i iskorištavanje digitalne imovine

- Osnove sigurnost u računalnom oblaku (6:43)

Zaštita podataka prilikom korištenja usluga u oblaku

- Certifikacija i standardizacija NIS 2 (7:52)

Obrazloženje članaka 24. i 25 NIS 2

- NIS 2 Sigurnost lanca opskrbe (9:16)

Upravljanje kibernetičkim rizicima vezanim uz dobavljače

- Osnove sigurnosnih kopija (4:36)

Oporavak od gubitka podataka

- Kontinuitet poslovanja (9:40)

Sustav otpornosti i oporavka

- Osnove autentifikacije (6:05)

Sprječavanje neovlaštenog pristupa digitalnoj imovini

- NIS 2 Politika sigurnosti informacijskog sustava (10:01)

Pisanje politike kibernetičke sigurnosti najviše razine za NIS 2

- Sigurnost u nabavi, razvoju i održavanju (13:12)

Kibernetička sigurnost u životnom ciklusu IT sustava

- Komunikacija u hitnim situacijama (6:30)

Postavljanje alternativnih komunikacijskih metoda

- Tijela odgovorna za NIS 2 (6:31)

Osam državnih tijela zaduženih za provedbuođenje NIS 2

- Obuka iz i osvješćivanje kibernetičke sigurnosti (11:33)

Izrada programa za kontinuirano usavršavanje i podizanje svijesti

- Sigurnost ljudskih resursa (12:57)

Aktivnosti prije, tijekom i nakon zaposlenja

- Mjerenje kibernetičke sigurnosti (7:59)

Procjena učinkovitosti upravljanja rizicima

- Korektivne mjere (8:02)

Kako otkloniti uzrok nesukladnosti

- Primjenjivost NIS 2 (6:26)

Ključne i važne organizacije koje moraju biti usklađene

- NIS 2 zahtjevi kibernetičke sigurnosti (8:51)

10 najvažnijih mjera kibernetičke sigurnosti u skladu s NIS 2

- Uloga rukovodstva u sigurnosti (7:34)

Zadaci za više i srednje rukovodstvo

- NIS 2 Upravljanje incidentima i krizama (10:28)

Rješavanje incidenata i poremećaja kibernetičke sigurnosti

- NIS 2 Obveze izvješćivanja (8:49)

How to disclose significant incidents

- Provođenje NIS-a 2 (10:19)

Ključne radnje koje nadležna tijela mogu koristiti za provedbu usklađenosti

- Sigurne komunikacije (13:32)

Osiguranje glasovnih, video i tekstualnih komunikacijskih kanala

- Insajderske prijetnje (6:30)

Upravljanje insajderima koji imaju pristup osjetljivim informacijama

- Osnove sigurnost u računalnom oblaku (5:38)

Zaštita podataka prilikom korištenja usluga u oblaku

- Koraci u implementaciji NIS 2 (7:23)

15 koraka za postizanje potpune usklađenosti kibernetičke sigurnosti kibersigurnosne usklađenosti s NIS 2

- Upravljanje sigurnošću dobavljača (12:46)

Rizici vezani uz dobavljače i izvođače i kako se s njima nositi

- Računalni malware (4:58)

Phishing, ransomware, and spyware

- Sigurnost e-pošte (4:08)

Rizici vezani uz korištenje e-pošte

- Ljudske pogreške (4:33)

Smanjenje pogrešaka s osjetljivim informacijama

- Krađa identiteta (4:58)

Kako kibernetički kriminalci kradu vaš identitet?

- Kako djeluju hakeri? (5:42)

Tri vrste hakera i kako se zaštititi od njih

- Upravljanje informacijskim rizikom (8:29)

Procjena i tretman rizika kao temelj kibernetičke sigurnosti

- Lozinke (5:30)

Stvaranje i sigurno čuvanje lozinki

- Fizička sigurnost uređaja (5:52)

Fizička zaštita podataka i prijenosnih uređaja

- Privatnost (4:36)

Osam načela privatnosti koja bi svatko trebao znati

- Intelektualno vlasništvo (5:36)

Tehnički, pravni i organizacijski načini zaštite prava na intelektualno vlasništvo

- Zaštita papirologije (6:35)

Ranjivosti papirnatih medija i načini njihove zaštite

- Sigurnost mobilnih uređaja (5:30)

Zaštita prijenosnih računala, tableta, pametnih telefona i drugih uređaja

- Društveni inženjering (6:02)

Najčešće metode koje kriminalci koriste za pristup vašem računu

- Društvene mreže (5:24)

Glavni kibernetički rizici pri korištenju Facebooka, X-a, LinkedIna i drugih mreža

- Rad na daljinu (4:37)

Rizici pri radu izvan uredskih prostorija

- Upravljanje sigurnošću dobavljača (6:32)

Rizici vezani uz dobavljače i izvođače i kako se s njima nositi

- Hrvatski Zakon o kibernetičkoj sigurnosti (6:29)

Sličnosti i razlike s NIS-om 2

- What is ISO 27001? [na engleskom](1:02)

Learn about the basics of the leading cybersecurity standard

- The structure of ISO 27001 [na engleskom](2:01)

ISO 27001 main clauses and their purpose

- Information security principles used in ISO 27001 [na engleskom] (2:07)

An example of confidentiality, integrity, and availability in practice

- ISO 27001: Introduction to the ISMS [na engleskom] (2:22)

The purpose of an Information Security Management System

- Key roles in ISO 27001 implementation [na engleskom] (1:07)

Roles of the project manager, security officer, and senior management

- Documenting ISO 27001 requirements [na engleskom] (2:55)

Mandatory and non-mandatory documents

- Implementing ISO 27001 requirements [na engleskom] (2:13)

Using the PDCA cycle as guidance for implementation

- ISO 27001 Benefits [na engleskom] (2:02)

4 key benefits: compliance, marketing, costs, and better organization

- ISO 27001: Understanding your organization and its context [na engleskom] (2:03)

Analyzing internal and external issues

- ISO 27001: Understanding the needs and expectations of interested parties [na engleskom] (1:35)

Who are interested parties, and what are their requirements?

- ISO 27001: Determining the scope of the ISMS [na engleskom] (1:50)

What is the ISMS scope, and why is it important?

- ISO 27001: Leadership and commitment [na engleskom] (1:45)

Key senior management activities that represent commitment

- ISO 27001: Information Security Policy [na engleskom] (1:13)

Mandatory elements of this top-level policy

- ISO 27001: Organizational roles, responsibilities, and authorities [na engleskom] (2:14)

Which roles are mandatory according to ISO 27001?

- ISO 27001: Information security objectives [na engleskom] (2:14)

Why are objectives important, and how to define them?

- ISO 27001: Resources [na engleskom] (1:40)

Example of resources and how to document them

- ISO 27001: Competence [na engleskom] (1:22)

The options to acquire required skills and knowledge

- ISO 27001: Awareness [na engleskom] (1:23)

How to organize security awareness in a company

- ISO 27001: Communication [na engleskom] (1:24)

What kind of communication is required, and why is it important?

- ISO 27001: Documented information [na engleskom] (3:12)

Creating, updating, and controlling policies, procedures, and records

- ISO 27001: Addressing risks and opportunities [na engleskom] (1:46)

The basics of risk management

- ISO 27001: Risk management process [na engleskom] (2:15)

Five key steps to assess and treat risks

- ISO 27001: Information security risk assessment – Risk identification [na engleskom] (3:03)

Risk identification, risk analysis, and risk evaluation

- ISO 27001: Information security risk assessment – Risk analysis and evaluation [na engleskom] (2:40)

Using scales to assess impact and likelihood

- ISO 27001: Information security risk treatment [na engleskom] (2:49)

Four most common options for treating risks

- ISO 27001: Statement of Applicability [na engleskom] (1:59)

The purpose and structure of the SoA

- ISO 27001: Formulating the risk treatment plan [na engleskom] (1:49)

The purpose and mandatory elements of the RTP

- ISO 27001: Implementing the risk treatment plan [na engleskom] (1:15)

Key elements of implementation and how to document results

- ISO 27001: Operational planning and control [na engleskom] (2:18)

Key elements of the Do phase in the PDCA cycle

- ISO 27001: Operating the ISMS [na engleskom] (1:18)

What does operating the ISMS mean?

- ISO 27001: Managing outsourcing of operations [na engleskom] (1:57)

Examples of security controls for outsourcing activities

- ISO 27001: Controlling changes [na engleskom] (1:58)

An example of a change management procedure

- ISO 27001: Risk assessment review [na engleskom] (1:46)

Why is risk review important, and how often to perform it?

- ISO 27001: Monitoring, measurement, analysis, and evaluation [na engleskom] (3:13)

Key elements for evaluating the performance of the ISMS

- ISO 27001: Internal audit [na engleskom] (2:35)

Key elements of an internal audit

- ISO 27001: Management review [na engleskom] (2:30)

Inputs and outputs for the management review meeting

- ISO 27001: Nonconformities and corrective actions [na engleskom] (3:22)

Required actions when a nonconformity occurs

- ISO 27001: Continual improvement [na engleskom] (2:19)

Examples of improvement initiatives

- ISO 27001: Introduction to Annex A [na engleskom] (5:18)

The purpose and structure of Annex A

- ISO 27001: People controls [na engleskom] (2:05)

Overview of Annex A.6 – Controls before, during, and after employment

- ISO 27001: Physical controls [na engleskom] (3:37)

Overview of Annex A.7 – Securing physical areas and equipment

- ISO 27001: Technological controls – overview and new controls [na engleskom] (4:13)

Overview of Annex A section A.8 – Technological controls

- ISO 27001: Technological controls – software development [na engleskom] (2:51)

Controls that cover architecture, lifecycle, testing, and coding principles

- ISO 27001: Organizational controls – operational security [na engleskom] (2:43)

Controls for access control, information transfer, operating procedures, etc.

- ISO 27001: Organizational controls – policies and responsibilities [na engleskom] (3:22)

Controls for roles, segregation of duties, contact with external parties, etc.

- ISO 27001: Organizational controls – information and asset management [na engleskom] (1:52)

Controls for asset inventory, acceptable use, classification, etc.

- ISO 27001: Technological controls – operational security [na engleskom] (4:48)

Controls that cover security in day-to-day IT activities

- ISO 27001: Organizational controls – supplier security [na engleskom] (3:14)

Controls for assessing risks, contractual requirements, monitoring, etc.

- ISO 27001: Organizational controls – incidents and business continuity [na engleskom] (4:52)

Controls to deal with threats, events, incidents, and larger disruptions

- ISO 27001: Organizational controls - compliance, privacy, and legal aspects of security [na engleskom] (2:49)

Controls that ensure security is compliant with legal requirements

- What is DORA? [na engleskom] (3:46)

EU regulation for digital resilience in financial sector

- Who needs to comply with DORA? [na engleskom] (2:41)

Which financial institutions and other companies must comply?

- Which IT providers need to comply with DORA and how? [na engleskom] (3:49)

Securing ICT Supply Chains for Financial Resilience

- What are DORA-related regulations? RTS, CDR, and CIR [na engleskom] (3:13)

Additional Requirements Through Regulatory Technical Standards

- What are the main requirements specified in DORA? [na engleskom] (3:45)

Summary of 9 Most Important Requirements

- DORA implementation steps [na engleskom] (4:54)

Optimal Steps for DORA Compliance Project Implementation

- Writing DORA documentation [na engleskom] (3:30)

Structure and Content of DORA Documentation

- DORA: Organizing training and awareness [na engleskom] (2:57)

Key training & awareness requirements and how to comply with them

- DORA: Penalties and fines [na engleskom] (3:08)

Who Enforces Them and How Do They Look Like?

- DORA: Governance responsibilities for senior management [na engleskom] (2:30)

Implementing Internal Governance & ICT Risk Oversight

- DORA: Key elements of ICT risk management framework [na engleskom] (3:42)

Description of Overall Activities in ICT Risk Management Framework

- DORA: Developing top-level information security policy [na engleskom] (1:54)

Content of the Top-level Policy

- DORA: How to write Digital operational resilience strategy [na engleskom] (3:06)

Key Elements of the Strategy

- DORA: Identifying ICT-supported business functions and assets [na engleskom] (1:36)

ICT Function Mapping & Asset Lifecycle Management

- DORA: Performing risk assessment [na engleskom] (2:43)

Mandatory Elements of ICT Risk Assessment

- DORA: Learning and evolving [na engleskom] (2:40)

Methods for Continuous Cybersecurity Evolution

- DORA: Measurement, monitoring, and controlling the ICT systems [na engleskom] (1:14)

Elements of Continuous Measurement, Monitoring, and Controlling

- DORA: Internal audit of ICT risk management framework [na engleskom] (1:23)

Performing Internal Audit for ICT Risk Compliance

- DORA: Follow-up and corrective actions [na engleskom] (2:16)

The Purpose and Content of the Follow-up

- DORA: Report on the review of ICT risk management framework [na engleskom] (2:23)

Details of the Annual Review and Reporting

- DORA: Main elements of simplified ICT risk management framework [na engleskom] (6:42)

Requirements for Small Financial Entities

- DORA: Policies and procedures for ICT operations security [na engleskom] (1:40)

The Content of Operational Security Documents

- DORA: Capacity and performance management [na engleskom] (1:39)

Optimizing ICT Capacity and Performance for Operational Resilience

- DORA: Data and system security [na engleskom] (2:12)

Comprehensive Data and System Security Procedure Requirements

- DORA: Network security management [na engleskom] (1:58)

Main Methods for Ensuring Network Security

- DORA: Securing information in transit [na engleskom] (1:39)

Ensuring Secure Data Transmission and Confidentiality

- DORA: Encryption and cryptography [na engleskom] (2:02)

Management of Encryption and Cryptographic Keys

- DORA: Human resources policy [na engleskom] (1:31)

HR's Role in Digital Operational Resilience

- DORA: Identity management and authentication [na engleskom] (1:13)

Requirements for Identity Policies and Authentication Mechanisms

- DORA: Access control [na engleskom] (2:38)

Regulatory Requirements and Best Practices for Access Control

- DORA: Physical and environmental security [na engleskom] (1:36)

Physical and Environmental Security Policy for ICT Assets

- DORA: ICT systems acquisition, development, and maintenance [na engleskom] (2:36)

ICT Systems Lifecycle Security Policy and Testing

- DORA: ICT project management [na engleskom] (1:24)

Rules for Managing ICT Projects

- DORA: ICT change management [na engleskom] (2:16)

Elements of Change Management for Secure ICT Systems

- DORA: Logging [na engleskom](1:14)

Logging Procedures for Recording Critical Events

- DORA: Detecting anomalous activities [na engleskom] (1:40)

Elements of Collecting and Analyzing Activities

- DORA: Vulnerabilities, patch management, and updates [na engleskom] (2:11)

Vulnerability Management and Patch Processes for ICT Systems

- DORA: Incident management process [na engleskom] (2:51)

Systematic Incident Handling and Rapid Response

- DORA: Classification of ICT incidents and threats [na engleskom] (4:05)

Detailed Classification Criteria

- DORA: Reporting major incidents and cyber threats [na engleskom] (3:05)

Types of Incident Reports for Authorities

- DORA: ICT business continuity policy [na engleskom] (2:13)

Elements of the Top-level Business Continuity Document

- DORA: Business impact analysis, RTO, and RPO [na engleskom] (1:44)

The Purpose of RTOs and RPOs for Business Continuity

- DORA: Backup and restoration of data [na engleskom] (2:01)

Detailed Rules for Setting Up Backup and Restoration

- DORA: Secondary processing site [na engleskom] (1:36)

Alternative Site Requirements for Central Counterparties

- DORA: ICT response and recovery plans [na engleskom] (2:02)

Requirements for the Content of the Plans

- DORA: Testing business continuity and recovery plans [na engleskom] (3:03)

Detailed Requirements for Plan Testing

- DORA: Crisis management and communication [na engleskom] (1:33)

Elements of Handling Crisis

- DORA: Main elements of digital operational resilience testing [na engleskom] (2:07)

Comprehensive Testing Program for ICT Risk Resilience

- DORA: Resilience testing of ICT tools and systems [na engleskom] (1:31)

Types of Resilience Tests

- DORA: Threat-Led Penetration Testing TLPT [na engleskom] (3:15)

Requirements for TLPT and for Testers

- DORA: Key elements ICT third-party risk management [na engleskom] (4:30)

Governance, Assessment, Contracts, and Exit Strategies

- DORA: Selecting critical ICT service providers [na engleskom] (3:29)

Critical ICT Provider Designation and Oversight Framework

- DORA: Risk assessment of ICT service providers [na engleskom] (3:02)

Assessing Suppliers Before Signing Contracts

- DORA: Contracts with ICT service providers [na engleskom] (4:32)

Standardized Security Clauses for Protection of ICT Services

- DORA: Register of information [na engleskom] (3:43)

Standardized Register for ICT Contractual Oversight

- DORA: Monitoring, inspection, and audit of ICT service providers [na engleskom] (2:17)

Independent Review and Ongoing Monitoring

- DORA: Exit strategies for ICT services [na engleskom] (3:48)

Enabling a Smooth Transition Away From a Service Provider

- DORA: Government oversight of critical ICT service providers [na engleskom] (2:56)

The Tasks and Powers of the Lead Overseer

- What is EU GDPR and where does it apply? [na engleskom] (1:35)

EU GDPR: Protecting data rights and setting global standards for personal data processing.

- Which frameworks are related to GDPR? [na engleskom] (1:33)

Leveraging ISO standards (27701, 27001, 29100) and OECD guidelines to reinforce GDPR best practices.

- Key terms in GDPR [na engleskom] (6:34)

Essential GDPR vocabulary covering personal data, processing, roles, and data protection techniques.

- Key roles according to GDPR [na engleskom] (2:07)

Key GDPR roles: Controllers, processors, DPOs, and supervisory authorities shape compliance responsibilities.

- Business activities that are impacted the most by GDPR [na engleskom] (1:53)

Discover how GDPR affects diverse business functions, from Marketing and IT to HR and beyond.

- Six legitimate purposes of processing personal data according to GDPR (3:58)

Six legitimate processing purposes under GDPR: from contracts to consent

- What are the main GDPR principles? (2:58)

GDPR principles: lawfulness, fairness, transparency, purpose limitation, minimisation, accuracy, security, and storage limits.

- Real-world example for understanding main GDPR principles (4:10)

How GDPR’s principles—transparency, minimisation, consent, and timely deletion—apply in practice.

- The basics of Privacy Notices according to GDPR [na engleskom] (2:31)

Clear disclosures on data processing to ensure transparency under GDPR.

- Contents of a Privacy Notice according to GDPR [na engleskom] (2:04)

Clear, plain disclosures on data collection, processing, rights, contacts, and safeguards

- What is GDPR Inventory of Processing Activities [na engleskom] (4:58)

How to build and maintain an Inventory of Processing Activities to meet GDPR requirements.

- What is GDPR personal data retention [na engleskom] (2:05)

What does data retention mean, and how to ensure compliance with GDPR requirements.

- Responsibilities for fulfilling GDPR requirements for inventory and retention [na engleskom] (3:01)

How to define clear roles and processes for maintaining GDPR inventories and retention schedules.

- The content of GDPR Inventory of Processing Activities for controllers [na engleskom] (1:19)

Inventory for controllers: DPO, processing purposes, data categories, recipients, transfers, retention limits, and safeguards.

- The content of GDPR Inventory of Processing Activities for processors [na engleskom] (1:17)

Essential details on sub-processors, controllers, processing categories, and data transfers.

- GDPR Consent – The basics [na engleskom] (2:42)

What is GDPR consent is, and what its key requirements are?

- How and when to ask for GDPR consent [na engleskom] (1:49)

Learn how and when to request consent under GDPR, ensuring transparency and user choice.

- Data subject rights according to GDPR [na engleskom] (3:24)

Learn how data subject rights empower individuals to control their personal data under GDPR.

- Basic GDPR rules for data subject access rights [na engleskom] (2:01)

DSAR basics, from valid request formats to response timelines.

- Handling DSAR requests according to GDPR [na engleskom] (1:20)

DSAR best practices, response timelines, and identity verifications under GDPR.

- DSAR exemptions and rejections according to GDPR [na engleskom] (2:31)

How to handle DSAR queries, typical exemptions, and valid grounds for rejections.

- What is Data Protection Impact Assessment (DPIA) according to GDPR? [na engleskom] (2:05)

How DPIAs help identify and mitigate risks in data processing.

- DPIA Step 1 according to GDPR: Listing and grouping data processing activities [na engleskom] (1:04)

How to identify and group data processes for assessment.

- DPIA Steps 2 and 3 according to GDPR: The threshold questionnaire & determining if DPIA is needed [na engleskom] (1:45)

How high-risk processing is identified accurately with a threshold questionnaire.

- DPIA Steps 4, 5 and 6 according to GDPR: Answer the DPIA questionnaire, identify and list key security risks [na engleskom] (2:40)

What is needed for DPIA steps and how to address key security risks

- Step 7 DPIA according to GDPR: Recording the implementation; maintenance [na engleskom] (1:02)

Regular DPIA reviews keep safeguards updated and documented for compliance.

- What is Data Protection by Design and by Default according to GDPR? [na engleskom] (2:00)

Data Protection by design and by Default concepts for building data protection into processes and systems

- GDPR policies to be implemented to ensure security of personal data [na engleskom] (5:26)

Key policies that support secure data practices and mitigate privacy risks.

- Best practices to implement GDPR Data Protection by Design and by Default policies [na engleskom] (2:16)

Key steps for defining and maintaining GDPR Data Protection by Design and by Default policies.

- Introduction to GDPR data transfers [na engleskom] (2:06)

Managing personal data transfers, adequacy measures, and GDPR compliance.

- How can GDPR data transfers be enabled? [na engleskom] (2:55)

How to choose suitable mechanisms for lawful international data transfers

- Managing third parties according to GDPR [na engleskom] (1:57)

How to ensure GDPR compliance when engaging third-party processors and service providers

- GDPR basic rules for data breaches [na engleskom] (3:40)

When personal data is exposed or stolen: rules for compliance and best practices.

- Data breach response according to GDPR [na engleskom] (1:14)

Swift actions and logging procedures to address data breaches.

- GDPR data breach notifications [na engleskom] (1:29)

Essential guidelines for data breach notifications under GDPR.

- What to do after a data breach according to GDPR [na engleskom] (1:04)

How to evaluate data breaches, contain damage, and prevent future risks.

- Why does a company need a DPO? [na engleskom] (2:18)

Key details about the DPO’s role, appointment, and responsibilities.

- The responsibilities of the DPO [na engleskom] (4:16)

Detailed obligations, tasks, and best practices for a DPO under GDPR

- Responsibilities towards the DPO [na engleskom] (1:09)

Ensuring DPO independence, resources, and timely involvement.

- Define a GDPR Personal Data Protection Policy [na engleskom] (3:57)

How to define a personal data protection policy for clear GDPR alignment.

- Setting up privacy governance for GDPR [na engleskom] (1:36)

Arranging departmental champions, boards, and consistent reviews for privacy compliance

- Key steps in your GDPR project [na engleskom] (2:55)

Key steps to launch or refine GDPR compliance within an organization.

- Conducting a GDPR Gap Analysis [na engleskom] (2:47)

Identify, assess, and address key GDPR requirements through a gap analysis.

- GDPR Awareness and Training [na engleskom] (4:38)

How to plan effective GDPR awareness and training across teams and tasks.

- Methods for sustaining and improving GDPR compliance [na engleskom] (1:34)

How to sustain and improve GDPR compliance in a changing environment.

- Handling existing contracts with third parties to comply with GDPR [na engleskom] (3:00)

How to align third-party agreements with GDPR requirements.

- Handling new contracts with third parties according to GDPR [na engleskom] (3:30)

Ensuring robust selection, contractual terms, and ongoing reviews under GDPR.

- Regular GDPR reviews and improvement actions [na engleskom] (2:41)

Regular checks on DPIAs, DSAR handling, and staff training to keep compliance alive.

-

What is ISO 42001? (1:21) [na engleskom]

Overview of the ISO 42001 standard for AI governance

-

The structure of ISO 42001 (2:42) [na engleskom]

Understand ISO 42001 clauses and annexes for building an effective AIMS

-

ISO 42001: General objectives for AI (2:14) [na engleskom]

Learn ISO 42001 Annex C.2 objectives for accountable and fair AI governance

-

ISO 42001: Introduction to the Artificial Intelligence Management System (AIMS) (2:18) [na engleskom]

Explore the structure and purpose of AIMS for systematic AI governance

-

Implementation of ISO 42001 according to PDCA cycle (1:18) [na engleskom]

Apply the PDCA cycle to implement and improve an ISO 42001 AIMS

-

Implementing ISO 42001 as a project (2:06) [na engleskom]

Manage ISO 42001 implementation as a structured compliance project

-

ISO 42001: Documenting the AIMS (3:59) [na engleskom]

Learn ISO 42001 documentation requirements for AI governance and controls

-

Benefits of ISO 42001 (1:48) [na engleskom]

Discover organizational, compliance, and ethical benefits of ISO 42001 adoption

-

ISO 42001: Related standards and regulations (2:28) [na engleskom]

See how ISO 42001 aligns with ISO 22989, 23894, 42005 and the EU AI Act

-

ISO 42001: Explanation of basic AI terminology (3:25) [na engleskom]

Understand ISO 22989 AI concepts and terminology that are important for AI governance

-

ISO 42001: Understanding machine learning and its main types (3:19) [na engleskom]

Explore ISO 22989 machine learning types relevant to AI governance

-

ISO 42001: Understanding neural networks and their types (3:04) [na engleskom]

Learn how ISO 22989 defines neural network types essential for AI system design

-

ISO 42001: Main components of an AI system (1:38) [na engleskom]

Learn what are the functional components of AI systems per ISO 22989

-

ISO 42001: AI system life cycle (3:56) [na engleskom]

Understand AI system life cycle stages aligned with ISO 42001 requirements

-

ISO 42001: Understanding the organization and its context (2:34) [na engleskom]

Define AI roles, internal and external issues to set the context for your AIMS

-

ISO 42001: Understanding the needs and expectations of interested parties (1:33) [na engleskom]

Identify stakeholders and their AI governance expectations under ISO 42001

-

ISO 42001: Determining the scope of the AIMS (1:24) [na engleskom]

Establish and document the boundaries of your AIMS per ISO 42001

-

ISO 42001: AI management system (1:47) [na engleskom]

Learn to structure and operate an AIMS aligned with ISO 42001 clauses

-

ISO 42001: Leadership and commitment (1:28) [na engleskom]

Ensure senior management commitment for effective AIMS implementation

-

ISO 42001: AI policy (2:44) [na engleskom]

Develop and maintain a documented AI policy with elements required by ISO 42001

-

ISO 42001: Organizational roles, responsibilities, and authorities (2:46) [na engleskom]

Define and communicate AI governance roles and responsibilities

-

ISO 42001: Resources (1:44) [na engleskom]

Identify and document resources required to operate the AIMS

-

ISO 42001: Competence (1:40) [na engleskom]

Establish competence requirements and training for AI governance roles

-

ISO 42001: Awareness (1:26) [na engleskom]

Promote awareness of AI governance and AI responsibilities across the organization

-

ISO 42001: Communication (1:29) [na engleskom]

Define AI-related internal and external communication requirements

-

ISO 42001: Documented information (3:33) [na engleskom]

Control AIMS documents and records per ISO 42001 requirements

-

ISO 42001: Addressing risks and opportunities (1:39) [na engleskom]

Identify AI risks and opportunities to enhance AIMS effectiveness

-

ISO 42001: AI risk management process (3:24) [na engleskom]

Establish a structured AI risk assessment and treatment process

-

ISO 42001: Defining an AI risk management methodology (3:25) [na engleskom]

Create a documented method for consistent AI risk management

-

ISO 42001: AI risk identification (04:02) [na engleskom]

How to identify AI risks and document them

-

ISO 42001: AI risk analysis and evaluation (2:30) [na engleskom]

Using scales for impact and likelihood and calculating the level of risk

-

ISO 42001: AI risk treatment and Statement of applicability (3:18) [na engleskom]

Mandatory elements of Risk treatment plan and Statement of applicability

-

ISO 42001: AI system impact assessment (4:07) [na engleskom]

Assess AI system impacts on individuals and society per ISO 42001

-

ISO 42001: Setting AI objectives (2:42) [na engleskom]

Define measurable AI objectives aligned with AI policy

-

ISO 42001: Planning of changes (1:30) [na engleskom]

Plan AI system changes to ensure controlled AIMS improvement

-

ISO 42001: Operating the AIMS (1:51) [na engleskom]

Integrating AIMS activities into everyday operations

-

ISO 42001: Operational planning and control (3:25) [na engleskom]

Implement processes and controls for effective AIMS operation

-

ISO 42001: Implementing the AI risk assessment and treatment (2:37) [na engleskom]

Apply and maintain AI risk assessment and risk treatment plans

-

ISO 42001: Implementing the AI system impact assessment (1:42) [na engleskom]

Conduct and review AI impact assessments regularly per ISO 42001

-

Integration of ISO 42001 with ISO 27001, ISO 27701, and ISO 9001 (3:45) [na engleskom]

Integrate AIMS with other ISO management systems for synergy

-

ISO 42001: The basics of monitoring, measurement, analysis, and evaluation (1:01) [na engleskom]

Learn the difference and the purpose of performance management

-

ISO 42001: Implementing monitoring, measurement, analysis, and evaluation (2:51) [na engleskom]

Techniques to implement effective AIMS performance measurement and reporting

-

ISO 42001: Internal audit (3:00) [na engleskom]

Plan and conduct AIMS internal audits to ensure ISO 42001 compliance

-

ISO 42001: Management review (2:30) [na engleskom]

How the senior management needs to participate in AIMS decision-making

-

ISO 42001: Continual improvement (2:14) [na engleskom]

Maintain continuous improvement of the AIMS per ISO 42001 principles

-

ISO 42001: Nonconformities and corrective actions (3:41) [na engleskom]

A systematic process of eliminating root causes of nonconformities

-

ISO 42001: Purpose and structure of annexes A and B (4:48) [na engleskom]

Understand the differences between Annexes A and B in AI control implementation

-

ISO 42001: Policies related to AI (2:02) [na engleskom]

Establish AI policies for responsible AI governance and review

-

ISO 42001: Internal organization (1:30) [na engleskom]

Define AI governance structure and responsible reporting processes

-

ISO 42001: Resources for AI systems (2:52) [na engleskom]

Identify and manage AI resources to support compliant AIMS operations

-

ISO 42001: Assessing impacts of AI Systems (2:59) [na engleskom]

Evaluate AI system impacts on individuals and society throughout lifecycle

-

ISO 42001: Management guidance for AI system development (1:44) [na engleskom]

Define responsible AI development objectives and processes

-

ISO 42001: AI system life cycle (4:20) [na engleskom]

Apply ISO 42001 controls across the AI system lifecycle stages

-

ISO 42001: Data for AI systems (3:01) [na engleskom]

Establish data management and quality controls for AI systems

-

ISO 42001: Information for interested parties of AI systems (2:07) [na engleskom]

Communicate AI system information and incident responses to stakeholders

-

ISO 42001: Use of AI systems (2:37) [na engleskom]

Ensure responsible and intended use of AI systems under AIMS

-

ISO 42001: Third-party and customer relationships (1:51) [na engleskom]

Manage third-party AI relationships to ensure accountability and compliance

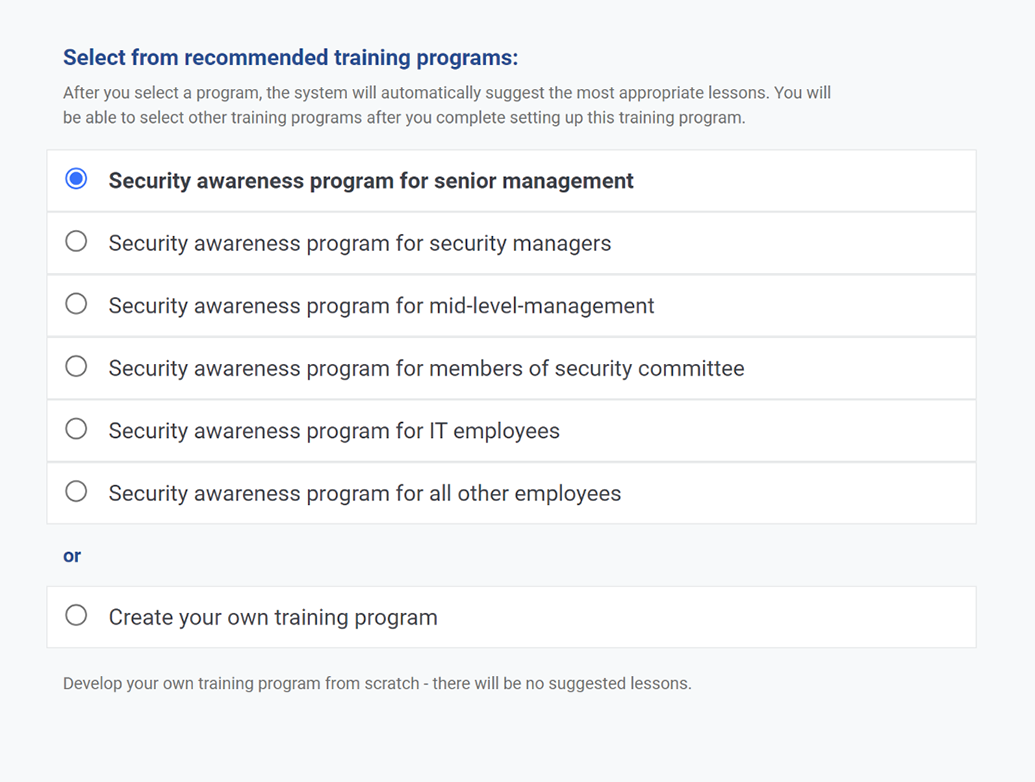

Osvješćivanje prilagođeno različitim ciljnim skupinama

Umjesto prikazivanja istih videozapisa svima, možete konfigurirati sustav tako da više rukovodstvo vidi samo one videozapise koji odgovaraju njima, IT zaposlenici će vidjeti različite videozapise, ostali zaposlenici nešto drugo itd.

Adviserina "Company Training Academy" predložit će najprikladnije videozapise za različitu publiku, ali vi imate kontrolu — vi određujete tko će što vidjeti.

Automatizirana provedba osvješćivanja i praćenje

Ne morate se mučiti organiziranjem obuke sigurnosnog osvješćivanja uživo koja traje dulje nego što itko želi slušati. Umjesto toga, koristite Adviserinu "Company Training Academy" kako biste definirali koliko često zaposlenici trebaju gledati videozapise, automatski slali pozivnice e-poštom da ih gledaju, pratili tko je gledao svaki video, slali podsjetnike i kreirali izvješća o prisutnosti za potrebe revizije.

Tisuće uspješnih klijenata

Napravljena za jednostavno učenje

Suočimo se s tim — ljudi nemaju vremena za obuku i podizanje svijesti, a većini je teško razumjeti tehnički ili ili odvjetnički jezik.

Zato većina naših videozapisa traje manje od 5 minuta, a naši stručnjaci za kibernetičku sigurnost, privatnost i umjetnu inteligenciju objašnjavaju teme jednostavnim i lako razumljivim jezikom.

Dostupno nekoliko jezika

Prevodimo videozapise na sve glavne jezike kako bi ih svaki zaposlenik u vašoj tvrtki mogao lako razumjeti.

Osim na engleskom, imamo videozapise na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom, hrvatskom, a dodajemo i nove.

Videozapisi za pojedine zemlje

Svaka država EU-a mora objaviti vlastite zakone i propise o kibernetičkoj sigurnosti koji se temelje na NIS2 i drugim propisima o kibernetičkoj sigurnosti — izradit ćemo videozapise za te specifične zahtjeve kako bi vaši zaposlenici naučili što je potrebno u vašoj zemlji.

Hrvatska je donijela lokalni zakon (Zakon o kibernetičkoj sigurnosti NN 14/2024) temeljen na NIS 2.

Videozapisi po narudžbi

Imate li određena pravila ili postupke kibernetičke sigurnosti koje biste željeli predstaviti u videozapisu? Nema problema! Kao dio odabranih planova, možemo izraditi prilagođene videozapise isključivo za vašu tvrtku — personalizacija nikad nije bila lakša.

Također možete prenijeti videozapise koje ste izradili, a koji će nadopuniti Advisera video obuku.

Prenesite vlastite materijale za obuku

Možete prenijeti svoje materijale i pretvoriti ih u zanimljive lekcije. Kombinirajte interne dokumente, videozapise ili politike svoje kompanije s Adviserinim sustavom učenja kako biste izgradili personalizirano iskustvo obuke za svoje zaposlenike.

Za sve slučajeve upotrebe

Želite li organizirati početnu obuku o kibernetičkoj sigurnosti za svoj projektni tim? Ili želite redovitu, kontinuiranu obuku za sve svoje zaposlenike? Ili možda za uvođenje novih zaposlenika?

Uz "Company Training Academy" možete pokriti sve ove slučajeve postavljanjem zasebnih programa obuke.

SCORM kompatibilnost za vaš LMS

Koristite naše edukativne videozapise u vlastitom sustavu za upravljanje učenjem (LMS) — sve lekcije dostupne su kao SCORM paketi, uključujući videozapise, kvizove i praćenje napretka. Zadržite kontrolu dok sadržaj isporučujete putem postojeće platforme.

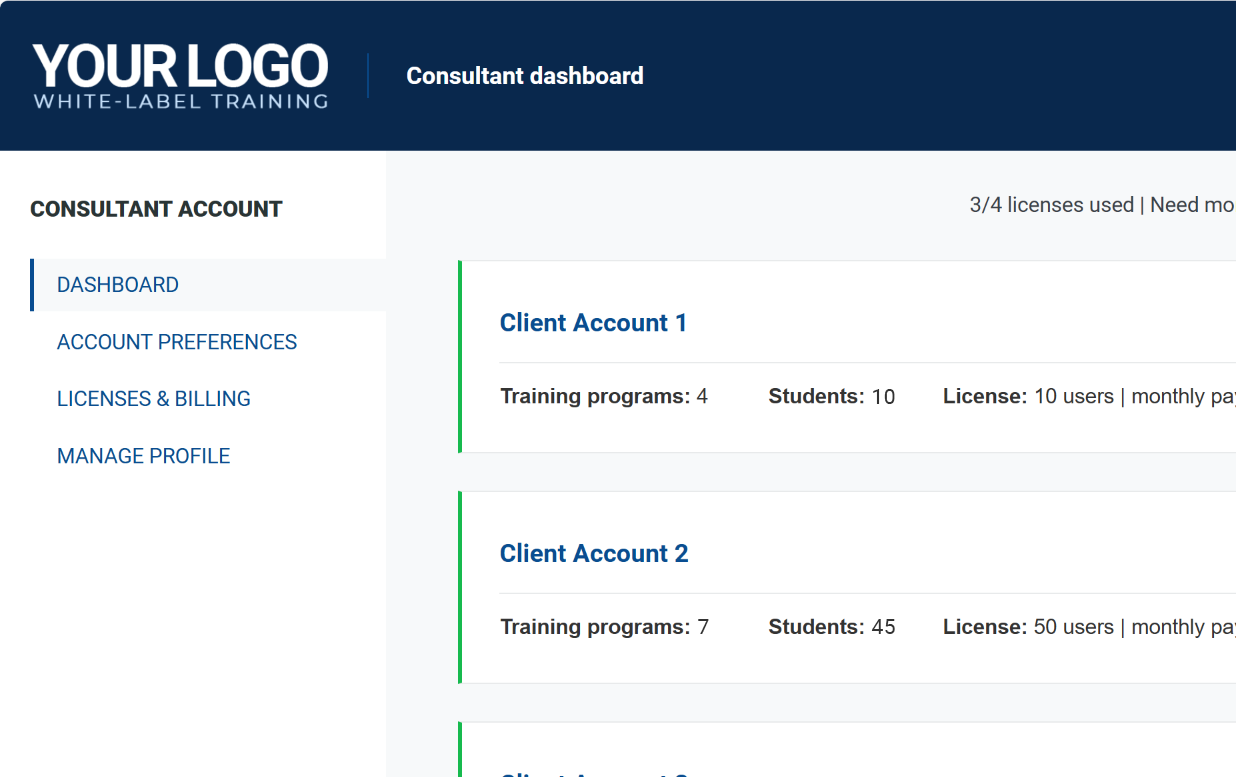

White-label platforma za konzultante

Unaprijedite svoje poslovanje nudeći brendiranu obuku o kibernetičkoj sigurnosti i usklađenosti svojim klijentima. Uz Adviserinu platformu možete postaviti i upravljati programima obuke za više klijenata — sve s jedne upravljačke ploče.

Mjesečni plan Do 10 korisnika

€14

/ mjesec

$15

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar "Company Training Academy".

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 25 korisnika

€28

/ mjesec

$29

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 50 korisnika

€56

/ mjesec

$59

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 100 korisnika

€95

/ mjesec

$99

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno samo u godišnjem planu)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 200 korisnika

€189

/ mjesec

$199

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno samo u godišnjem planu)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 300 korisnika

€285

/ mjesec

$299

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno samo u godišnjem planu)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 400 korisnika

€380

/ mjesec

$399

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno samo u godišnjem planu)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Mjesečni plan Do 500 korisnika

€475

/ mjesec

$499

/ mjesec

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno samo u godišnjem planu)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno samo u godišnjem planu)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 10 korisnika

€154

/ godina

$162

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 25 korisnika

€298

/ godina

$313

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 50 korisnika

€605

/ godina

$637

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

(dostupno u godišnjim planovima sa 100 ili više korisnika)

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 100 korisnika

€1016

/ godina

$1069

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

1 video godišnje

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 200 korisnika

€2042

/ godina

$2149

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

2 videa godišnje

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 300 korisnika

€3068

/ godina

$3229

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti

Konfigurirajte automatske obavijesti e-poštom koje se šalju zaposlenicima o nadolazećim i zakašnjelim videozapisima za obuku.

Pratite napredak zaposlenika

Vidite tko je točno pohađao koju obuku putem videozapisa, tko kasni i rezultate testiranja; preuzmite izvješća u PDF-u.

Kvizovi i testovi

Odlučite za svaki program obuke kako želite testirati polaznike.

Učitajte vlastite materijale

Učitajte svoje vlastite videozapise i dokumente i dodajte ih postojećim programima obuke.

Prilagođeni videozapisi

Na temelju vaše skripte izradit ćemo videozapise za obuku (do 10 minuta po videozapisu) koje možete koristiti unutar Akademije za obuku tvrtke.

3 videa godišnje

Interna online obuka uživo

Prilagođeni interaktivni webinar koji će održati naš stručnjak za vašu tvrtku – do 1 sat, do 500 sudionika.

(dostupno u godišnjim planovima s 500 ili više korisnika)

SCORM paketi

Preuzmite SCORM verzije naših programa obuke i koristite ih u vlastitom LMS-u. Sav sadržaj — videozapisi, kvizovi i praćenje napretka — uključen je i spreman za integraciju.

(dostupno samo u prilagođenom paketu)

Neograničen pristup svim videozapisima

Pristup prevedenim videozapisima

Videozapisi za pojedine zemlje

Prilagodite obuku publici

Odredite raspored obuke

Automatske obavijesti

Pratite napredak zaposlenika

Kvizovi i testovi

Učitajte vlastite materijale

Prilagođeni videozapisi

Interna online obuka uživo

SCORM paketi

Godišnji plan Do 400 korisnika

€4094

/ godina

$4309

/ godina

Neograničen pristup svim videozapisima

Pristup svim videima za obuku i osvješćivanje o kibernetičkoj sigurnosti, ISO 27001, NIS2, DORA, GDPR, ili ISO 42001 na bilo kojem jeziku, za bilo kojeg od vaših zaposlenika.

Pristup prevedenim videozapisima

Trenutačno su svi NIS2 i videozapisi o kibernetičkoj sigurnosti prevedeni i dostupni na njemačkom, francuskom, talijanskom, nizozemskom, španjolskom, portugalskom i hrvatskom jeziku.

Videozapisi za pojedine zemlje

Kada određena država EU objavi svoje vlastite zakone i propise koji se temelje na npr. NIS2, izradit ćemo videozapise koji se odnose na te dodatne zahtjeve.

Prilagodite obuku publici

Napravite zasebne programe obuke za više rukovodstvo, rukovodstvo srednje razine, IT zaposlenike, sve ostale zaposlenike itd. tako da svaka grupa gleda samo videozapise koji su relevantni za njih.

Odredite raspored obuke

Odaberite željenu učestalost gledanja videozapisa za obuku – dnevnu, tjednu, mjesečnu ili neku drugu.

Automatske obavijesti