Rhand Leal

Rhand Leal

outubro 21, 2015

Produtos para implementação, manutenção, treinamento, e conhecimento para Sistemas de Gestão de Segurança da Informação (SGSI) de acordo com a norma ISO 27001.

Automatize a implementação e manutenção do seu SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSI de acordo com a ISO 27001.

Treine seu pessoal-chave sobre os requisitos da ISO 27001 e forneça treinamento de conscientização sobre cibersegurança a todos os seus funcionários.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos de conformidade e treinamento para organizações de infraestrutura crítica para a diretiva de cibersegurança de Rede e Sistemas de Informação da União Europeia.

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com a diretiva de cibersegurança NIS 2.

Programa corporativo de treinamento para empregados e gestão sênior para conformidade com o Artigo 20 da diretiva de cibersegurança NIS 2.

Produtos de conformidade e treinamento para entidades financeiras para a regulamentação DORA da União Europeia.

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com a regulamentação do DORA.

Programa de treinamento em cibersegurança e resiliência em toda a empresa para todos os funcionários, para treiná-los e aumentar a conscientização sobre o gerenciamento de riscos de TIC.

Cursos acreditados para indivíduos e profissionais da DORA que desejam treinamento e certificação da mais alta qualidade.

Produtos de conformidade e treinamento para proteção de dados pessoais de acordo com o Regulamento Geral de Proteção de Dados da União Europeia (EU GDPR).

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com o regulamento de privacidade EU GDPR.

Treine seu pessoal-chave sobre os requisitos do GDPR para garantir a conscientização sobre os princípios de proteção de dados, os direitos de privacidade e a conformidade regulamentar.

Cursos acreditados para indivíduos e profissionais de privacidade que querem treinamento e certificação da mais alta qualidade.

Produtos para implementação, treinamento, e conhecimento para Sistemas de Gestão da Qualidade (SGQ) de acordo com a norma ISO 9001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ de acordo com a ISO 9001.

Cursos acreditados para indivíduos e profissionais de qualidade que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 e ao SGQ usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para Sistemas de Gestão Ambiental (SGA) de acordo com a norma ISO 14001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGA de acordo com a ISO 14001.

Cursos acreditados para indivíduos e profissionais ambientais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 14001 e ao SGA usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação e treinamento para Sistemas de Gestão de Saúde e Segurança Ocupacional (SGSSO) de acordo com a norma ISO 45001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSSO de acordo com a ISO 45001.

Cursos acreditados para indivíduos e profissionais de saúde & segurança que querem treinamento e certificação da mais alta qualidade.

Produtos para implementação e treinamento para Sistemas de Gestão da Qualidade (SGQ) de dispositivos médicos de acordo com a norma ISO 13485.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ para dispositivos médicos de cordo com a norma ISO 13485.

Cursos acreditados para indivíduos e profissionais de dispositivos médicos que querem treinamento e certificação da mais alta qualidade.

Produtos de compliance para o Regulamento de Dispositivos Médicos da União Europeia (EU MDR).

Todas a políticas, procedimentos e formulários para estar em conformidade com a EU MDR.

Produtos para implementação de Sistemas de Gestão de Serviços de Tecnologia da Informação (SGSTI) de acordo com a norma ISO 20000.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSTI de acordo com a ISO 20000.

Produtos para implementação de Sistemas de Gestão de Continuidade de Negócio (SGCN) de acordo com a norma ISO 22301.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGCN de acordo com a ISO 22301.

Produtos para implementação para laboratórios de teste e calibração de acordo com a norma ISO 17025.

Todas as políticas, procedimentos e formulários requeridos para implementar a ISO 17025 em um laboratório.

Produtos para implementação de Sistemas de Gestão da Qualidade automotiva (QMS) de acordo com a norma IATF 16949.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ automotivo de acordo com a IATF 16949.

Produtos para implementação de Sistemas de Gestão da Qualidade (SGQ) aeroespacial de acordo com a norma AS9100.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ aeroespacial de acordo com a AS9100.

Produtos para implementação, manutenção, treinamento, e conhecimento para consultores.

Lide com múltiplos projetos ISO 27001 automatizando tarefas repetitivas durante a implementação do SGSI.

Todas as políticas, procedimentos e formulários requeridos para implementar várias normas e regulamentos para seus clientes.

Expanda seus negócios organizando treinamentos sobre cibersegurança e conformidade para seus clientes com sua própria marca usando a plataforma do sistema de gerenciamento de aprendizagem da Advisera.

Cursos acreditados de Lead Auditor e Lead Implementer para as normas ISO e o DORA, além de um curso avançado para ajudar consultores a desenvolver seus negócios.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (QMS), e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Encontre novos clientes, parceiros potenciais, e colaboradores e encontre uma comunidade de profissionais com ideias semelhantes local e globalmente.

Produtos para implementação, manutenção, treinamento, e conhecimento para a indústria de TI.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 22301 (continuidade de negócio), ISO 20000 (gestão de serviços de TU), GDPR (privacidade), NIS 2 (cibersegurança de infraestrutura crítica) e DORA (cibersegurança para o setor financeiro).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos de compliance, treinamento, e conhecimento para organizações essenciais e importantes.

Documentação para estar em conformidade com a NIS 2 (cibersegurança), GDPR (privacidade), ISO 27001 (cibersegurança), e ISO 22301 (continuidade de negócio).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para empresas de manufatura.

Documentação para estar em conformidade com a ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para empresas de transporte & distribuição.

Documentação para estar em conformidade com a ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para escolas, universidades e outras organizações educacionais.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), e GDPR (privacidade).

Programa corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes e apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI) e ISO 9001 (SGQ) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, manutenção, treinamento, e conhecimento para empresas de telecomunicações.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 22301 (continuidade de negócio), ISO 20000 (gestão de serviços de TU), GDPR (privacidade), e NIS 2 (cibersegurança).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, manutenção, treinamento, e conhecimento para bancos, seguradoras, e outras organizações financeiras.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a DORA (cibersegurança para o setor financeiro), ISO 27001 (cibersecurança), ISO 22301 (continuidade de negócio) e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para entidades governamentais locais, regionais e nacionais.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), GDPR (privacidade), e NIS 2 (cibersegurança).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI) e ISO 9001 (SGQ) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para hospitais e outras organizações de saúde.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), ISO 14001 (ambiental), ISO 45001 (saúde & segurança), e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para o setor de dispositivos médicos.

Documentação para estar em conformidade com a MDR e ISO 13485 (dispositivos médicos), ISO 27001 (cibersegurança), ISO 9001 (qualidade), ISO 14001 (ambiental), ISO 45001 (saúde & segurança), e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para o setor aeroespacial.

Documentação para estar em conformidade com a AS9100 (aeroespacial), ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para a indústria automotiva.

Documentação para estar em conformidade com a IATF 16949 (automotiva), ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para laboratórios.

Documentação para estar em conformidade com a ISO 17025 (laboratórios de teste e calibração) e ISO 9001 (qualidade).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 e o SGQ usando a base de conhecimento alimentada por IA proprietária da Advisera.

Rhand Leal

Rhand Leal

O que situações tão diversas quanto a Batalha de Trafalgar (1805), o algoritmo Cooley–Tukey para FFT 1965), e a competição em multimercados têm em comum? Elas são todos exemplos de problemas grandes ou complexos divididos em pedaços menores e mais gerenciáveis para se alcançar uma solução vencedora. Esta é uma estratégia chamada “Dividir e Conquistar”.

Como na guerra, em processamentos de sinais, e competição de Mercado, a segurança da informação também lida com uma situação complexa: proteger a informação e todas as suas formas e em todos os lugares onde é armazenada ou por onde passa. Neste artigo, apresentarei a você um conceito baseado em “dividir e conquistar” que pode ser muito útil, especialmente para organizações grandes, ao se implementar controles de segurança da ISO 27001: A Estrutura Analítica de Projeto (EAP).

Originária de práticas de gerenciamento de projeto, a Estrutura Analítica de Projeto (Work Breakdown Structure – WBS) é definida pelo corpo de conhecimento em gerenciamento de projetos (Project Management Body of Knowledge – PMBoK) como “uma decomposição do trabalho a ser executado pela equipe de forma hierárquica e orientada a entrega”.

Uma entrega é qualquer objeto tangível ou intangível produzido por um projeto que é destinado a ser entregue a um cliente. Exemplos de entregas são um produto, um serviço ou dados. Entregas podem ser decompostas em múltiplas entregas menores, também chamadas de componentes (ex.: partes de um produto, funcionalidades de um serviço ou capítulo de um relatório).

Normalmente, uma EAP é apresentada graficamente na forma de uma árvore de elementos, com a entrega principal no topo, os componentes da entrega no meio, e listas de atividades para produzir as entregas na parte final. Outra forma de apresentar uma EAP é em uma lista endentada. Veja exemplos destas apresentações ao final do artigo.

Em termos de informações, entregas e componentes são especificados em termos de requisitos a serem atendidos, enquanto atividades são especificadas em termos de recursos necessários, tais como tempo, equipamento e custo.

No contexto de controles de segurança da ISO 27001, podemos ter os seguintes exemplos de entregas:

Ao usar uma EAP para planejar um controle de segurança, algumas regras deveriam ser seguidas para evitar excesso ou falta de detalhes, uma vez que ambas as situações podem afetar negativamente o esforço de implementação:

Alguns benefícios associados com o desenvolvimento de EAP são:

Alguns problemas sobre os quais você deveria estar atento:

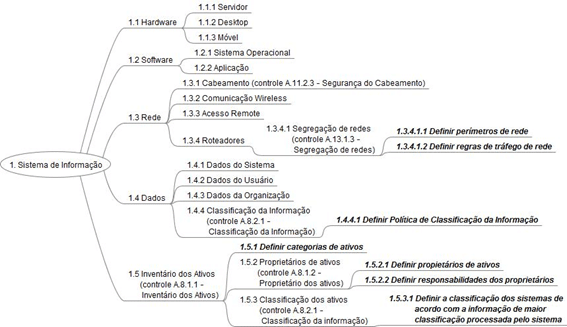

Uma vez que nada é melhor do que um bom exemplo, vejamos uma EAP hipotética para implementar controles de segurança em um sistema de informação:

Aqui está em formato gráfico (ações estão identificadas em negrito itálico):

A implementação da segurança pode parecer um desafio gigantesco. E realmente é, mas você não precisa enfrentá-lo todo de uma vez. Ao fazer isso um pedaço de cada vez, você pode otimizar o esforço e assegurar que cada pequena parte seja projetada tão forte quanto possível e implementada com todo o cuidado, minimizando a chance de que todos os seus esforços possam ser comprometidos por uma situação que você poderia ter evitado.

Use este Conformio compliance software para guiá-lo através do seu projeto ISO 27001.

Nós agradecemos a Rhand Leal pela tradução para o português.

Rhand Leal has more than 15 years of experience in information security, and for six years he continuously maintained а certified Information Security Management System based on ISO 27001.

Rhand holds an MBA in Business Management from Fundação Getúlio Vargas. Among his certifications are ISO 27001 Lead Auditor, ISO 9001 Lead Auditor, Certified Information Security Manager (CISM), Certified Information Systems Security Professional (CISSP), and others. He is a member of the ISACA Brasília Chapter.

Você pode cancelar sua inscrção a qualquer momento. Para mais informações por favor veja nosso aviso de privacidade.