Antonio Jose Segovia

Antonio Jose Segovia

janeiro 20, 2016

Produtos para implementação, manutenção, treinamento, e conhecimento para Sistemas de Gestão de Segurança da Informação (SGSI) de acordo com a norma ISO 27001.

Automatize a implementação e manutenção do seu SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSI de acordo com a ISO 27001.

Treine seu pessoal-chave sobre os requisitos da ISO 27001 e forneça treinamento de conscientização sobre cibersegurança a todos os seus funcionários.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos de conformidade e treinamento para organizações de infraestrutura crítica para a diretiva de cibersegurança de Rede e Sistemas de Informação da União Europeia.

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com a diretiva de cibersegurança NIS 2.

Programa corporativo de treinamento para empregados e gestão sênior para conformidade com o Artigo 20 da diretiva de cibersegurança NIS 2.

Produtos de conformidade e treinamento para entidades financeiras para a regulamentação DORA da União Europeia.

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com a regulamentação do DORA.

Programa de treinamento em cibersegurança e resiliência em toda a empresa para todos os funcionários, para treiná-los e aumentar a conscientização sobre o gerenciamento de riscos de TIC.

Cursos acreditados para indivíduos e profissionais da DORA que desejam treinamento e certificação da mais alta qualidade.

Produtos de conformidade e treinamento para proteção de dados pessoais de acordo com o Regulamento Geral de Proteção de Dados da União Europeia (EU GDPR).

Todas as políticas, procedimentos e formulários requeridos para estar em conformidade com o regulamento de privacidade EU GDPR.

Treine seu pessoal-chave sobre os requisitos do GDPR para garantir a conscientização sobre os princípios de proteção de dados, os direitos de privacidade e a conformidade regulamentar.

Cursos acreditados para indivíduos e profissionais de privacidade que querem treinamento e certificação da mais alta qualidade.

Produtos para implementação, treinamento, e conhecimento para Sistemas de Gestão da Qualidade (SGQ) de acordo com a norma ISO 9001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ de acordo com a ISO 9001.

Cursos acreditados para indivíduos e profissionais de qualidade que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 e ao SGQ usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para Sistemas de Gestão Ambiental (SGA) de acordo com a norma ISO 14001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGA de acordo com a ISO 14001.

Cursos acreditados para indivíduos e profissionais ambientais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 14001 e ao SGA usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação e treinamento para Sistemas de Gestão de Saúde e Segurança Ocupacional (SGSSO) de acordo com a norma ISO 45001.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSSO de acordo com a ISO 45001.

Cursos acreditados para indivíduos e profissionais de saúde & segurança que querem treinamento e certificação da mais alta qualidade.

Produtos para implementação e treinamento para Sistemas de Gestão da Qualidade (SGQ) de dispositivos médicos de acordo com a norma ISO 13485.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ para dispositivos médicos de cordo com a norma ISO 13485.

Cursos acreditados para indivíduos e profissionais de dispositivos médicos que querem treinamento e certificação da mais alta qualidade.

Produtos de compliance para o Regulamento de Dispositivos Médicos da União Europeia (EU MDR).

Todas a políticas, procedimentos e formulários para estar em conformidade com a EU MDR.

Produtos para implementação de Sistemas de Gestão de Serviços de Tecnologia da Informação (SGSTI) de acordo com a norma ISO 20000.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGSTI de acordo com a ISO 20000.

Produtos para implementação de Sistemas de Gestão de Continuidade de Negócio (SGCN) de acordo com a norma ISO 22301.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGCN de acordo com a ISO 22301.

Produtos para implementação para laboratórios de teste e calibração de acordo com a norma ISO 17025.

Todas as políticas, procedimentos e formulários requeridos para implementar a ISO 17025 em um laboratório.

Produtos para implementação de Sistemas de Gestão da Qualidade automotiva (QMS) de acordo com a norma IATF 16949.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ automotivo de acordo com a IATF 16949.

Produtos para implementação de Sistemas de Gestão da Qualidade (SGQ) aeroespacial de acordo com a norma AS9100.

Todas as políticas, procedimentos e formulários requeridos para implementar um SGQ aeroespacial de acordo com a AS9100.

Produtos para implementação, manutenção, treinamento, e conhecimento para consultores.

Lide com múltiplos projetos ISO 27001 automatizando tarefas repetitivas durante a implementação do SGSI.

Todas as políticas, procedimentos e formulários requeridos para implementar várias normas e regulamentos para seus clientes.

Expanda seus negócios organizando treinamentos sobre cibersegurança e conformidade para seus clientes com sua própria marca usando a plataforma do sistema de gerenciamento de aprendizagem da Advisera.

Cursos acreditados DORA, ISO 27001, 9001, 14001, 45001, e 13485 para profissionais que querem treinamento e certificação reconhecidas da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (QMS), e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Encontre novos clientes, parceiros potenciais, e colaboradores e encontre uma comunidade de profissionais com ideias semelhantes local e globalmente.

Produtos para implementação, manutenção, treinamento, e conhecimento para a indústria de TI.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 22301 (continuidade de negócio), ISO 20000 (gestão de serviços de TU), GDPR (privacidade), NIS 2 (cibersegurança de infraestrutura crítica) e DORA (cibersegurança para o setor financeiro).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos de compliance, treinamento, e conhecimento para organizações essenciais e importantes.

Documentação para estar em conformidade com a NIS 2 (cibersegurança), GDPR (privacidade), ISO 27001 (cibersegurança), e ISO 22301 (continuidade de negócio).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para empresas de manufatura.

Documentação para estar em conformidade com a ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para empresas de transporte & distribuição.

Documentação para estar em conformidade com a ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para escolas, universidades e outras organizações educacionais.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), e GDPR (privacidade).

Programa corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes e apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI) e ISO 9001 (SGQ) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, manutenção, treinamento, e conhecimento para empresas de telecomunicações.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 22301 (continuidade de negócio), ISO 20000 (gestão de serviços de TU), GDPR (privacidade), e NIS 2 (cibersegurança).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, manutenção, treinamento, e conhecimento para bancos, seguradoras, e outras organizações financeiras.

Automatize a sua implementação e manutenção do SGSI com o Registro de Riscos, Declaração de Aplicabilidade, e assistentes para todos os documentos requeridos.

Documentação para estar em conformidade com a DORA (cibersegurança para o setor financeiro), ISO 27001 (cibersecurança), ISO 22301 (continuidade de negócio) e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 e ao SGSI usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para entidades governamentais locais, regionais e nacionais.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), GDPR (privacidade), e NIS 2 (cibersegurança).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais de segurança que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI) e ISO 9001 (SGQ) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para hospitais e outras organizações de saúde.

Documentação para estar em conformidade com a ISO 27001 (cibersegurança), ISO 9001 (qualidade), ISO 14001 (ambiental), ISO 45001 (saúde & segurança), e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para o setor de dispositivos médicos.

Documentação para estar em conformidade com a MDR e ISO 13485 (dispositivos médicos), ISO 27001 (cibersegurança), ISO 9001 (qualidade), ISO 14001 (ambiental), ISO 45001 (saúde & segurança), e GDPR (privacidade).

Programa Corporativo de conscientização em cibersegurança para todos os empregados, para reduzir incidentes a apoiar um programa de cibersegurança bem-sucedido.

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 27001 (SGSI), ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para o setor aeroespacial.

Documentação para estar em conformidade com a AS9100 (aeroespacial), ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para a indústria automotiva.

Documentação para estar em conformidade com a IATF 16949 (automotiva), ISO 9001 (qualidade), ISO 14001 (ambiental), e ISO 45001 (saúde & segurança).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 (SGQ) e ISO 14001 (SGA) usando a base de conhecimento alimentada por IA proprietária da Advisera.

Produtos para implementação, treinamento, e conhecimento para laboratórios.

Documentação para estar em conformidade com a ISO 17025 (laboratórios de teste e calibração) e ISO 9001 (qualidade).

Cursos acreditados para indivíduos e profissionais que querem treinamento e certificação da mais alta qualidade.

Obtenha respostas instantâneas para quaisquer questões relacionadas à ISO 9001 e o SGQ usando a base de conhecimento alimentada por IA proprietária da Advisera.

Antonio Jose Segovia

Antonio Jose Segovia

Um famoso hacker, Kevin Mitnick, disse uma vez em uma ocasião: “Eu sou contratado por companhias para invadir seus sistemas e entrar em suas instalações físicas para encontrar falhas de segurança. Nossa taxa de sucesso é de 100%; nós sempre encontramos uma falha”.

Assim, provavelmente a questão agora em sua mente é – isso poderia ser evitado? O Sr. Mitnick diria não, mas ninguém deveria desistir por conta disso. Algo poderia ser feito para minimizar (ou eliminar) a possibilidade de invasão de um ambiente de TI. Basicamente, se você sabe quais são as suas vulnerabilidades antes que seus atacantes saibam, você estará mais protegido, assim deixe-me explicar isto em mais detalhes.

Basicamente, quando você realiza uma análise de vulnerabilidade em seus sistemas de informação, você pode identificar todas as vulnerabilidades técnicas relacionadas a eles (e.g., Injeção de SQL, XSS, CSRF, senhas fracas, etc.). Mas, para a exploração destas você precisa realizar um teste de invasão.

Deixe-me explicar o item anterior. Imagine que você tenha um Sistema que é vulnerável a Injeção de SQL (método para realizar operações em uma base de dados). A análise de vulnerabilidade identificará esta vulnerabilidade. Após a análise de vulnerabilidade, o teste de invasão pode ser realizado e a vulnerabilidade pode ser explorada. Isto significa que você pode acessar o sistema vulnerável e ter acesso, ou até mesmo modificar ou excluir, informação confidencial (informação na base de dados sobre clientes, provedores, etc.).

Por outro lado, de acordo com o controle A.12.6.1 do Anexo A da ISO 27001:2013, você precisa prevenir a exploração de vulnerabilidades técnicas. Como fazer isso? Com a análise de vulnerabilidade ou com o teste de invasão? Ou, voltando ao exemplo anterior: para a prevenção da exploração da vulnerabilidade relacionada ao sistema, precisamos realizar o teste de invasão? A resposta é – não necessariamente, porque após a análise de vulnerabilidade nós sabemos que o Sistema é vulnerável, e ao repará-lo podemos evitar a vulnerabilidade de injeção de SQL. Assim, a próxima etapa, explorá-la, não é necessária.

Assim, se você quer estar em conformidade com a ISO 27001:2013 você pode realziar apenas a análise de vulnerabilidade, embora o teste de invasão seja uma boa prática, e é altamente recomendada se você quer saber quão vulnerável seus sistemas são (em nosso exemplo, queremos saber quais informações poderiam ser vistas por uma pessoa não autorizada).

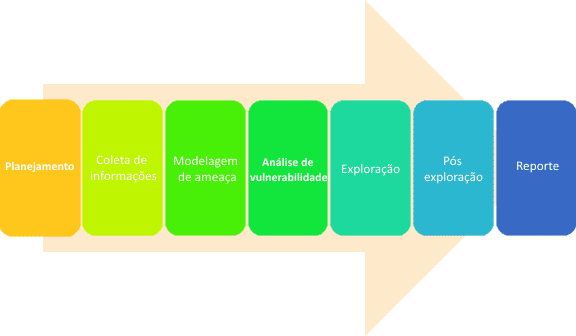

Caso você esteja pensando em realizar um teste de invasão para melhorar a implementação de sua ISO 27001, existem muitos utilitários e plataformas que você pode usar para automatizá-lo, mas minha recomendação é que você siga estas fases:

Figura – fases do teste de invasão

A propósito, você está interessado em análise de vulnerabilidade? Este artigo pode ser muito interessante para você: Como gerenciar vulnerabilidades técnicas de acordo com o controle A.12.6.1 da ISO 27001.

Outra questão importante é como definir o tipo de teste de invasão. Basicamente, existem dois tipos principais:

Existe outra possibilidade que é uma mistura de caixa preta e caixa branca: a caixa cinza (a organização pode dar a você alguma informação sobre seus sistemas).

Existem muitas pessoas (hackers e expecialistas de qualquer tipo) ao redor do mundo constantemente vasculhando a Internet em busca de sistemas vulneráveis, e é impressionante a quantidade de equipamentos vulneráveis que você pode encontrar com apenas um mecanismo de busca. Assim, não espere – realize uma análise de vulnerabilidade, e se você quer estar mais seguro – realize um teste de invasão. E lembre-se que a implementação da ISO 27001 ajudará você a realizar a análise de vulnerabilidade (obrigatória) e teste de invasão (melhor prática) em sua organização, o que significa que a alta direção estará muito mais calma.

Caso você queira saber mais sobre a ISO 27001 e seus requisitos, use nossos ISO 27001 Online Courses gratuitos.

Nós agradecemos a Rhand Leal pela tradução para o português.

Você pode cancelar sua inscrção a qualquer momento. Para mais informações por favor veja nosso aviso de privacidade.