Company Training Academy

Il modo più pratico per organizzare la formazione e la sensibilizzazione sulla sicurezza informatica, la privacy e la governance dell’IA utilizzando una piattaforma di formazione per tutta l’azienda. Con i nostri programmi specifici puoi impostare la formazione per tutti i tuoi dipendenti in pochi, semplici passaggi.

Scopri i programmi di formazione

Il percorso più veloce per un programma di formazione aziendale

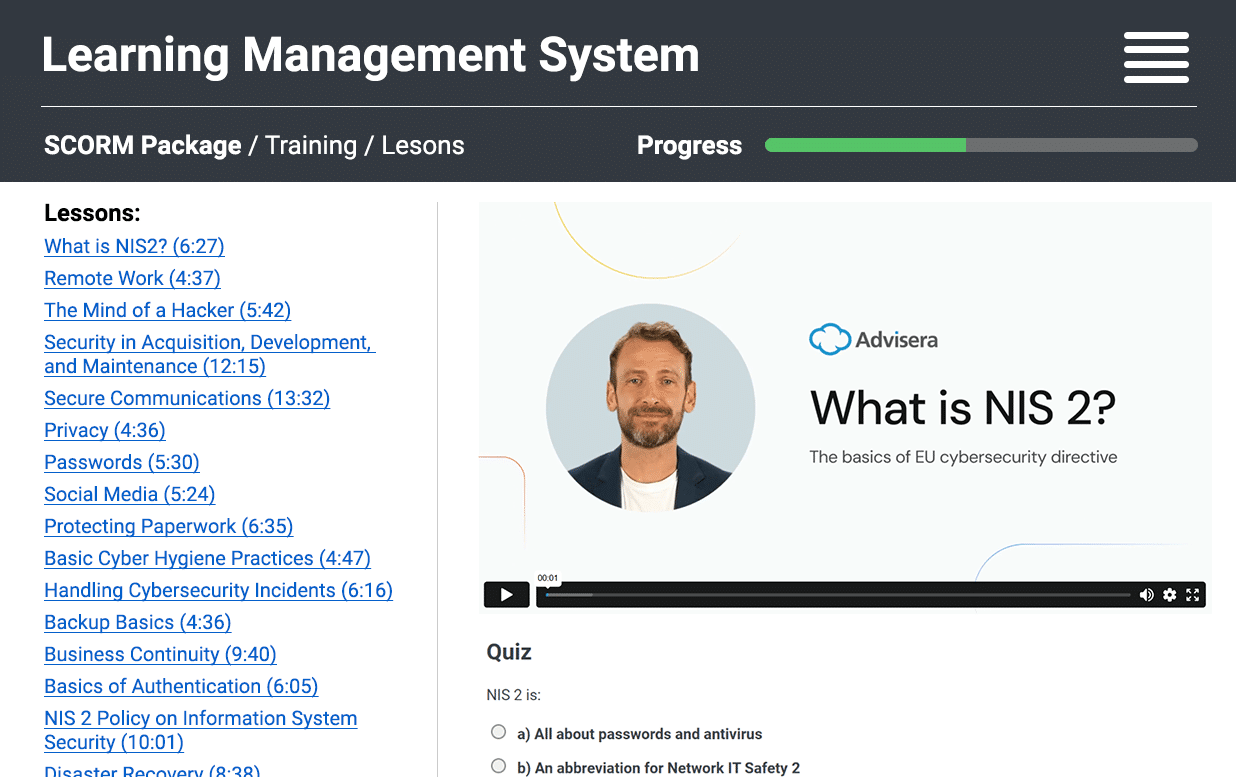

Una serie di oltre 400 video che trattano vari argomenti relativi alla sicurezza informatica, ISO 27001, NIS2, DORA, GDPR e ISO 42001: configura l'intero programma di formazione e sensibilizzazione in pochi minuti e consenti a ogni dipendente di guardare i video sui propri dispositivi.

Sul lato sinistro è possibile vedere uno dei video della formazione NIS2 disponibile nella Company Training Academy di Advisera.

Libreria delle lezioni

- Che cos'è NIS2? (6:27)

Nozioni di base sulla direttiva UE sulla sicurezza informatica

- Pratiche di igiene informatica di base (4:47)

Misure essenziali di sicurezza informatica per ogni utente

- Gestione degli incidenti di sicurezza informatica (6:16)

Come individuare e reagire prontamente alle minacce alla sicurezza informatica

- Ripristino in caso di disastro (8:38)

Come recuperare sistemi informativi e dati

- Crittografia (10:39)

Concetti di crittografia e loro applicazione

- Controllo dell'accesso (6:07)

Consentire l'accesso appropriato e impedire l'accesso inappropriato

- Gestione degli asset informatici (7:22)

Identificazione, classificazione, protezione e sfruttamento degli asset digitali

- Nozioni di base sulla sicurezza delle reti (6:43)

Protezione delle reti digitali e delle comunicazioni di dati

- Certificazione e standardizzazione NIS 2 (7:52)

Spiegazione degli articoli 24 e 25 della NIS 2

- Sicurezza della catena di approvvigionamento NIS 2 (9:16)

Gestione dei rischi informatici relativi ai fornitori

- Nozioni di base sul backup (4:36)

Recupero dai dati persi

- Continuità operativa (9:40)

Resilienza, capacità di resistere ad eventi dannosi improvvisi e misure di recupero

- Nozioni di base sull'autenticazione (6:05)

Prevenzione dell'accesso non autorizzato ai beni digitali

- Politica NIS 2 sulla sicurezza dei sistemi informatici (10:01)

Scrittura di una politica di sicurezza informatica di alto livello per NIS 2

- Sicurezza nell'acquisizione, nello sviluppo e nella manutenzione (12:15)

Sicurezza informatica nel ciclo di vita dei sistemi IT

- Comunicazioni di emergenza (6:30)

Impostazione di metodi di comunicazione alternativi

- Autorità NIS 2 (6:31)

8 enti governativi incaricati di far rispettare NIS 2

- Formazione e consapevolezza in materia di sicurezza informatica (11:33)

Creazione di un programma di formazione e consapevolezza continua

- Sicurezza delle risorse umane (12:57)

Attività prima, durante e dopo l'assunzione

- Misurazione della sicurezza informatica (7:59)

Valutazione dell'efficacia della gestione del rischio

- Azioni correttive (8:02)

Come eliminare la causa delle non conformità

- Applicabilità della NIS 2 (6:26)

Organizzazioni essenziali e importanti che devono essere conformi

- Requisiti di sicurezza informatica della NIS 2 (8:51)

Le 10 misure di sicurezza informatica più importanti della NIS 2

- Il ruolo della direzione nella sicurezza informatica (7:34)

Compiti della direzione e dei quadri intermedi

- Gestione degli incidenti e delle crisi NIS 2 (10:28)

Gestione dei rischi informatici relativi ai fornitori

- Obblighi di segnalazione NIS 2 (8:49)

Come comunicare gli incidenti significativi

- NIS 2 Applicazione (10:19)

Azioni chiave che le autorità possono intraprendere per garantire il rispetto dei requisiti di conformità legislativa

- Comunicazioni sicure (13:32)

Protezione dei canali di comunicazione vocali, video e testuali

- Minacce interne (6:30)

Gestione degli insider con accesso a informazioni sensibili

- Nozioni di base sulla sicurezza del cloud (5:38)

Protezione dei dati durante l'utilizzo di servizi cloud

- Fasi di implementazione NIS 2 (7:23)

15 fasi per ottenere la piena conformità ai requisiti di sicurezza informatica con NIS 2

- Valutazione della sicurezza dei fornitori (12:46)

Vulnerabilità, qualità e sviluppo sicuro dei fornitori

- Malware / software maligno (4:58)

Phishing, ransomware e spyware

- Sicurezza delle e-mail (4:08)

Rischi legati all'uso delle e-mail

- Errore umano (4:33)

Ridurre gli errori con le informazioni sensibili

- Furto di identità (4:58)

Come rubano la tua identità i criminali informatici?

- La mente di un hacker (5:42)

3 tipi di hacker e come proteggersi

- Gestione dei rischi informatici (8:29)

Valutazione e trattamento del rischio come fondamento della sicurezza informatica

- Password (5:30)

Creazione e protezione delle password

- Sicurezza fisica dei dispositivi (5:52)

Protezione fisica delle informazioni e dei dispositivi

- Privacy (4:36)

8 principi di privacy che tutti dovrebbero conoscere

- Proprietà intellettuale (5:36)

Metodi tecnici, legali e organizzativi per proteggere i diritti di proprietà intellettuale

- Protezione dei documenti cartacei (6:35)

Vulnerabilità dei supporti cartacei e metodi per proteggerli

- Sicurezza dei dispositivi mobili (5:30)

Protezione di laptop, tablet, smartphone e altri dispositivi

- Social Engineering (6:02)

I metodi più comuni utilizzati dai criminali per accedere al tuo account

- Social media (5:24)

Principali rischi informatici nell'uso di Facebook, X, LinkedIn e altri

- Lavoro a distanza (4:37)

Rischi quando si lavora fuori dall'ufficio

- Gestione della sicurezza dei fornitori (6:32)

Rischi relativi a fornitori e appaltatori e come gestirli

- Croatia’s Cybersecurity Act (5:57)[in inglese]

Similarities and differences with NIS 2

- What is ISO 27001? (1:02)[in inglese]

Learn about the basics of the leading cybersecurity standard

- The structure of ISO 27001 (2:01)[in inglese]

ISO 27001 main clauses and their purpose

- Information security principles used in ISO 27001 (2:07)[in inglese]

An example of confidentiality, integrity, and availability in practice

- ISO 27001: Introduction to the ISMS (2:22)[in inglese]

The purpose of an Information Security Management System

- Key roles in ISO 27001 implementation (1:07)[in inglese]

Roles of the project manager, security officer, and senior management

- Documenting ISO 27001 requirements (2:55)[in inglese]

Mandatory and non-mandatory documents

- Implementing ISO 27001 requirements (2:13)[in inglese]

Using the PDCA cycle as guidance for implementation

- ISO 27001 Benefits (2:02)[in inglese]

4 key benefits: compliance, marketing, costs, and better organization

- ISO 27001: Understanding your organization and its context (2:03)[in inglese]

Analyzing internal and external issues

- ISO 27001: Understanding the needs and expectations of interested parties (1:35)[in inglese]

Who are interested parties, and what are their requirements?

- ISO 27001: Determining the scope of the ISMS (1:50)[in inglese]

What is the ISMS scope, and why is it important?

- ISO 27001: Leadership and commitment (1:45)[in inglese]

Key senior management activities that represent commitment

- ISO 27001: Information Security Policy (1:13)[in inglese]

Mandatory elements of this top-level policy

- ISO 27001: Organizational roles, responsibilities, and authorities (2:14)[in inglese]

Which roles are mandatory according to ISO 27001?

- ISO 27001: Information security objectives (2:14)[in inglese]

Why are objectives important, and how to define them?

- ISO 27001: Resources (1:40)[in inglese]

Example of resources and how to document them

- ISO 27001: Competence (1:22)[in inglese]

The options to acquire required skills and knowledge

- ISO 27001: Awareness (1:23)[in inglese]

How to organize security awareness in a company

- ISO 27001: Communication (1:24)[in inglese]

What kind of communication is required, and why is it important?

- ISO 27001: Documented information (3:12)[in inglese]

Creating, updating, and controlling policies, procedures, and records

- ISO 27001: Addressing risks and opportunities (1:46)[in inglese]

The basics of risk management

- ISO 27001: Risk management process (2:15)[in inglese]

Five key steps to assess and treat risks

- ISO 27001: Information security risk assessment – Risk identification (3:03)[in inglese]

Risk identification, risk analysis, and risk evaluation

- ISO 27001: Information security risk assessment – Risk analysis and evaluation (2:40)[in inglese]

Using scales to assess impact and likelihood

- ISO 27001: Information security risk treatment (0:00)[in inglese]

Four most common options for treating risks

- ISO 27001: Statement of Applicability (1:59)[in inglese]

The purpose and structure of the SoA

- ISO 27001: Formulating the risk treatment plan (1:49)[in inglese]

The purpose and mandatory elements of the RTP

- ISO 27001: Implementing the risk treatment plan (1:15)[in inglese]

Key elements of implementation and how to document results

- ISO 27001: Operational planning and control (2:18)[in inglese]

Key elements of the Do phase in the PDCA cycle

- ISO 27001: Operating the ISMS (1:18)[in inglese]

What does operating the ISMS mean?

- ISO 27001: Managing outsourcing of operations (1:57)[in inglese]

Examples of security controls for outsourcing activities

- ISO 27001: Controlling changes (1:58)[in inglese]

An example of a change management procedure

- ISO 27001: Risk assessment review (1:46)[in inglese]

Why is risk review important, and how often to perform it?

- ISO 27001: Monitoring, measurement, analysis, and evaluation (3:13)

Key elements for evaluating the performance of the ISMS

- ISO 27001: Internal audit (2:35)[in inglese]

Key elements of an internal audit

- ISO 27001: Management review (2:30)[in inglese]

Inputs and outputs for the management review meeting

- ISO 27001: Nonconformities and corrective actions (3:22)[in inglese]

Required actions when a nonconformity occurs

- ISO 27001: Continual improvement (2:19)[in inglese]

Examples of improvement initiatives

- ISO 27001: Introduction to Annex A (5:18)[in inglese]

The purpose and structure of Annex A

- ISO 27001: People controls (2:05)[in inglese]

Overview of Annex A.6 – Controls before, during, and after employment

- ISO 27001: Physical controls (3:37)[in inglese]

Overview of Annex A.7 – Securing physical areas and equipment

- ISO 27001: Technological controls – overview and new controls (4:13)[in inglese]

Overview of Annex A section A.8 – Technological controls

- ISO 27001: Technological controls – software development (2:51)[in inglese]

Controls that cover architecture, lifecycle, testing, and coding principles

- ISO 27001: Organizational controls – operational security (2:43)[in inglese]

Controls for access control, information transfer, operating procedures, etc.

- ISO 27001: Organizational controls – policies and responsibilities (3:22)[in inglese]

Controls for roles, segregation of duties, contact with external parties, etc.

- ISO 27001: Organizational controls – information and asset management (1:52)[in inglese]

Controls for asset inventory, acceptable use, classification, etc.

- ISO 27001: Technological controls – operational security (4:48)[in inglese]

Controls that cover security in day-to-day IT activities

- ISO 27001: Organizational controls – supplier security (3:14)[in inglese]

Controls for assessing risks, contractual requirements, monitoring, etc.

- ISO 27001: Organizational controls – incidents and business continuity (4:52)[in inglese]

Controls to deal with threats, events, incidents, and larger disruptions

- ISO 27001: Organizational controls - compliance, privacy, and legal aspects of security (2:49)[in inglese]

Controls that ensure security is compliant with legal requirements

- What is DORA? (3:46)[in inglese]

EU regulation for digital resilience in financial sector

- Who needs to comply with DORA? (2:41)[in inglese]

Which financial institutions and other companies must comply?

- Which IT providers need to comply with DORA and how? (3:49)[in inglese]

Securing ICT Supply Chains for Financial Resilience

- What are DORA-related regulations? RTS, CDR, and CIR (3:13)[in inglese]

Additional Requirements Through Regulatory Technical Standards

- What are the main requirements specified in DORA? (3:45)[in inglese]

Summary of 9 Most Important Requirements

- DORA implementation steps (4:54)[in inglese]

Optimal Steps for DORA Compliance Project Implementation

- Writing DORA documentation (3:30)[in inglese]

Structure and Content of DORA Documentation

- DORA: Organizing training and awareness (2:57)[in inglese]

Key training & awareness requirements and how to comply with them

- DORA: Penalties and fines (3:08)[in inglese]

Who Enforces Them and How Do They Look Like?

- DORA: Governance responsibilities for senior management (2:30)[in inglese]

Implementing Internal Governance & ICT Risk Oversight

- DORA: Key elements of ICT risk management framework (3:42)[in inglese]

Description of Overall Activities in ICT Risk Management Framework

- DORA: Developing top-level information security policy (1:54)[in inglese]

Content of the Top-level Policy

- DORA: How to write Digital operational resilience strategy (3:06)[in inglese]

Key Elements of the Strategy

- DORA: Identifying ICT-supported business functions and assets (1:36)[in inglese]

ICT Function Mapping & Asset Lifecycle Management

- DORA: Performing risk assessment (2:43)[in inglese]

Mandatory Elements of ICT Risk Assessment

- DORA: Learning and evolving (2:40)[in inglese]

Methods for Continuous Cybersecurity Evolution

- DORA: Measurement, monitoring, and controlling the ICT systems (1:14)[in inglese]

Elements of Continuous Measurement, Monitoring, and Controlling

- DORA: Internal audit of ICT risk management framework (1:23)[in inglese]

Performing Internal Audit for ICT Risk Compliance

- DORA: Follow-up and corrective actions (2:16)[in inglese]

The Purpose and Content of the Follow-up

- DORA: Report on the review of ICT risk management framework (2:23)[in inglese]

Details of the Annual Review and Reporting

- DORA: Main elements of simplified ICT risk management framework (6:42)

Requirements for Small Financial Entities

- DORA: Policies and procedures for ICT operations security (1:40)[in inglese]

The Content of Operational Security Documents

- DORA: Capacity and performance management (1:39)[in inglese]

Optimizing ICT Capacity and Performance for Operational Resilience

- DORA: Data and system security (2:12)[in inglese]

Comprehensive Data and System Security Procedure Requirements

- DORA: Network security management (1:58)[in inglese]

Main Methods for Ensuring Network Security

- DORA: Securing information in transit (1:39)[in inglese]

Ensuring Secure Data Transmission and Confidentiality

- DORA: Encryption and cryptography (2:02)[in inglese]

Management of Encryption and Cryptographic Keys

- DORA: Human resources policy (1:31)[in inglese]

HR's Role in Digital Operational Resilience

- DORA: Identity management and authentication (1:13)[in inglese]

Requirements for Identity Policies and Authentication Mechanisms

- DORA: Access control (2:38)[in inglese]

Regulatory Requirements and Best Practices for Access Control

- DORA: Physical and environmental security (1:36)[in inglese]

Physical and Environmental Security Policy for ICT Assets

- DORA: ICT systems acquisition, development, and maintenance (2:36)[in inglese]

ICT Systems Lifecycle Security Policy and Testing

- DORA: ICT project management (1:24)[in inglese]

Rules for Managing ICT Projects

- DORA: ICT change management (2:16)[in inglese]

Elements of Change Management for Secure ICT Systems

- DORA: Logging (1:14)[in inglese]

Logging Procedures for Recording Critical Events

- DORA: Detecting anomalous activities (1:40)[in inglese]

Elements of Collecting and Analyzing Activities

- DORA: Vulnerabilities, patch management, and updates (2:11)[in inglese]

Vulnerability Management and Patch Processes for ICT Systems

- DORA: Incident management process (2:51)[in inglese]

Systematic Incident Handling and Rapid Response

- DORA: Classification of ICT incidents and threats (4:05)[in inglese]

Detailed Classification Criteria

- DORA: Reporting major incidents and cyber threats (3:05)[in inglese]

Types of Incident Reports for Authorities

- DORA: ICT business continuity policy (2:13)[in inglese]

Elements of the Top-level Business Continuity Document

- DORA: Business impact analysis, RTO, and RPO (1:44)[in inglese]

The Purpose of RTOs and RPOs for Business Continuity

- DORA: Backup and restoration of data (2:01)[in inglese]

Detailed Rules for Setting Up Backup and Restoration

- DORA: Secondary processing site (1:36)[in inglese]

Alternative Site Requirements for Central Counterparties

- DORA: ICT response and recovery plans (2:02)[in inglese]

Requirements for the Content of the Plans

- DORA: Testing business continuity and recovery plans (3:03)[in inglese]

Detailed Requirements for Plan Testing

- DORA: Crisis management and communication (1:33)[in inglese]

Elements of Handling Crisis

- DORA: Main elements of digital operational resilience testing (2:07)[in inglese]

Comprehensive Testing Program for ICT Risk Resilience

- DORA: Resilience testing of ICT tools and systems (1:31)[in inglese]

Types of Resilience Tests

- DORA: Threat-Led Penetration Testing TLPT (3:15)[in inglese]

Requirements for TLPT and for Testers

- DORA: Key elements ICT third-party risk management (4:30)[in inglese]

Governance, Assessment, Contracts, and Exit Strategies

- DORA: Selecting critical ICT service providers (3:29)[in inglese]

Critical ICT Provider Designation and Oversight Framework

- DORA: Risk assessment of ICT service providers (3:02)[in inglese]

Assessing Suppliers Before Signing Contracts

- DORA: Contracts with ICT service providers (4:32)[in inglese]

Standardized Security Clauses for Protection of ICT Services

- DORA: Register of information (3:43)[in inglese]

Standardized Register for ICT Contractual Oversight

- DORA: Monitoring, inspection, and audit of ICT service providers (2:17)[in inglese]

Independent Review and Ongoing Monitoring

- DORA: Exit strategies for ICT services (3:48)[in inglese]

Enabling a Smooth Transition Away From a Service Provider

- DORA: Government oversight of critical ICT service providers (2:56)[in inglese]

The Tasks and Powers of the Lead Overseer

- What is EU GDPR and where does it apply? (1:35)[in inglese]

EU GDPR: Protecting data rights and setting global standards for personal data processing.

- Which frameworks are related to GDPR? (1:33)[in inglese]

Leveraging ISO standards (27701, 27001, 29100) and OECD guidelines to reinforce GDPR best practices.

- Key terms in GDPR (6:34)[in inglese]

Essential GDPR vocabulary covering personal data, processing, roles, and data protection techniques.

- Key roles according to GDPR (2:07)[in inglese]

Key GDPR roles: Controllers, processors, DPOs, and supervisory authorities shape compliance responsibilities.

- Business activities that are impacted the most by GDPR (1:53)[in inglese]

Discover how GDPR affects diverse business functions, from Marketing and IT to HR and beyond.

- Six legitimate purposes of processing personal data according to GDPR (3:58)[in inglese]

Six legitimate processing purposes under GDPR: from contracts to consent

- What are the main GDPR principles? (2:58)[in inglese]

GDPR principles: lawfulness, fairness, transparency, purpose limitation, minimisation, accuracy, security, and storage limits.

- Real-world example for understanding main GDPR principles (4:10)[in inglese]

How GDPR’s principles—transparency, minimisation, consent, and timely deletion—apply in practice.

- The basics of Privacy Notices according to GDPR (2:31)[in inglese]

Clear disclosures on data processing to ensure transparency under GDPR.

- Contents of a Privacy Notice according to GDPR (2:04)[in inglese]

Clear, plain disclosures on data collection, processing, rights, contacts, and safeguards

- What is GDPR Inventory of Processing Activities (4:58)[in inglese]

How to build and maintain an Inventory of Processing Activities to meet GDPR requirements.

- What is GDPR personal data retention (2:05)[in inglese]

What does data retention mean, and how to ensure compliance with GDPR requirements.

- Responsibilities for fulfilling GDPR requirements for inventory and retention (3:01)[in inglese]

How to define clear roles and processes for maintaining GDPR inventories and retention schedules.

- The content of GDPR Inventory of Processing Activities for controllers (1:19)[in inglese]

Inventory for controllers: DPO, processing purposes, data categories, recipients, transfers, retention limits, and safeguards.

- The content of GDPR Inventory of Processing Activities for processors (1:17)[in inglese]

Essential details on sub-processors, controllers, processing categories, and data transfers.

- GDPR Consent – The basics (2:42)[in inglese]

What is GDPR consent is, and what its key requirements are?

- How and when to ask for GDPR consent (1:49)[in inglese]

Learn how and when to request consent under GDPR, ensuring transparency and user choice.

- Data subject rights according to GDPR (3:24)[in inglese]

Learn how data subject rights empower individuals to control their personal data under GDPR.

- Basic GDPR rules for data subject access rights (2:01)[in inglese]

DSAR basics, from valid request formats to response timelines.

- Handling DSAR requests according to GDPR (1:20)[in inglese]

DSAR best practices, response timelines, and identity verifications under GDPR.

- DSAR exemptions and rejections according to GDPR (2:31)[in inglese]

How to handle DSAR queries, typical exemptions, and valid grounds for rejections.

- What is Data Protection Impact Assessment (DPIA) according to GDPR? (2:05)[in inglese]

How DPIAs help identify and mitigate risks in data processing.

- DPIA Step 1 according to GDPR: Listing and grouping data processing activities (1:04)[in inglese]

How to identify and group data processes for assessment.

- DPIA Steps 2 and 3 according to GDPR: The threshold questionnaire & determining if DPIA is needed (1:45)[in inglese]

How high-risk processing is identified accurately with a threshold questionnaire.

- DPIA Steps 4, 5 and 6 according to GDPR: Answer the DPIA questionnaire, identify and list key security risks (2:40)

What is needed for DPIA steps and how to address key security risks

- Step 7 DPIA according to GDPR: Recording the implementation; maintenance (1:02)[in inglese]

Regular DPIA reviews keep safeguards updated and documented for compliance.

- What is Data Protection by Design and by Default according to GDPR? (2:00)[in inglese]

Data Protection by design and by Default concepts for building data protection into processes and systems

- GDPR policies to be implemented to ensure security of personal data (5:26)[in inglese]

Key policies that support secure data practices and mitigate privacy risks.

- Best practices to implement GDPR Data Protection by Design and by Default policies (2:16)[in inglese]

Key steps for defining and maintaining GDPR Data Protection by Design and by Default policies.

- Introduction to GDPR data transfers (2:06)[in inglese]

Managing personal data transfers, adequacy measures, and GDPR compliance.

- How can GDPR data transfers be enabled? (2:55)[in inglese]

How to choose suitable mechanisms for lawful international data transfers

- Managing third parties according to GDPR (1:57)[in inglese]

How to ensure GDPR compliance when engaging third-party processors and service providers

- GDPR basic rules for data breaches (3:40)[in inglese]

When personal data is exposed or stolen: rules for compliance and best practices.

- Data breach response according to GDPR (1:14)[in inglese]

Swift actions and logging procedures to address data breaches.

- GDPR data breach notifications (1:29)[in inglese]

Essential guidelines for data breach notifications under GDPR.

- What to do after a data breach according to GDPR (1:04)[in inglese]

How to evaluate data breaches, contain damage, and prevent future risks.

- Why does a company need a DPO? (2:18)[in inglese]

Key details about the DPO’s role, appointment, and responsibilities.

- The responsibilities of the DPO (4:16)[in inglese]

Detailed obligations, tasks, and best practices for a DPO under GDPR

- Responsibilities towards the DPO (1:09)[in inglese]

Ensuring DPO independence, resources, and timely involvement.

- Define a GDPR Personal Data Protection Policy (3:57)[in inglese]

How to define a personal data protection policy for clear GDPR alignment.

- Setting up privacy governance for GDPR (1:36)[in inglese]

Arranging departmental champions, boards, and consistent reviews for privacy compliance

- Key steps in your GDPR project (2:55)[in inglese]

Key steps to launch or refine GDPR compliance within an organization.

- Conducting a GDPR Gap Analysis (2:47)[in inglese]

Identify, assess, and address key GDPR requirements through a gap analysis.

- GDPR Awareness and Training (4:38)[in inglese]

How to plan effective GDPR awareness and training across teams and tasks.

- Methods for sustaining and improving GDPR compliance (1:34)[in inglese]

How to sustain and improve GDPR compliance in a changing environment.

- Handling existing contracts with third parties to comply with GDPR (3:00)[in inglese]

How to align third-party agreements with GDPR requirements.

- Handling new contracts with third parties according to GDPR (3:30)[in inglese]

Ensuring robust selection, contractual terms, and ongoing reviews under GDPR.

- Regular GDPR reviews and improvement actions (2:41)[in inglese]

Regular checks on DPIAs, DSAR handling, and staff training to keep compliance alive.

-

What is ISO 42001? (1:21) [in inglese]

Overview of the ISO 42001 standard for AI governance

-

The structure of ISO 42001 (2:42) [in inglese]

Understand ISO 42001 clauses and annexes for building an effective AIMS

-

ISO 42001: General objectives for AI (2:14) [in inglese]

Learn ISO 42001 Annex C.2 objectives for accountable and fair AI governance

-

ISO 42001: Introduction to the Artificial Intelligence Management System (AIMS) (2:18) [in inglese]

Explore the structure and purpose of AIMS for systematic AI governance

-

Implementation of ISO 42001 according to PDCA cycle (1:18) [in inglese]

Apply the PDCA cycle to implement and improve an ISO 42001 AIMS

-

Implementing ISO 42001 as a project (2:06) [in inglese]

Manage ISO 42001 implementation as a structured compliance project

-

ISO 42001: Documenting the AIMS (3:59) [in inglese]

Learn ISO 42001 documentation requirements for AI governance and controls

-

Benefits of ISO 42001 (1:48) [in inglese]

Discover organizational, compliance, and ethical benefits of ISO 42001 adoption

-

ISO 42001: Related standards and regulations (2:28) [in inglese]

See how ISO 42001 aligns with ISO 22989, 23894, 42005 and the EU AI Act

-

ISO 42001: Explanation of basic AI terminology (3:25) [in inglese]

Understand ISO 22989 AI concepts and terminology that are important for AI governance

-

ISO 42001: Understanding machine learning and its main types (3:19) [in inglese]

Explore ISO 22989 machine learning types relevant to AI governance

-

ISO 42001: Understanding neural networks and their types (3:04) [in inglese]

Learn how ISO 22989 defines neural network types essential for AI system design

-

ISO 42001: Main components of an AI system (1:38) [in inglese]

Learn what are the functional components of AI systems per ISO 22989

-

ISO 42001: AI system life cycle (3:56) [in inglese]

Understand AI system life cycle stages aligned with ISO 42001 requirements

-

ISO 42001: Understanding the organization and its context (2:34) [in inglese]

Define AI roles, internal and external issues to set the context for your AIMS

-

ISO 42001: Understanding the needs and expectations of interested parties (1:33) [in inglese]

Identify stakeholders and their AI governance expectations under ISO 42001

-

ISO 42001: Determining the scope of the AIMS (1:24) [in inglese]

Establish and document the boundaries of your AIMS per ISO 42001

-

ISO 42001: AI management system (1:47) [in inglese]

Learn to structure and operate an AIMS aligned with ISO 42001 clauses

-

ISO 42001: Leadership and commitment (1:28) [in inglese]

Ensure senior management commitment for effective AIMS implementation

-

ISO 42001: AI policy (2:44) [in inglese]

Develop and maintain a documented AI policy with elements required by ISO 42001

-

ISO 42001: Organizational roles, responsibilities, and authorities (2:46) [in inglese]

Define and communicate AI governance roles and responsibilities

-

ISO 42001: Resources (1:44) [in inglese]

Identify and document resources required to operate the AIMS

-

ISO 42001: Competence (1:40) [in inglese]

Establish competence requirements and training for AI governance roles

-

ISO 42001: Awareness (1:26) [in inglese]

Promote awareness of AI governance and AI responsibilities across the organization

-

ISO 42001: Communication (1:29) [in inglese]

Define AI-related internal and external communication requirements

-

ISO 42001: Documented information (3:33) [in inglese]

Control AIMS documents and records per ISO 42001 requirements

-

ISO 42001: Addressing risks and opportunities (1:39) [in inglese]

Identify AI risks and opportunities to enhance AIMS effectiveness

-

ISO 42001: AI risk management process (3:24) [in inglese]

Establish a structured AI risk assessment and treatment process

-

ISO 42001: Defining an AI risk management methodology (3:25) [in inglese]

Create a documented method for consistent AI risk management

-

ISO 42001: AI risk identification (04:02) [in inglese]

How to identify AI risks and document them

-

ISO 42001: AI risk analysis and evaluation (2:30) [in inglese]

Using scales for impact and likelihood and calculating the level of risk

-

ISO 42001: AI risk treatment and Statement of applicability (3:18) [in inglese]

Mandatory elements of Risk treatment plan and Statement of applicability

-

ISO 42001: AI system impact assessment (4:07) [in inglese]

Assess AI system impacts on individuals and society per ISO 42001

-

ISO 42001: Setting AI objectives (2:42) [in inglese]

Define measurable AI objectives aligned with AI policy

-

ISO 42001: Planning of changes (1:30) [in inglese]

Plan AI system changes to ensure controlled AIMS improvement

-

ISO 42001: Operating the AIMS (1:51) [in inglese]

Integrating AIMS activities into everyday operations

-

ISO 42001: Operational planning and control (3:25) [in inglese]

Implement processes and controls for effective AIMS operation

-

ISO 42001: Implementing the AI risk assessment and treatment (2:37) [in inglese]

Apply and maintain AI risk assessment and risk treatment plans

-

ISO 42001: Implementing the AI system impact assessment (1:42) [in inglese]

Conduct and review AI impact assessments regularly per ISO 42001

-

Integration of ISO 42001 with ISO 27001, ISO 27701, and ISO 9001 (3:45) [in inglese]

Integrate AIMS with other ISO management systems for synergy

-

ISO 42001: The basics of monitoring, measurement, analysis, and evaluation (1:01) [in inglese]

Learn the difference and the purpose of performance management

-

ISO 42001: Implementing monitoring, measurement, analysis, and evaluation (2:51) [in inglese]

Techniques to implement effective AIMS performance measurement and reporting

-

ISO 42001: Internal audit (3:00) [in inglese]

Plan and conduct AIMS internal audits to ensure ISO 42001 compliance

-

ISO 42001: Management review (2:30) [in inglese]

How the senior management needs to participate in AIMS decision-making

-

ISO 42001: Continual improvement (2:14) [in inglese]

Maintain continuous improvement of the AIMS per ISO 42001 principles

-

ISO 42001: Nonconformities and corrective actions (3:41) [in inglese]

A systematic process of eliminating root causes of nonconformities

-

ISO 42001: Purpose and structure of annexes A and B (4:48) [in inglese]

Understand the differences between Annexes A and B in AI control implementation

-

ISO 42001: Policies related to AI (2:02) [in inglese]

Establish AI policies for responsible AI governance and review

-

ISO 42001: Internal organization (1:30) [in inglese]

Define AI governance structure and responsible reporting processes

-

ISO 42001: Resources for AI systems (2:52) [in inglese]

Identify and manage AI resources to support compliant AIMS operations

-

ISO 42001: Assessing impacts of AI Systems (2:59) [in inglese]

Evaluate AI system impacts on individuals and society throughout lifecycle

-

ISO 42001: Management guidance for AI system development (1:44) [in inglese]

Define responsible AI development objectives and processes

-

ISO 42001: AI system life cycle (4:20) [in inglese]

Apply ISO 42001 controls across the AI system lifecycle stages

-

ISO 42001: Data for AI systems (3:01) [in inglese]

Establish data management and quality controls for AI systems

-

ISO 42001: Information for interested parties of AI systems (2:07) [in inglese]

Communicate AI system information and incident responses to stakeholders

-

ISO 42001: Use of AI systems (2:37) [in inglese]

Ensure responsible and intended use of AI systems under AIMS

-

ISO 42001: Third-party and customer relationships (1:51) [in inglese]

Manage third-party AI relationships to ensure accountability and compliance

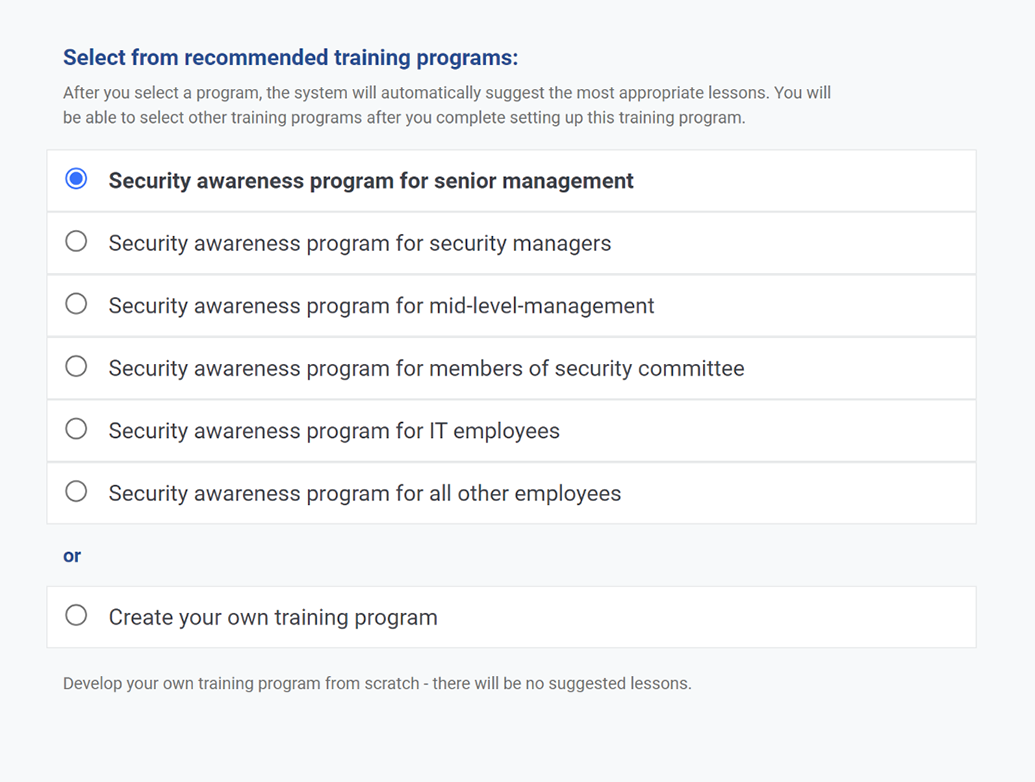

Formazione adattabile a diversi tipi di pubblico

Invece di mostrare gli stessi video a tutti, è possibile configurare il sistema in modo che i dirigenti vedano solo i video adatti a loro, i dipendenti IT vedano video diversi, il resto dei dipendenti qualcos'altro, ecc.

La Company Training Academy di Advisera suggerirà i video più appropriati per i diversi destinatari, ma il controllo è tuo: sei tu a definire chi può vedere cosa.

Automatizzate l'erogazione e il monitoraggio della formazione

Non dovrete più torturarvi con l'organizzazione di sessioni di formazione sulla sicurezza dal vivo che durano più a lungo di quanto chiunque voglia partecipare. Utilizzate invece la Company Training Academy di Advisera per definire la frequenza con cui i dipendenti devono guardare i video, inviare automaticamente inviti via e-mail per guardarli, monitorare chi ha guardato ogni video, inviare promemoria e creare rapporti di presenza a fini di audit.

Migliaia di Clienti che hanno avuto successo

Realizzato per facilitare l'apprendimento

Ammettiamolo: le persone non hanno tempo per la formazione e la sensibilizzazione, e la maggior parte fa fatica a capire il linguaggio tecnico o giuridico.

Ecco perché la maggior parte dei nostri video dura meno di 5 minuti e i nostri esperti di sicurezza informatica, privacy e IA spiegano gli argomenti con un linguaggio semplice e facile da comprendere.

Disponibile in diverse lingue

Stiamo traducendo i video in tutte le principali lingue, in modo che tutti i dipendenti della vostra azienda possano comprenderli facilmente.

Oltre all'inglese, abbiamo video in tedesco, francese, italiano, olandese, spagnolo, portoghese, croato, e ne stiamo aggiungendo altri.

Video specifici per paese

Ogni paese dell'UE deve pubblicare le proprie leggi e normative in materia di sicurezza informatica basate sulla NIS2 e su altre normative in materia di sicurezza informatica. Creeremo video per quei requisiti specifici in modo che i vostri dipendenti possano apprendere ciò che è richiesto nel vostro paese.

Belgio [in francese]

- Che cos'è la NIS 2? (6:27)

Le basi della direttiva europea sulla cybersicurezza

- Politica NIS 2 sulla Sicurezza dei Sistemi Informativi (10:01)

Scrivere una politica di cybersicurezza di alto livello per la NIS 2

- Fasi di Implementazione della NIS 2 (7:23)

15 fasi per ottenere la piena conformità alla NIS 2

- Autorità NIS 2 (6:31)

8 enti governativi incaricati di far rispettare la NIS 2

Belgio [in olandese]

- Che cos'è la NIS 2? (6:27)

Le basi della direttiva europea sulla cybersicurezza

- Politica NIS 2 sulla Sicurezza dei Sistemi Informativi (10:01)

Scrivere una politica di cybersicurezza di alto livello per la NIS 2

- Fasi di Implementazione della NIS 2 (7:23)

15 fasi per ottenere la piena conformità alla NIS 2

- Autorità NIS 2 (6:31)

8 enti governativi incaricati di far rispettare la NIS 2

Croazia [in croato]

- Legge sulla Cybersicurezza della Croazia (5:57)

Somiglianze e differenze con la NIS 2

Video personalizzati

Avete politiche o procedure specifiche in materia di sicurezza informatica che vorreste presentare in un video? Nessun problema! Nell'ambito di alcuni piani selezionati, possiamo creare video personalizzati esclusivamente per la vostra azienda: la personalizzazione non è mai stata così facile.

Puoi anche caricare i video che hai creato per integrare i video di formazione di Advisera.

Carica i tuoi materiali di formazione

Puoi caricare i tuoi materiali e trasformarli in lezioni coinvolgenti. Combina i documenti interni, i video o le policy della tua azienda con il sistema di apprendimento di Advisera per creare un’esperienza di formazione personalizzata per i tuoi dipendenti.

Per tutti i casi d'uso

Compatibilità SCORM per il tuo LMS

Utilizza i nostri video di formazione nel tuo sistema di gestione dell'apprendimento (LMS): tutte le lezioni sono disponibili come pacchetti SCORM, inclusi video, quiz e monitoraggio dei progressi. Mantieni il controllo mentre fornisci i contenuti attraverso la tua piattaforma esistente.

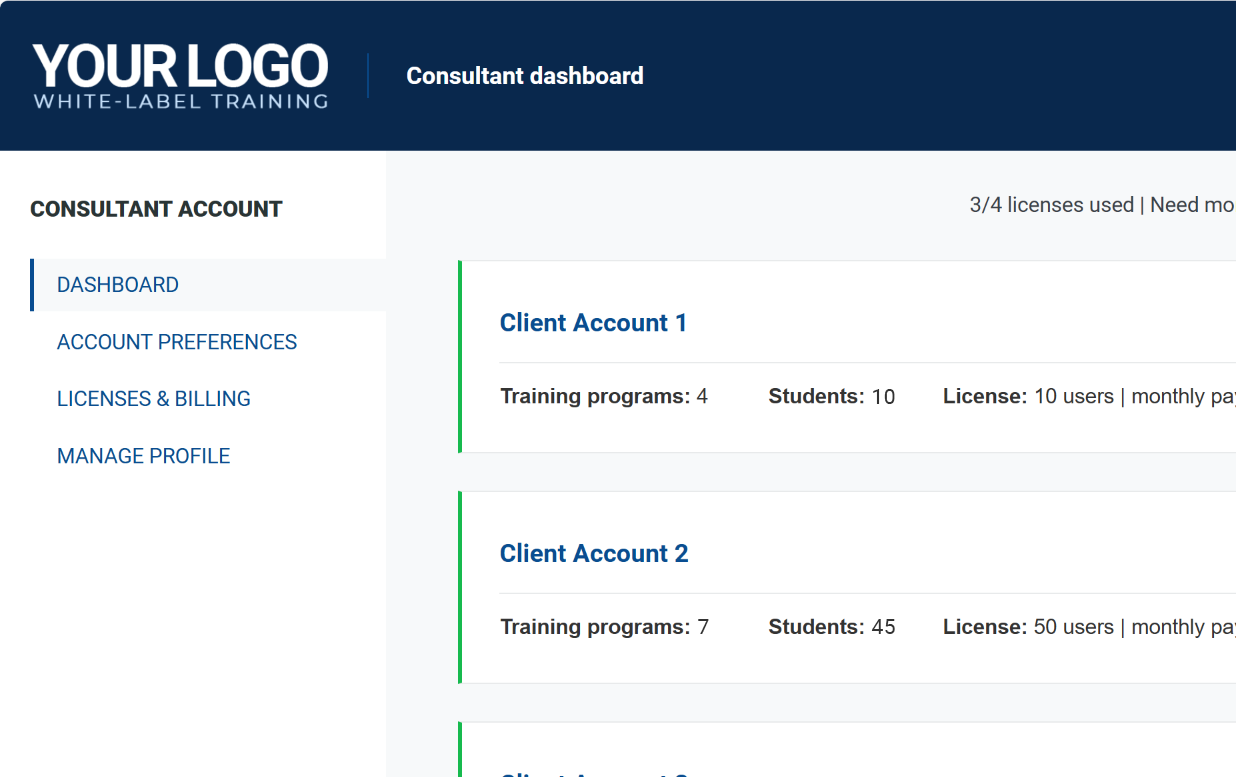

Piattaforma white label per consulenti

Fai crescere la tua attività offrendo ai tuoi clienti formazione in materia di sicurezza informatica e requisiti di conformità legislativa con il tuo marchio. Con la piattaforma Advisera, puoi impostare e gestire programmi di formazione per più clienti, il tutto da un'unica dashboard.

Piano mensile Fino a 10 utenti

€14

/ mese

$15

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 25 utenti

€28

/ mese

$29

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 50 utenti

€56

/ mese

$59

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 100 utenti

€95

/ mese

$99

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(available only in yearly plan)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 200 utenti

€189

/ mese

$199

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(available only in yearly plan)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 300 utenti

€285

/ mese

$299

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(available only in yearly plan)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile Fino a 400 utenti

€380

/ mese

$399

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(available only in yearly plan)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano mensile 500 users included

€475

/ mese

$499

/ mese

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

Vedi esattamente chi ha partecipato a quale video di formazione, chi è in ritardo e i risultati delle prove; scarica i report in formato PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(available only in yearly plan)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(available only in yearly plan)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 10 utenti

€154

/ anno

$162

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 25 utenti

€298

/ anno

$313

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 50 utenti

€605

/ anno

$637

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

(disponibile in piani annuali con 100 o più utenti)

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 100 utenti

€1016

/ anno

$1069

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

1 video all'anno

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 200 utenti

€2042

/ anno

$2149

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

2 video all'anno

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM

Ottieni le versioni SCORM dei nostri programmi di formazione per eseguirli nel tuo LMS. Tutti i contenuti - video, quiz e monitoraggio dei progressi - sono inclusi e pronti per l'integrazione.

(disponibile solo in un piano personalizzato)

Accesso illimitato a tutti i video

Accesso ai video tradotti

Video specifici per paese

Adattare la formazione al pubblico

Imposta il programma di formazione

Automatic notifications

Track employees’ progress

Quiz e prove

Upload your own materials

Video personalizzati

Formazione online live in sede

Pacchetti SCORM

Piano annuale Fino a 300 utenti

€3068

/ anno

$3229

/ anno

Accesso illimitato a tutti i video

Accesso a qualsiasi video di formazione e sensibilizzazione sulla cybersicurezza, ISO 27001, NIS2, DORA, RGPD dell'UE o ISO 42001, in qualsiasi lingua, per qualsiasi dipendente della tua organizzazione

Accesso ai video tradotti

Attualmente, tutti i video sulla NIS2 e sulla cybersicurezza sono tradotti e disponibili in tedesco, francese, italiano, olandese, spagnolo, portoghese e croato.

Video specifici per paese

Quando un determinato paese dell'UE pubblica le proprie leggi e normative basate, ad esempio, sulla NIS2, creeremo dei video che trattano tali requisiti aggiuntivi.

Adattare la formazione al pubblico

Creare programmi di formazione separati per il senior management, il middle management, i dipendenti IT, tutti gli altri dipendenti, ecc. in modo che ogni gruppo guardi solo i video pertinenti.

Imposta il programma di formazione

Scegli la frequenza giornaliera, settimanale, mensile o altra per guardare i video di formazione.

Automatic notifications

Configura le notifiche automatiche via e-mail inviate ai dipendenti sui video di formazione imminenti e scaduti.

Track employees’ progress

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Quiz e prove

Decidi per ogni programma di formazione come desideri mettere alla prova i partecipanti.

Upload your own materials

Carica i tuoi video e documenti e aggiungili ai programmi di formazione esistenti.

Video personalizzati

Sulla base del vostro copione, realizzeremo video di formazione (fino a 10 minuti per video) che potrete utilizzare all'interno della Company Training Academy.

3 video all'anno

Formazione online live in sede

Webinar interattivo personalizzato tenuto dal nostro esperto per la tua azienda – fino a 1 ora, fino a 500 partecipanti.

(disponibile in piani annuali con 500 o più utenti)

Pacchetti SCORM