De acordo com o relatório Experian 2015 Second Annual Data Breach Industry Forecast, o maior número de incidentes de segurança está ocorrendo devido a erros humanos e ataques internos: “… a maioria das violações de dados se origina de dentro das organizações. Empregados e negligência são as principais causas de incidentes de segurança mas permanecem como o assunto menos reportado. De acordo com pesquisa em setores, isto representa 59% dos incidentes de segurança ocorridos no último ano.” A pesquisa também inclui que os executivos estão tradicionalmente focados em resolver os assuntos de segurança através de investimentos em tecnologia, enquanto que violações causadas por pessoas recebem menos atenção.

O que isto significa? Significa que investir apenas em tecnologia não irá resolver a principal causa dos incidentes: o comportamento dos empregados.

A abordagem organizacional para reduzir incidentes de segurança

Então, como você aborda este problema com empregados? A ISO 27001, a norma líder em segurança da informação, oferece uma abordagem menos atrativa, mesmo assim muito mais eficaz, para este problema: (1) definir de forma estrita os processos de segurança, e (2) investir em treinamento & conscientização em segurança.

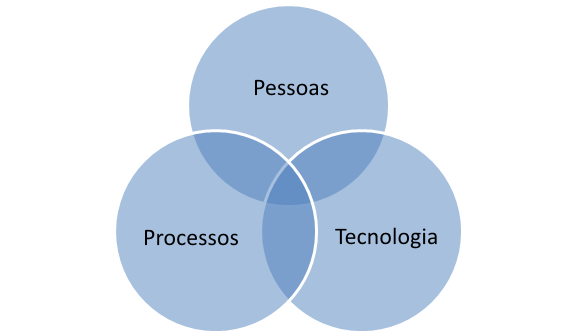

Os especialistas que desenvolveram esta norma há muito tempo atrás perceberam que a tecnologia por si só não pode resolver os assuntos organizacionais e relacionados a pessoas: tecnologia é apenas uma ferramenta; é apenas uma parte do contexto maior. Ou, para ver este assunto a partir do ponto de vista da teoria da administração, a organização é basicamente uma mistura de três elementos essenciais: pessoas, processos e tecnologia.

Assim, para resolver os problemas de segurança, além de investir em tecnologia, uma organização deve definir os processos certos e então gerenciar as pessoas de forma adequada. Vejamos como isto é feito de acordo com a ISO 27001.

Definindo os processos de segurança

O primeiro passo ao se definir os processos de segurança (isto é, como a segurança é organizada) é realizar a avaliação de riscos – tal análise informará a você quais incidente potenciais podem ocorrer, e quais tipos de salvaguardas são necessárias para prevenir ou reduzir tais incidentes. (Para saber mais sobre este conceito, veja este artigo: A lógica básica da ISO 27001: Como a segurança da informação funciona?)

Por exemplo, você pode identificar o risco de perder seus dados devido a cópias de segurança inadequadas – contudo, pode ser que você já tenha o software de backup, mas não está claro quem deve configurá-lo (falta de procedimento), e/ou os empregados não sabem como usá-lo (falta de treinamento).

A ISO 27001 sugere 114 salvaguardas (ou controles), que estão organizados nestas 14 seções:

- Políticas de segurança da informação – controlam como as políticas são escritas e revisadas

- Organização da segurança da informação – controla como as responsabilidades são designadas; também inclui controles para dispositivos móveis e trabalho remoto

- Segurança em recursos humanos – controles para antes, durante e depois da contratação

- Gestão de ativos – controles relacionados ao inventário de ativos e uso aceitável, também para classificação da informação e tratativa de mídias

- Controle de acesso – controles para política de controle de acesso, gestão de acesso do usuário, controle de acesso a sistemas e aplicações e responsabilidades dos usuários

- Criptografia – controles relacionados a encriptação e gerenciamento de chaves

- Segurança física e do ambiente – controles que definem áreas seguras, controles de entrada, proteções contra ameaças, segurança de equipamentos, descarte seguro, política de mesa limpa e tela limpa, etc.

- Segurança nas operações – muitos controles relacionados a gestão da produção de TI: gestão de mudança, gestão de capacidade, malware, backup, logging, monitoramento, instalações, vulnerabilidades, etc.

- Segurança nas comunicações – controles relacionados a segurança de redes, segregação, serviços de redes, transferência de informação, mensagens, etc.

- Aquisição, desenvolvimento e manutenção de sistemas – controles definindo requisites de segurança e segurança nos processos de desenvolvimento e suporte

- Relacionamentos na cadeia de suprimento – controles sobre o que incluir em acordos; e como monitorar os fornecedores

- Gestão de incidentes de segurança da informação – controles para o reporte de eventos e fraquezas, definição de responsabilidades, procedimentos de resposta e de coleta de evidências

- Aspectos da segurança da informação na gestão da continuidade do negócio – controles que requerem o planejamento da continuidade de negócio, procedimentos, verificação e revisão, bem como redundância de TI

- Conformidade – controles que requerem a identificação de leis e regulamentações aplicáveis, proteção da propriedade intelectual, proteção de dados pessoais e revisões da segurança da informação

Como você notará, uma pequena parte destes controles são relacionados a TI – a maior parte deles está focado em assuntos organizacionais, os quais são resolvidos pela elaboração de várias políticas e procedimentos – por exemplo, Política de uso aceitável, Política de classificação, Política de BYOD, Política de acesso, etc.

Veja este artigo para aprender como decidir quais políticas e procedimentos escrever: Como estruturar os documentos para os controles do Anexo A da ISO 27001.

Treinamento & conscientização em segurança

A regra mais importante sobre treinamento & conscientização é que elas devem ser realizadas em paralelo com a implementação de quaisquer salvaguardas (organizacionais ou baseadas em tecnologia). Por exemplo, se você publica uma nova Política de Classificação sem explicar aos seus empregados porque é importante e como classificar seus documentos, tal política nunca se estabelecerá em sua organização; da mesma forma, se você implementa um novo software para controle de incidentes, sem a conscientização e treinamento ele provavelmente não será muito usado.

A diferença básica entre treinamento e conscientização é a seguinte: o treinamento explica aos seus empregados como realizar uma certa atividade, enquanto que a conscientização se destina a elevar a percepção das pessoas do porquê a atividade é importante – ambas têm importância igual, e devem ser realizadas de forma equilibrada.

Aqui há alguns métodos de treinamento que você pode usar:

- Cursos – veja este artigo para maiores informações: Como aprender sobre a ISO 27001.

- Literatura – existem muitos livros de segurança da informação disponíveis, assim como revistas.

- Participando de fóruns de especialistas na Internet – em alguns destes você pode obter respostas concretas para seus questionamentos – por exemplo, ISO 27001 security.

- Treinamentos internos – ministrados por especialistas internos, ou por consultores contratados, organismos de certificação ou similares.

Para elevar a conscientização, você pode usar vários métodos:

- Incluir os empregados no desenvolvimento da documentação

- Apresentações

- Artigos em sua intranet ou informativos

- Discussões em forums internos

- E-learning

- Vídeos

- Mensagens ocasionais via email ou via sua intranet

- Reuniões

- Comunicação diária pessoal

Para orientações mais detalhadas sobre estes métodos de conscientização, leia este artigo: Como realizar treinamento e conscientização para a ISO 27001 e ISO 22301.

Uma mudança de pensamento é necessária

É verdade que investir em uma nova e brilhante peça de software e/ou hardware parece ser uma forma muito melhor de se resolver problemas de segurança, e lidar com processos e pessoas é uma coisa muito mais difícil de se fazer.

Mas, o que nós realmente precisamos é de uma mudança de pensamento de “nós resolveremos todos os problemas de segurança comprando tecnologia” para “vamos começar a pensar sobre como usar nossa tecnologia de forma segura” – de outra forma, muito dinheiro continuará sendo gasto em tecnologia para atingir apenas parcialmente o objetivo, enquanto os incidentes apenas se tornarão maiores e maiores. E mais onerosos.

Para ajudá-lo a rastrear e lidar com todos os seus incidentes de segurança, use esta Conformio compliance and cybersecurity platform.

Nós agradecemos a Rhand Leal pela tradução para o português.

Dejan Kosutic

Dejan Kosutic