Company Training Academy

De meest praktische manier om trainingen en bewustwording rond cybersecurity, privacy en AI-governance te organiseren met behulp van een bedrijfsbreed trainingsplatform. Met onze specifieke programma’s kun je in een paar eenvoudige stappen trainingen opzetten voor al jouw werknemers.

Ontdek trainingsprogramma’s

De snelste weg naar een bedrijfsbrede opleiding

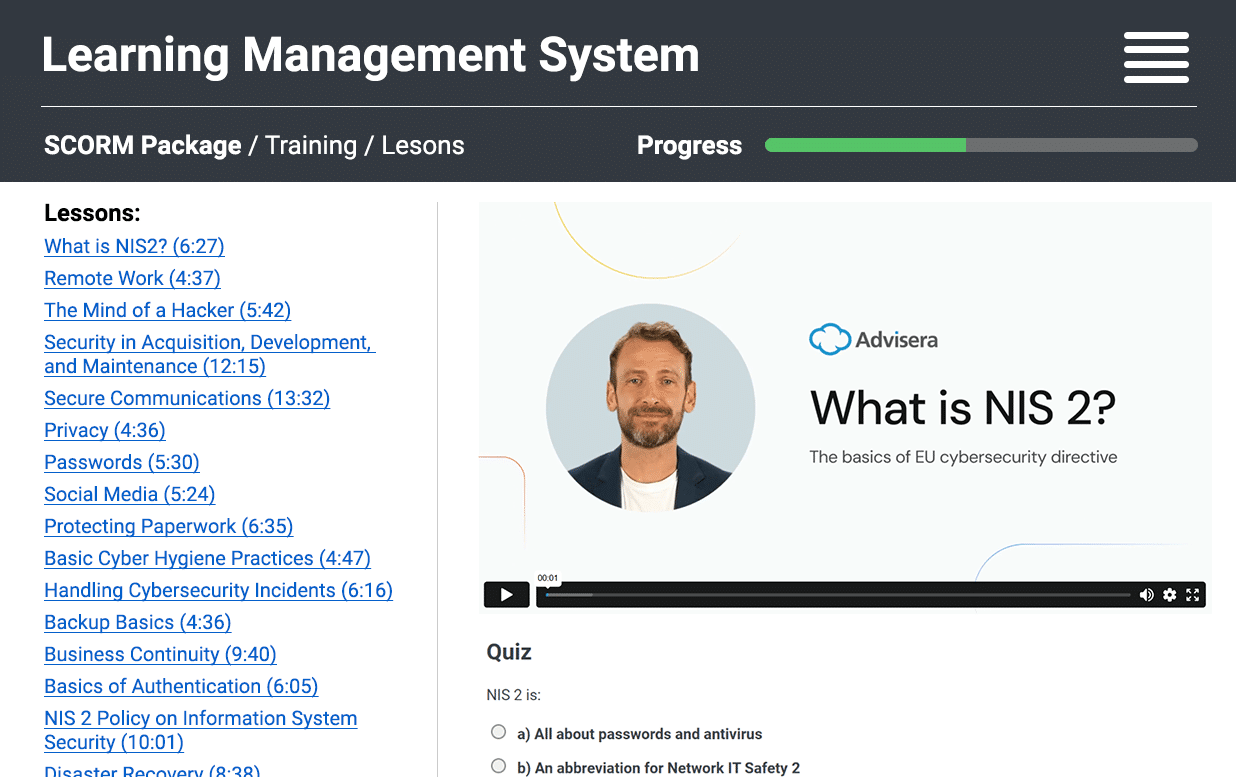

Een set van meer dan 400 video's over verschillende onderwerpen op het gebied van cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG en ISO 42001 - configureer het hele trainings- en bewustzijnsprogramma in een paar minuten en stel elke werknemer in staat om de video's op hun apparaten te bekijken.

Aan de linkerkant zie je een van de video's van de NIS 2 opleiding beschikbaar in Advisera's "Company Training Academy".

Lessen bibliotheek

- Wat is NIS 2? (7:14)

De basisbeginselen van de EU-richtlijn cyberbeveiliging

- NIS 2 Incident- en crisisbeheer (10:55)

Omgaan met cyberbeveiligingsincidenten en -verstoringen

- NIS 2 Rapportageverplichtingen (9:08)

Hoe significante incidenten bekend te maken

- NIS 2 Handhaving (10:47)

Belangrijkste acties die autoriteiten kunnen gebruiken om naleving af te dwingen

- NIS 2 Certificering en standaardisatie (8:06)

Uitleg van artikelen 24 en 25 van NIS 2

- NIS 2 Beveiliging van de toeleveringsketen (10:04)

Management van cyberrisico's met betrekking tot leveranciers

- NIS 2-beleid voor beveiliging van informatiesystemen (11:32)

Schrijven van een topniveau cyberbeveiligingsbeleid voor NIS 2

- NIS 2 Autoriteiten (7:21)

8 overheidsinstanties belast met de handhaving van NIS 2

- NIS 2 Toepasselijkheid (6:42)

Essentiële en belangrijke organisaties die compliant moeten zijn

- Eisen voor cyberbeveiliging in NIS 2 (9:40)

10 belangrijkste maatregelen voor cyberbeveiliging in NIS 2

- NIS 2-implementatiestappen (8:12)

16 stappen voor volledige naleving van NIS 2 op het gebied van cyberbeveiliging

- Basispraktijken op het gebied van cyberhygiëne (4:53)

Essentiële maatregelen voor cyberbeveiliging voor elke gebruiker

- Cyberbeveiligingsincidenten afhandelen (6:30)

Hoe zorgwekkende cyberbeveiliging te herkennen en er snel op te reageren

- Calamiteitenherstel (8:57)

Hoe systemen en gegevens herstellen

- Cryptografie (11:05)

Cryptografische concepten en hun toepassing

- Toegangsbeleid (6:18)

Passende toegang toestaan en ongepaste toegang voorkomen

- Beheer van cyberactiva (7:53)

Identificeren, classificeren, beveiligen en exploiteren van digitale bedrijfsmiddelen

- Netwerkbeveiliging (7:11)

Beveiliging van digitale netwerken en gegevenscommunicatie

- Back-ups (4:46)

Herstel van gegevensverlies

- Bedrijfscontinuïteit (10:05)

Regelingen voor veerkracht en herstel

- Authenticatie (6:21)

Onbevoegde toegang tot digitale bedrijfsmiddelen voorkomen

- Beveiliging bij verwerven, ontwikkelen en onderhoud (12:50)

Cyberbeveiliging in de levenscyclus van IT-systemen

- Noodcommunicatie (6:37)

Alternatieve communicatiemethoden instellen

- Opleiding op het gebied van cyberbeveiliging en bewustwording (12:14)

Een programma voor continue training en bewustzijn creëren

- Beveiligingsaspecten ten aanzien van personeel (13:31)

Activiteiten voor, tijdens en na de tewerkstelling

- Cyberbeveiliging meten (8:24)

De effectiviteit van risicobeheer beoordelen

- Corrigerende maatregelen (8:22)

Hoe de oorzaak van afwijkingen elimineren

- De rol van management in cyberbeveiliging (8:07)

De rol van management in cyberbeveiliging

- Beveiligde communicatie (13:59)

Beveiliging van spraak-, video- en tekstcommunicatiekanalen

- Dreigingen van binnenuit (6:30)

Management van insiders met toegang tot gevoelige informatie

- Cloudbeveiliging (5:53)

Gegevens beveiligen bij gebruik van clouddiensten

- Beveiliging van leveranciers beoordelen (13:32)

Kwetsbaarheid van leveranciers, kwaliteit en veilige ontwikkeling

- Computer malware (5:19)

Phishing, ransomware en spyware

- Beveiliging van e-mail (4:24)

Risico's verbonden aan het gebruik van e-mail

- Menselijke fouten (4:54)

Verminder fouten met gevoelige informatie

- Identiteitsdiefstal (5:16)

Hoe stelen cybercriminelen je identiteit?

- De geest van een hacker (5:52)

3 soorten hackers en hoe je jezelf kunt beschermen

- Risicobeheer van informatie (9:13)

Risicobeoordeling en -behandeling als basis van cyberbeveiliging

- Wachtwoorden (5:44)

Wachtwoorden aanmaken en beveiligen

- Fysieke beveiliging van apparaten (6:14)

Fysieke beveiliging van informatie en apparaten

- Privacy (4:47)

8 privacyprincipes die iedereen moet kennen

- Intellectueel eigendom (6:08)

Technische, juridische en organisatorische methoden om intellectueel eigendom te beschermen

- Papierwerk beschermen (6:35)

Kwetsbaarheid van papieren media en methoden om deze te beschermen

- Beveiliging van mobiele apparaten (5:42)

Laptops, tablets, smartphones en andere apparaten beschermen

- Social engineering (6:15)

De meest voorkomende methoden die criminelen gebruiken om toegang te krijgen tot je account

- Sociale media (5:43)

Belangrijkste cyberrisico's bij het gebruik van Facebook, X, LinkedIn en anderen

- Werk op afstand (4:44)

Risks when working outside of office premises

- Beveiliging van leveranciers managen (6:53)

Risico's met betrekking tot leveranciers en aannemers en hoe hiermee om te gaan

- What is ISO 27001? [In het Engels] (1:02)

Learn about the basics of the leading cybersecurity standard

- The structure of ISO 27001 [In het Engels] (2:01)

ISO 27001 main clauses and their purpose

- Information security principles used in ISO 27001 [In het Engels] (2:07)

An example of confidentiality, integrity, and availability in practice

- ISO 27001: Introduction to the ISMS [In het Engels] (2:22)

The purpose of an Information Security Management System

- Key roles in ISO 27001 implementation [In het Engels] (1:07)

Roles of the project manager, security officer, and senior management

- Documenting ISO 27001 requirements [In het Engels] (2:55)

Mandatory and non-mandatory documents

- Implementing ISO 27001 requirements [In het Engels] (2:13)

Using the PDCA cycle as guidance for implementation

- ISO 27001 Benefits [In het Engels] (2:02)

4 key benefits: compliance, marketing, costs, and better organization

- ISO 27001: Understanding your organization and its context [In het Engels] (2:03)

Analyzing internal and external issues

- ISO 27001: Understanding the needs and expectations of interested parties [In het Engels] (1:35)

Who are interested parties, and what are their requirements?

- ISO 27001: Determining the scope of the ISMS [In het Engels] (1:50)

What is the ISMS scope, and why is it important?

- ISO 27001: Leadership and commitment [In het Engels] (1:45)

Key senior management activities that represent commitment

- ISO 27001: Information Security Policy [In het Engels] (1:13)

Mandatory elements of this top-level policy

- ISO 27001: Organizational roles, responsibilities, and authorities [In het Engels] (2:14)

Which roles are mandatory according to ISO 27001?

- ISO 27001: Information security objectives [In het Engels] (2:14)

Why are objectives important, and how to define them?

- ISO 27001: Resources [In het Engels] (1:40)

Example of resources and how to document them

- ISO 27001: Competence [In het Engels] (1:22)

The options to acquire required skills and knowledge

- ISO 27001: Awareness [In het Engels] (1:23)

How to organize security awareness in a company

- ISO 27001: Communication [In het Engels] (1:24)

What kind of communication is required, and why is it important?

- ISO 27001: Documented information [In het Engels] (3:12)

Creating, updating, and controlling policies, procedures, and records

- ISO 27001: Addressing risks and opportunities [In het Engels] (1:46)

The basics of risk management

- ISO 27001: Risk management process [In het Engels] (2:15)

Five key steps to assess and treat risks

- ISO 27001: Information security risk assessment – Risk identification [In het Engels] (3:03)

Risk identification, risk analysis, and risk evaluation

- ISO 27001: Information security risk assessment – Risk analysis and evaluation [In het Engels] (2:40)

Using scales to assess impact and likelihood

- ISO 27001: Information security risk treatment [In het Engels] (0:00)

Four most common options for treating risks

- ISO 27001: Statement of Applicability [In het Engels] (1:59)

The purpose and structure of the SoA

- ISO 27001: Formulating the risk treatment plan [In het Engels] (1:49)

The purpose and mandatory elements of the RTP

- ISO 27001: Implementing the risk treatment plan [In het Engels] (1:15)

Key elements of implementation and how to document results

- ISO 27001: Operational planning and control [In het Engels] (2:18)

Key elements of the Do phase in the PDCA cycle

- ISO 27001: Operating the ISMS [In het Engels] (1:18)

What does operating the ISMS mean?

- ISO 27001: Managing outsourcing of operations [In het Engels] (1:57)

Examples of security controls for outsourcing activities

- ISO 27001: Controlling changes [In het Engels] (1:58)

An example of a change management procedure

- ISO 27001: Risk assessment review [In het Engels] (1:46)

Why is risk review important, and how often to perform it?

- ISO 27001: Monitoring, measurement, analysis, and evaluation [In het Engels] (3:13)

Key elements for evaluating the performance of the ISMS

- ISO 27001: Internal audit [In het Engels] (2:35)

Key elements of an internal audit

- ISO 27001: Management review [In het Engels] (2:30)

Inputs and outputs for the management review meeting

- ISO 27001: Nonconformities and corrective actions [In het Engels] (3:22)

Required actions when a nonconformity occurs

- ISO 27001: Continual improvement [In het Engels] (2:19)

Examples of improvement initiatives

- ISO 27001: Introduction to Annex A [In het Engels] (5:18)

The purpose and structure of Annex A

- ISO 27001: People controls [In het Engels] (2:05)

Overview of Annex A.6 – Controls before, during, and after employment

- ISO 27001: Physical controls [In het Engels] (3:37)

Overview of Annex A.7 – Securing physical areas and equipment

- ISO 27001: Technological controls – overview and new controls [In het Engels] (4:13)

Overview of Annex A section A.8 – Technological controls

- ISO 27001: Technological controls – software development [In het Engels] (2:51)

Controls that cover architecture, lifecycle, testing, and coding principles

- ISO 27001: Organizational controls – operational security [In het Engels] (2:43)

Controls for access control, information transfer, operating procedures, etc.

- ISO 27001: Organizational controls – policies and responsibilities [In het Engels] (3:22)

Controls for roles, segregation of duties, contact with external parties, etc.

- ISO 27001: Organizational controls – information and asset management [In het Engels] (1:52)

Controls for asset inventory, acceptable use, classification, etc.

- ISO 27001: Technological controls – operational security [In het Engels] (4:48)

Controls that cover security in day-to-day IT activities

- ISO 27001: Organizational controls – supplier security [In het Engels] (3:14)

Controls for assessing risks, contractual requirements, monitoring, etc.

- ISO 27001: Organizational controls – incidents and business continuity [In het Engels] (4:52)

Controls to deal with threats, events, incidents, and larger disruptions

- ISO 27001: Organizational controls - compliance, privacy, and legal aspects of security [In het Engels] (2:49)

Controls that ensure security is compliant with legal requirements

- What is DORA? [In het Engels] (3:46)

EU regulation for digital resilience in financial sector

- Who needs to comply with DORA? [In het Engels] (2:41)

Which financial institutions and other companies must comply?

- Which IT providers need to comply with DORA and how? [In het Engels] (3:49)

Securing ICT Supply Chains for Financial Resilience

- What are DORA-related regulations? RTS, CDR, and CIR [In het Engels] (3:13)

Additional Requirements Through Regulatory Technical Standards

- What are the main requirements specified in DORA? [In het Engels] (3:45)

Summary of 9 Most Important Requirements

- DORA implementation steps [In het Engels] (4:54)

Optimal Steps for DORA Compliance Project Implementation

- Writing DORA documentation [In het Engels] (3:30)

Structure and Content of DORA Documentation

- DORA: Organizing training and awareness [In het Engels] (2:57)

Key training & awareness requirements and how to comply with them

- DORA: Penalties and fines [In het Engels] (3:08)

Who Enforces Them and How Do They Look Like?

- DORA: Governance responsibilities for senior management [In het Engels] (2:30)

Implementing Internal Governance & ICT Risk Oversight

- DORA: Key elements of ICT risk management framework [In het Engels] (3:42)

Description of Overall Activities in ICT Risk Management Framework

- DORA: Developing top-level information security policy [In het Engels] (1:54)

Content of the Top-level Policy

- DORA: How to write Digital operational resilience strategy [In het Engels] (3:06)

Key Elements of the Strategy

- DORA: Identifying ICT-supported business functions and assets [In het Engels] (1:36)

ICT Function Mapping & Asset Lifecycle Management

- DORA: Performing risk assessment [In het Engels] (2:43)

Mandatory Elements of ICT Risk Assessment

- DORA: Learning and evolving [In het Engels] (2:40)

Methods for Continuous Cybersecurity Evolution

- DORA: Measurement, monitoring, and controlling the ICT systems [In het Engels] (1:14)

Elements of Continuous Measurement, Monitoring, and Controlling

- DORA: Internal audit of ICT risk management framework [In het Engels] (1:23)

Performing Internal Audit for ICT Risk Compliance

- DORA: Follow-up and corrective actions [In het Engels] (2:16)

The Purpose and Content of the Follow-up

- DORA: Report on the review of ICT risk management framework [In het Engels] (2:23)

Details of the Annual Review and Reporting

- DORA: Main elements of simplified ICT risk management framework [In het Engels] (6:42)

Requirements for Small Financial Entities

- DORA: Policies and procedures for ICT operations security [In het Engels] (1:40)

The Content of Operational Security Documents

- DORA: Capacity and performance management [In het Engels] (1:39)

Optimizing ICT Capacity and Performance for Operational Resilience

- DORA: Data and system security [In het Engels] (2:12)

Comprehensive Data and System Security Procedure Requirements

- DORA: Network security management [In het Engels] (1:58)

Main Methods for Ensuring Network Security

- DORA: Securing information in transit [In het Engels] (1:39)

Ensuring Secure Data Transmission and Confidentiality

- DORA: Encryption and cryptography [In het Engels] (2:02)

Management of Encryption and Cryptographic Keys

- DORA: Human resources policy [In het Engels] (1:31)

HR's Role in Digital Operational Resilience

- DORA: Identity management and authentication [In het Engels] (1:13)

Requirements for Identity Policies and Authentication Mechanisms

- DORA: Access control [In het Engels] (2:38)

Regulatory Requirements and Best Practices for Access Control

- DORA: Physical and environmental security [In het Engels] (1:36)

Physical and Environmental Security Policy for ICT Assets

- DORA: ICT systems acquisition, development, and maintenance [In het Engels] (2:36)

ICT Systems Lifecycle Security Policy and Testing

- DORA: ICT project management [In het Engels] (1:24)

Rules for Managing ICT Projects

- DORA: ICT change management [In het Engels] (2:16)

Elements of Change Management for Secure ICT Systems

- DORA: Logging [In het Engels] (1:14)

Logging Procedures for Recording Critical Events

- DORA: Detecting anomalous activities [In het Engels] (1:40)

Elements of Collecting and Analyzing Activities

- DORA: Vulnerabilities, patch management, and updates [In het Engels] (2:11)

Vulnerability Management and Patch Processes for ICT Systems

- DORA: Incident management process [In het Engels] (2:51)

Systematic Incident Handling and Rapid Response

- DORA: Classification of ICT incidents and threats [In het Engels] (4:05)

Detailed Classification Criteria

- DORA: Reporting major incidents and cyber threats [In het Engels] (3:05)

Types of Incident Reports for Authorities

- DORA: ICT business continuity policy [In het Engels] (2:13)

Elements of the Top-level Business Continuity Document

- DORA: Business impact analysis, RTO, and RPO [In het Engels] (1:44)

The Purpose of RTOs and RPOs for Business Continuity

- DORA: Backup and restoration of data [In het Engels] (2:01)

Detailed Rules for Setting Up Backup and Restoration

- DORA: Secondary processing site [In het Engels] (1:36)

Alternative Site Requirements for Central Counterparties

- DORA: ICT response and recovery plans [In het Engels] (2:02)

Requirements for the Content of the Plans

- DORA: Testing business continuity and recovery plans [In het Engels] (3:03)

Detailed Requirements for Plan Testing

- DORA: Crisis management and communication [In het Engels] (1:33)

Elements of Handling Crisis

- DORA: Main elements of digital operational resilience testing [In het Engels] (2:07)

Comprehensive Testing Program for ICT Risk Resilience

- DORA: Resilience testing of ICT tools and systems [In het Engels] (1:31)

Types of Resilience Tests

- DORA: Threat-Led Penetration Testing TLPT [In het Engels] (3:15)

Requirements for TLPT and for Testers

- DORA: Key elements ICT third-party risk management [In het Engels] (4:30)

Governance, Assessment, Contracts, and Exit Strategies

- DORA: Selecting critical ICT service providers [In het Engels] (3:29)

Critical ICT Provider Designation and Oversight Framework

- DORA: Risk assessment of ICT service providers [In het Engels] (3:02)

Assessing Suppliers Before Signing Contracts

- DORA: Contracts with ICT service providers [In het Engels] (4:32)

Standardized Security Clauses for Protection of ICT Services

- DORA: Register of information [In het Engels] (3:43)

Standardized Register for ICT Contractual Oversight

- DORA: Monitoring, inspection, and audit of ICT service providers [In het Engels] (2:17)

Independent Review and Ongoing Monitoring

- DORA: Exit strategies for ICT services [In het Engels] (3:48)

Enabling a Smooth Transition Away From a Service Provider

- DORA: Government oversight of critical ICT service providers [In het Engels] (2:56)

The Tasks and Powers of the Lead Overseer

- What is EU GDPR and where does it apply? [In het Engels] (1:35)

EU GDPR: Protecting data rights and setting global standards for personal data processing.

- Which frameworks are related to GDPR? [In het Engels] (1:33)

Leveraging ISO standards (27701, 27001, 29100) and OECD guidelines to reinforce GDPR best practices.

- Key terms in GDPR [In het Engels] (6:34)

Essential GDPR vocabulary covering personal data, processing, roles, and data protection techniques.

- Key roles according to GDPR [In het Engels] (2:07)

Key GDPR roles: Controllers, processors, DPOs, and supervisory authorities shape compliance responsibilities.

- Business activities that are impacted the most by GDPR [In het Engels] (1:53)

Discover how GDPR affects diverse business functions, from Marketing and IT to HR and beyond.

- Six legitimate purposes of processing personal data according to GDPR [In het Engels] (3:58)

Six legitimate processing purposes under GDPR: from contracts to consent

- What are the main GDPR principles? [In het Engels] (2:58)

GDPR principles: lawfulness, fairness, transparency, purpose limitation, minimisation, accuracy, security, and storage limits.

- Real-world example for understanding main GDPR principles [In het Engels] (4:10)

How GDPR’s principles—transparency, minimisation, consent, and timely deletion—apply in practice.

- The basics of Privacy Notices according to GDPR [In het Engels] (2:31)

Clear disclosures on data processing to ensure transparency under GDPR.

- Contents of a Privacy Notice according to GDPR [In het Engels] (2:04)

Clear, plain disclosures on data collection, processing, rights, contacts, and safeguards

- What is GDPR Inventory of Processing Activities [In het Engels] (4:58)

How to build and maintain an Inventory of Processing Activities to meet GDPR requirements.

- What is GDPR personal data retention [In het Engels] (2:05)

What does data retention mean, and how to ensure compliance with GDPR requirements.

- Responsibilities for fulfilling GDPR requirements for inventory and retention (3:01)

How to define clear roles and processes for maintaining GDPR inventories and retention schedules.

- The content of GDPR Inventory of Processing Activities for controllers [In het Engels] (1:19)

Inventory for controllers: DPO, processing purposes, data categories, recipients, transfers, retention limits, and safeguards.

- The content of GDPR Inventory of Processing Activities for processors [In het Engels] (1:17)

Essential details on sub-processors, controllers, processing categories, and data transfers.

- GDPR Consent – The basics [In het Engels] (2:42)

What is GDPR consent is, and what its key requirements are?

- How and when to ask for GDPR consent [In het Engels] (1:49)

Learn how and when to request consent under GDPR, ensuring transparency and user choice.

- Data subject rights according to GDPR [In het Engels] (3:24)

Learn how data subject rights empower individuals to control their personal data under GDPR.

- Basic GDPR rules for data subject access rights [In het Engels] (2:01)

DSAR basics, from valid request formats to response timelines.

- Handling DSAR requests according to GDPR [In het Engels] (1:20)

DSAR best practices, response timelines, and identity verifications under GDPR.

- DSAR exemptions and rejections according to GDPR [In het Engels] (2:31)

How to handle DSAR queries, typical exemptions, and valid grounds for rejections.

- What is Data Protection Impact Assessment (DPIA) according to GDPR? [In het Engels] (2:05)

How DPIAs help identify and mitigate risks in data processing.

- DPIA Step 1 according to GDPR: Listing and grouping data processing activities [In het Engels] (1:04)

How to identify and group data processes for assessment.

- DPIA Steps 2 and 3 according to GDPR: The threshold questionnaire & determining if DPIA is needed [In het Engels] (1:45)

How high-risk processing is identified accurately with a threshold questionnaire.

- DPIA Steps 4, 5 and 6 according to GDPR: Answer the DPIA questionnaire, identify and list key security risks (2:40)

What is needed for DPIA steps and how to address key security risks

- Step 7 DPIA according to GDPR: Recording the implementation; maintenance [In het Engels] (1:02)

Regular DPIA reviews keep safeguards updated and documented for compliance.

- What is Data Protection by Design and by Default according to GDPR? [In het Engels] (2:00)

Data Protection by design and by Default concepts for building data protection into processes and systems

- GDPR policies to be implemented to ensure security of personal data [In het Engels] (5:26)

Key policies that support secure data practices and mitigate privacy risks.

- Best practices to implement GDPR Data Protection by Design and by Default policies [In het Engels] (2:16)

Key steps for defining and maintaining GDPR Data Protection by Design and by Default policies.

- Introduction to GDPR data transfers [In het Engels] (2:06)

Managing personal data transfers, adequacy measures, and GDPR compliance.

- How can GDPR data transfers be enabled? [In het Engels] (2:55)

How to choose suitable mechanisms for lawful international data transfers

- Managing third parties according to GDPR [In het Engels] (1:57)

How to ensure GDPR compliance when engaging third-party processors and service providers

- GDPR basic rules for data breaches [In het Engels] (3:40)

When personal data is exposed or stolen: rules for compliance and best practices.

- Data breach response according to GDPR [In het Engels] (1:14)

Swift actions and logging procedures to address data breaches.

- GDPR data breach notifications [In het Engels] (1:29)

Essential guidelines for data breach notifications under GDPR.

- What to do after a data breach according to GDPR [In het Engels] (1:04)

How to evaluate data breaches, contain damage, and prevent future risks.

- Why does a company need a DPO? [In het Engels] (2:18)

Key details about the DPO’s role, appointment, and responsibilities.

- The responsibilities of the DPO [In het Engels] (4:16)

Detailed obligations, tasks, and best practices for a DPO under GDPR

- Responsibilities towards the DPO [In het Engels] (1:09)

Ensuring DPO independence, resources, and timely involvement.

- Define a GDPR Personal Data Protection Policy [In het Engels] (3:57)

How to define a personal data protection policy for clear GDPR alignment.

- Setting up privacy governance for GDPR [In het Engels] (1:36)

Arranging departmental champions, boards, and consistent reviews for privacy compliance

- Key steps in your GDPR project [In het Engels] (2:55)

Key steps to launch or refine GDPR compliance within an organization.

- Conducting a GDPR Gap Analysis [In het Engels] (2:47)

Identify, assess, and address key GDPR requirements through a gap analysis.

- GDPR Awareness and Training [In het Engels] (4:38)

How to plan effective GDPR awareness and training across teams and tasks.

- Methods for sustaining and improving GDPR compliance [In het Engels] (1:34)

How to sustain and improve GDPR compliance in a changing environment.

- Handling existing contracts with third parties to comply with GDPR [In het Engels] (3:00)

How to align third-party agreements with GDPR requirements.

- Handling new contracts with third parties according to GDPR [In het Engels] (3:30)

Ensuring robust selection, contractual terms, and ongoing reviews under GDPR.

- Regular GDPR reviews and improvement actions [In het Engels] (2:41)

Regular checks on DPIAs, DSAR handling, and staff training to keep compliance alive.

-

What is ISO 42001? (1:21) [In het Engels]

Overview of the ISO 42001 standard for AI governance

-

The structure of ISO 42001 (2:42) [In het Engels]

Understand ISO 42001 clauses and annexes for building an effective AIMS

-

ISO 42001: General objectives for AI (2:14) [In het Engels]

Learn ISO 42001 Annex C.2 objectives for accountable and fair AI governance

-

ISO 42001: Introduction to the Artificial Intelligence Management System (AIMS) (2:18) [In het Engels]

Explore the structure and purpose of AIMS for systematic AI governance

-

Implementation of ISO 42001 according to PDCA cycle (1:18) [In het Engels]

Apply the PDCA cycle to implement and improve an ISO 42001 AIMS

-

Implementing ISO 42001 as a project (2:06) [In het Engels]

Manage ISO 42001 implementation as a structured compliance project

-

ISO 42001: Documenting the AIMS (3:59) [In het Engels]

Learn ISO 42001 documentation requirements for AI governance and controls

-

Benefits of ISO 42001 (1:48) [In het Engels]

Discover organizational, compliance, and ethical benefits of ISO 42001 adoption

-

ISO 42001: Related standards and regulations (2:28) [In het Engels]

See how ISO 42001 aligns with ISO 22989, 23894, 42005 and the EU AI Act

-

ISO 42001: Explanation of basic AI terminology (3:25) [In het Engels]

Understand ISO 22989 AI concepts and terminology that are important for AI governance

-

ISO 42001: Understanding machine learning and its main types (3:19) [In het Engels]

Explore ISO 22989 machine learning types relevant to AI governance

-

ISO 42001: Understanding neural networks and their types (3:04) [In het Engels]

Learn how ISO 22989 defines neural network types essential for AI system design

-

ISO 42001: Main components of an AI system (1:38) [In het Engels]

Learn what are the functional components of AI systems per ISO 22989

-

ISO 42001: AI system life cycle (3:56) [In het Engels]

Understand AI system life cycle stages aligned with ISO 42001 requirements

-

ISO 42001: Understanding the organization and its context (2:34) [In het Engels]

Define AI roles, internal and external issues to set the context for your AIMS

-

ISO 42001: Understanding the needs and expectations of interested parties (1:33) [In het Engels]

Identify stakeholders and their AI governance expectations under ISO 42001

-

ISO 42001: Determining the scope of the AIMS (1:24) [In het Engels]

Establish and document the boundaries of your AIMS per ISO 42001

-

ISO 42001: AI management system (1:47) [In het Engels]

Learn to structure and operate an AIMS aligned with ISO 42001 clauses

-

ISO 42001: Leadership and commitment (1:28) [In het Engels]

Ensure senior management commitment for effective AIMS implementation

-

ISO 42001: AI policy (2:44) [In het Engels]

Develop and maintain a documented AI policy with elements required by ISO 42001

-

ISO 42001: Organizational roles, responsibilities, and authorities (2:46) [In het Engels]

Define and communicate AI governance roles and responsibilities

-

ISO 42001: Resources (1:44) [In het Engels]

Identify and document resources required to operate the AIMS

-

ISO 42001: Competence (1:40) [In het Engels]

Establish competence requirements and training for AI governance roles

-

ISO 42001: Awareness (1:26) [In het Engels]

Promote awareness of AI governance and AI responsibilities across the organization

-

ISO 42001: Communication (1:29) [In het Engels]

Define AI-related internal and external communication requirements

-

ISO 42001: Documented information (3:33) [In het Engels]

Control AIMS documents and records per ISO 42001 requirements

-

ISO 42001: Addressing risks and opportunities (1:39) [In het Engels]

Identify AI risks and opportunities to enhance AIMS effectiveness

-

ISO 42001: AI risk management process (3:24) [In het Engels]

Establish a structured AI risk assessment and treatment process

-

ISO 42001: Defining an AI risk management methodology (3:25) [In het Engels]

Create a documented method for consistent AI risk management

-

ISO 42001: AI risk identification (04:02) [In het Engels]

How to identify AI risks and document them

-

ISO 42001: AI risk analysis and evaluation (2:30) [In het Engels]

Using scales for impact and likelihood and calculating the level of risk

-

ISO 42001: AI risk treatment and Statement of applicability (3:18) [In het Engels]

Mandatory elements of Risk treatment plan and Statement of applicability

-

ISO 42001: AI system impact assessment (4:07) [In het Engels]

Assess AI system impacts on individuals and society per ISO 42001

-

ISO 42001: Setting AI objectives (2:42) [In het Engels]

Define measurable AI objectives aligned with AI policy

-

ISO 42001: Planning of changes (1:30) [In het Engels]

Plan AI system changes to ensure controlled AIMS improvement

-

ISO 42001: Operating the AIMS (1:51) [In het Engels]

Integrating AIMS activities into everyday operations

-

ISO 42001: Operational planning and control (3:25) [In het Engels]

Implement processes and controls for effective AIMS operation

-

ISO 42001: Implementing the AI risk assessment and treatment (2:37) [In het Engels]

Apply and maintain AI risk assessment and risk treatment plans

-

ISO 42001: Implementing the AI system impact assessment (1:42) [In het Engels]

Conduct and review AI impact assessments regularly per ISO 42001

-

Integration of ISO 42001 with ISO 27001, ISO 27701, and ISO 9001 (3:45) [In het Engels]

Integrate AIMS with other ISO management systems for synergy

-

ISO 42001: The basics of monitoring, measurement, analysis, and evaluation (1:01) [In het Engels]

Learn the difference and the purpose of performance management

-

ISO 42001: Implementing monitoring, measurement, analysis, and evaluation (2:51) [In het Engels]

Techniques to implement effective AIMS performance measurement and reporting

-

ISO 42001: Internal audit (3:00) [In het Engels]

Plan and conduct AIMS internal audits to ensure ISO 42001 compliance

-

ISO 42001: Management review (2:30) [In het Engels]

How the senior management needs to participate in AIMS decision-making

-

ISO 42001: Continual improvement (2:14) [In het Engels]

Maintain continuous improvement of the AIMS per ISO 42001 principles

-

ISO 42001: Nonconformities and corrective actions (3:41) [In het Engels]

A systematic process of eliminating root causes of nonconformities

-

ISO 42001: Purpose and structure of annexes A and B (4:48) [In het Engels]

Understand the differences between Annexes A and B in AI control implementation

-

ISO 42001: Policies related to AI (2:02) [In het Engels]

Establish AI policies for responsible AI governance and review

-

ISO 42001: Internal organization (1:30) [In het Engels]

Define AI governance structure and responsible reporting processes

-

ISO 42001: Resources for AI systems (2:52) [In het Engels]

Identify and manage AI resources to support compliant AIMS operations

-

ISO 42001: Assessing impacts of AI Systems (2:59) [In het Engels]

Evaluate AI system impacts on individuals and society throughout lifecycle

-

ISO 42001: Management guidance for AI system development (1:44) [In het Engels]

Define responsible AI development objectives and processes

-

ISO 42001: AI system life cycle (4:20) [In het Engels]

Apply ISO 42001 controls across the AI system lifecycle stages

-

ISO 42001: Data for AI systems (3:01) [In het Engels]

Establish data management and quality controls for AI systems

-

ISO 42001: Information for interested parties of AI systems (2:07) [In het Engels]

Communicate AI system information and incident responses to stakeholders

-

ISO 42001: Use of AI systems (2:37) [In het Engels]

Ensure responsible and intended use of AI systems under AIMS

-

ISO 42001: Third-party and customer relationships (1:51) [In het Engels]

Manage third-party AI relationships to ensure accountability and compliance

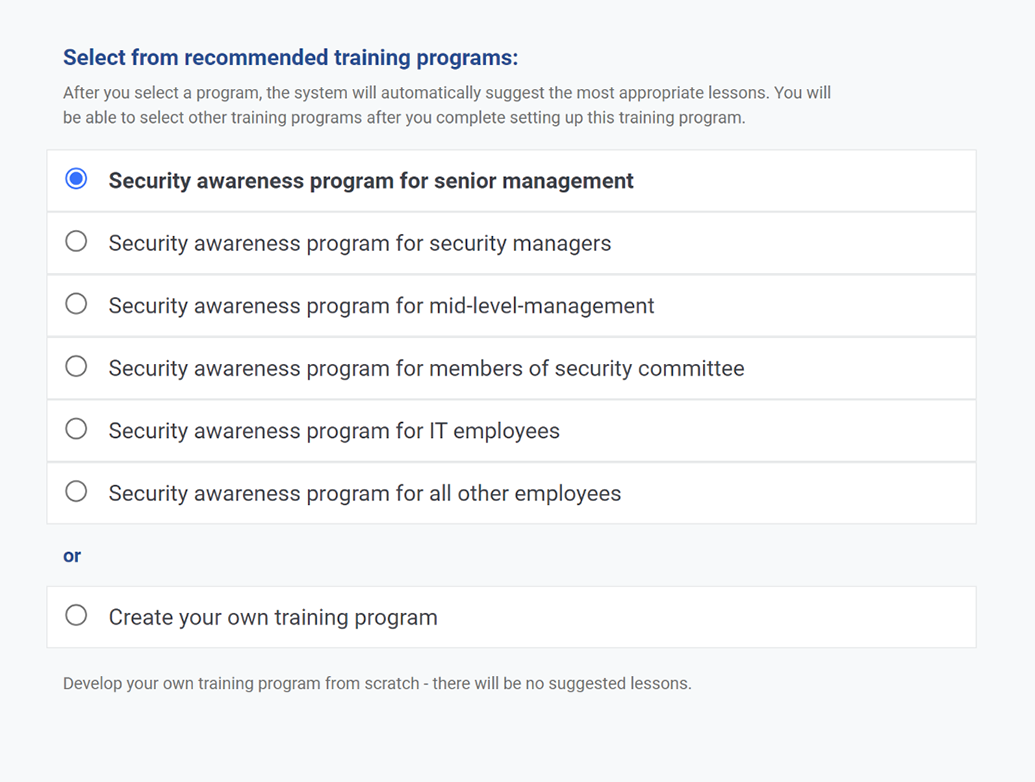

Opleiding aanpasbaar voor verschillende doelgroepen

In plaats van iedereen dezelfde video's te laten zien, kun je het systeem zo configureren dat het senior management alleen de video's te zien krijgt die voor hen geschikt zijn, IT-medewerkers andere video's te zien krijgen, de rest van de werknemers iets anders, enz.

Advisera’s "Company Training Academy" stelt de meest geschikte video's voor verschillende doelgroepen voor, maar jij hebt de controle hierover - jij bepaalt wie wat te zien krijgt.

Automatiseer het geven en volgen van opleidingen

Je hoeft jezelf niet te kwellen met het organiseren van een live training over beveiliging die langer duurt dan iedereen wil bijwonen. Gebruik in plaats daarvan Advisera’s "Company Training Academy" om te definiëren hoe vaak werknemers video's moeten bekijken, automatisch e-mailuitnodigingen te sturen om ze te bekijken, bij te houden wie elke video heeft bekeken, herinneringen te sturen en aanwezigheidsrapporten te maken voor auditdoeleinden.

Duizenden succesvolle klanten

Gemaakt om gemakkelijk te leren

Laten we eerlijk zijn - mensen hebben geen tijd voor opleiding op het gebied van cyberbeveiliging en bewustzijn, en de meesten hebben moeite met het begrijpen van technische of juridische taal.

Daarom zijn onze video's tussen de 5 en 10 minuten lang en leggen onze experts op het gebied van cyberbeveiliging de onderwerpen uit in begrijpelijke taal.

Meerdere talen beschikbaar

We vertalen de video's in alle belangrijke talen, zodat elke werknemer in je bedrijf ze gemakkelijk kan begrijpen.

Naast Engels hebben we video's in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch, en we voegen er nog meer toe.

Landspecifieke video's

Elk EU-land moet zijn eigen wet- en regelgeving op het gebied van cyberbeveiliging publiceren op basis van NIS 2 en andere regelgeving op het gebied van cyberbeveiliging - wij maken video's voor die specifieke eisen, zodat jouw werknemers leren wat er in jouw land vereist is.

België heeft een nationale wet gepubliceerd (Wet tot vaststelling van een kader voor de cyberbeveiliging van netwerk- en informatiesystemen van algemeen belang voor de openbare veiligheid 2024/202344) op basis van NIS 2.

Op maat gemaakte video's

Heb je specifiek beleid of specifieke procedures op het gebied van cyberbeveiliging die je in een video wilt presenteren? Geen probleem! Als onderdeel van geselecteerde plannen kunnen we video's op maat maken, exclusief voor jouw bedrijf - personalisatie is nog nooit zo eenvoudig geweest.

Je kunt de video's die je hebt gemaakt ook uploaden als aanvulling op de opleidingsvideo's van Advisera.

Upload uw eigen trainingsmateriaal

U kunt uw eigen materiaal uploaden en omzetten in aansprekende lessen. Combineer de interne documenten, video’s of beleidsregels van uw bedrijf met het leersysteem van Advisera om een gepersonaliseerde trainingservaring voor uw medewerkers op te bouwen.

Voor alle gebruikssituaties

Wil je een eerste opleiding op het gebied van cyberbeveiliging organiseren voor je projectteam? Of wil je regelmatige, doorlopende opleidingen voor jouw hele personeelsbestand? Of misschien onboarding voor nieuwe werknemers?

Met de "Company Training Academy" kun je al deze gevallen behandelen door afzonderlijke opleidingen op te zetten.

SCORM-compatibiliteit voor uw LMS

Gebruik onze opleidingsvideo's in uw eigen leerbeheersysteem (LMS) — alle lessen zijn beschikbaar als SCORM-pakketten, inclusief video's, quizzen en voortgangsregistratie. Behoud de controle terwijl u de inhoud aanbiedt via uw bestaande platform.

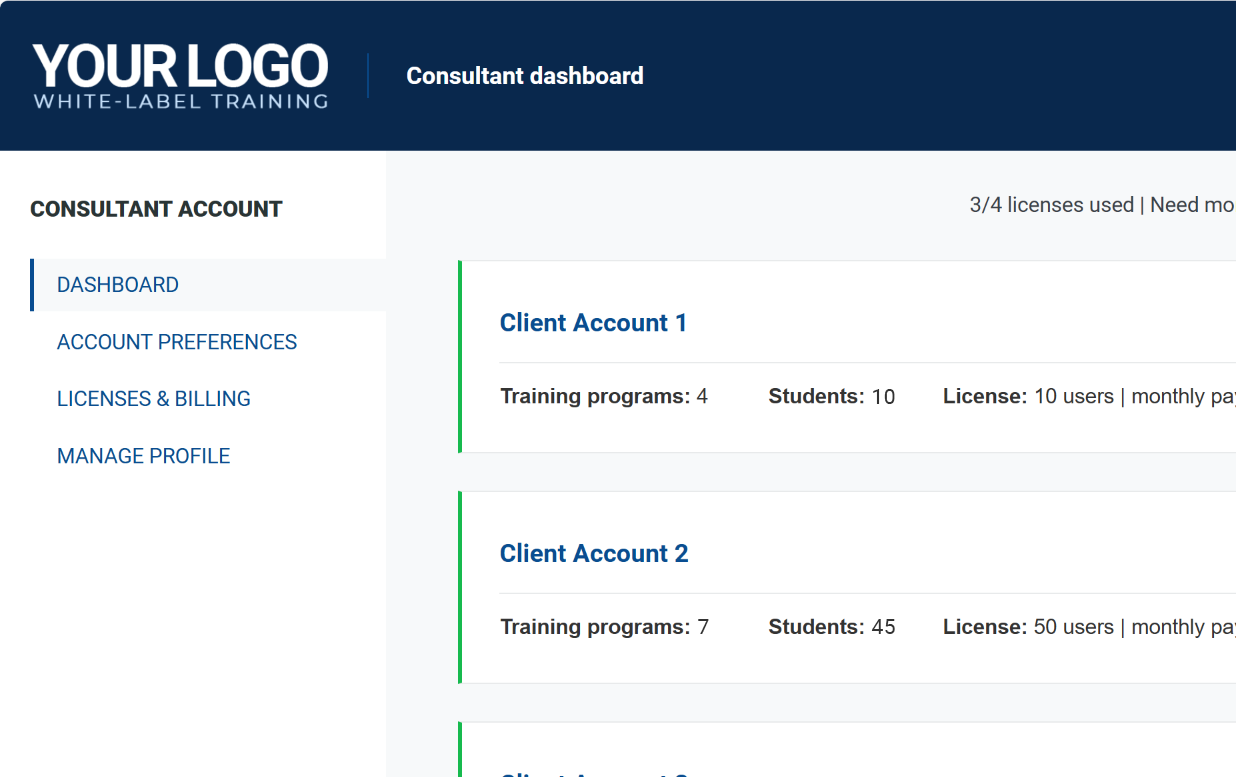

White-label platform voor consultants

Laat uw bedrijf groeien door uw klanten opleidingen op het gebied van cyberbeveiliging en naleving aan te bieden. Met het platform van Advisera kunt u opleidingsprogramma's voor meerdere klanten opzetten en beheren - allemaal vanaf één dashboard.

Maandelijks plan Tot 10 gebruikers

€14

/ maand

$15

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 25 gebruikers

€28

/ maand

$29

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 50 gebruikers

€56

/ maand

$59

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 100 gebruikers

€95

/ maand

$99

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(alleen beschikbaar in jaarplan)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 200 gebruikers

€189

/ maand

$199

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(alleen beschikbaar in jaarplan)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 300 gebruikers

€285

/ maand

$299

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(alleen beschikbaar in jaarplan)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 400 gebruikers

€380

/ maand

$399

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(alleen beschikbaar in jaarplan)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Maandelijks plan Tot 500 gebruikers

€475

/ maand

$499

/ maand

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(alleen beschikbaar in jaarplan)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 10 gebruikers

€154

/ jaar

$162

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 25 gebruikers

€298

/ jaar

$313

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 50 gebruikers

€605

/ jaar

$637

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

(beschikbaar in jaarplannen met 100 of meer gebruikers)

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 100 gebruikers

€1016

/ jaar

$1069

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

1 video per jaar

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 200 gebruikers

€2042

/ jaar

$2149

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

2 video's per jaar

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 300 gebruikers

€3068

/ jaar

$3229

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen

Kies dagelijkse, wekelijkse, maandelijkse of andere frequenties voor het bekijken van opleidingsvideo's.

Automatische meldingen

Configureer automatische e-mailmeldingen die naar werknemers worden verzonden over aankomende en achterstallige trainingsvideo's.

Volg de voortgang van werknemers

Bekijk precies wie welke trainingsvideo heeft bijgewoond, wie te laat is en testresultaten; download rapporten in PDF.

Quizzen en tests

Bepaal voor elke opleiding hoe je de deelnemers wilt testen.

Eigen materiaal uploaden

Upload je eigen video's en documenten en voeg ze toe aan bestaande opleidingen.

Op maat gemaakte video's

Op basis van jouw script produceren wij opleidingsvideo's (maximaal 10 minuten per video) die je kunt gebruiken binnen de Bedrijfsopleiding Academie

3 video's per jaar

In-house live online opleiding

Aangepast interactief webinar door onze expert voor je bedrijf - tot 1 uur, maximaal 500 deelnemers.

(beschikbaar in jaarplannen met 500 of meer gebruikers)

SCORM-pakketten

Download SCORM-versies van onze opleidingsprogramma’s om ze in uw eigen LMS te gebruiken. Alle inhoud – video’s, quizzen en voortgangsregistratie – is inbegrepen en klaar voor integratie.

(alleen beschikbaar in aangepast plan)

Onbeperkte toegang tot alle video's

Toegang tot vertaalde video's

Landspecifieke video's

Trainingen aanpassen aan doelgroepen

Trainingsschema instellen

Automatische meldingen

Volg de voortgang van werknemers

Quizzen en tests

Eigen materiaal uploaden

Op maat gemaakte video's

In-house live online opleiding

SCORM-pakketten

Jaarlijks plan Tot 400 gebruikers

€4094

/ jaar

$4309

/ jaar

Onbeperkte toegang tot alle video's

Toegang tot elke opleiding en bewustmakingsvideo over cyberbeveiliging, ISO 27001, NIS 2, DORA, AVG, of ISO 42001 in elke taal, voor elk van je werknemers.

Toegang tot vertaalde video's

Momenteel zijn alle video's over NIS2 en cyberbeveiliging vertaald en beschikbaar in het Duits, Frans, Italiaans, Nederlands, Spaans, Portugees en Kroatisch.

Landspecifieke video's

Wanneer een bepaald EU-land zijn eigen wet- en regelgeving publiceert op basis van bijvoorbeeld NIS 2, maken we video's die ingaan op deze aanvullende eisen.

Trainingen aanpassen aan doelgroepen

Maak aparte opleidingsprogramma's voor senior management, mid-level management, IT-medewerkers, alle andere werknemers, etc. zodat elke groep alleen de video's bekijkt die voor hen relevant zijn.

Trainingsschema instellen