Company Training Academy

A maneira mais prática de organizar o treinamento e a conscientização em cibersegurança, privacidade e governança de IA usando uma plataforma de treinamento para toda a empresa. Com nossos programas específicos, você pode configurar o treinamento para todos os seus colaboradores em algumas etapas fáceis.

Explore programas de treinamento

O caminho mais rápido para um programa de treinamento em toda a empresa

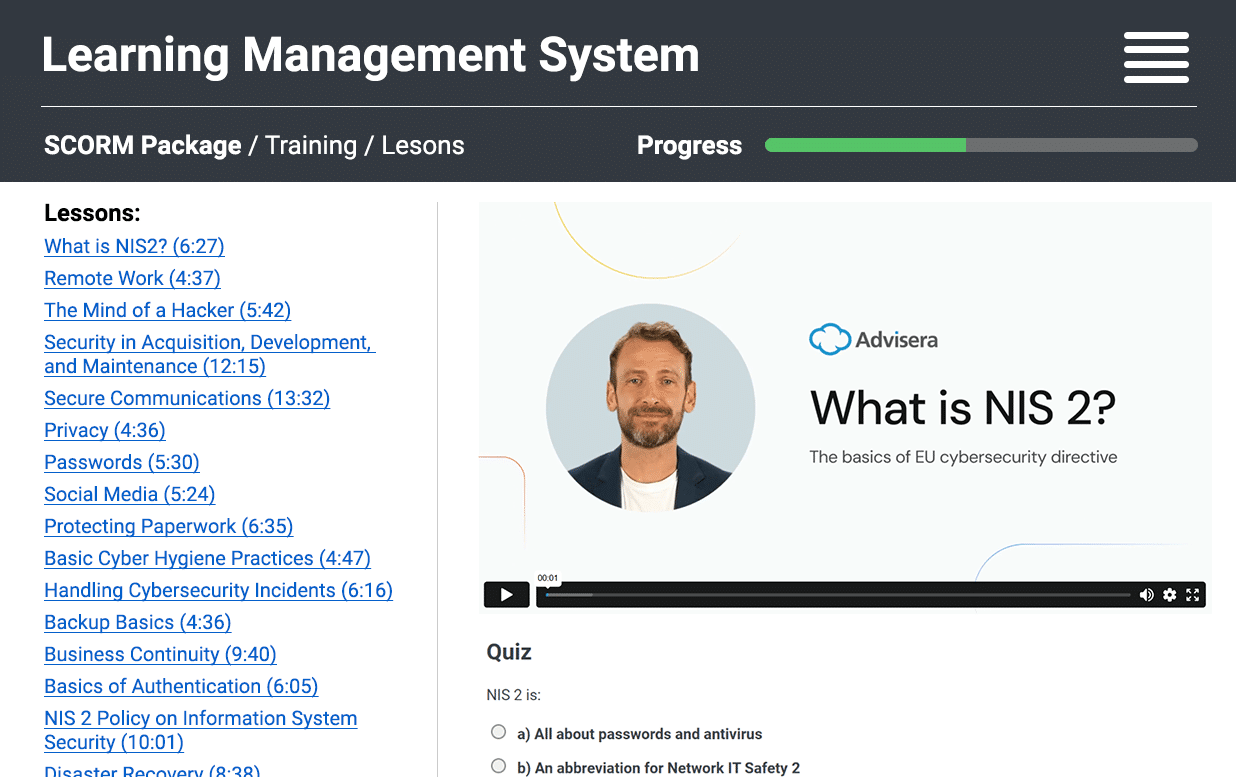

Um conjunto de mais de 400 vídeos que abrangem vários tópicos de cibersegurança, ISO 27001, NIS2, DORA, GDPR e ISO 42001 — configure todo o programa de treinamento e conscientização em poucos minutos e permita que cada funcionário assista aos vídeos em seus dispositivos.

No lado esquerdo, você pode ver um dos vídeos do Treinamento NIS2 disponíveis na Company Training Academy da Advisera.

Biblioteca de aulas

- O que é a NIS2? (6:27)

Noções básicas da diretiva da UE sobre cibersegurança

- Práticas básicas de ciber-higiene (4:47)

Medidas essenciais de cibersegurança para todos os usuários

- Tratamento de incidentes de cibersegurança (6:16)

Como identificar e reagir rapidamente a problemas de cibersegurança

- Recuperação de desastres (8:38)

Como recuperar sistemas de informação e dados

- Criptografia (10:39)

Conceitos criptográficos e sua aplicação

- Controle de acesso (6:07)

Permitir acessos apropriados e impedir acessos inadequados

- Gestão de ativos cibernéticos (7:22)

Identificar, classificar, proteger e utilizar ativos digitais

- Noções básicas de segurança de redes (6:43)

Proteger redes digitais e comunicações de dados

- Certificação e normalização NIS 2 (7:52)

Explicação dos artigos 24 e 25 da NIS 2

- Segurança da cadeia de suprimentos na NIS 2 (9:16)

Gestão dos riscos cibernéticos relacionados a fornecedores

- Noções básicas de backup (4:36)

Recuperação após perda de dados

- Continuidade das atividades (9:40)

Medidas de resiliência e recuperação

- Noções básicas de autenticação (6:05)

Prevenir o acesso não autorizado a ativos digitais

- Política de segurança do sistema de informação na NIS 2 (10:01)

Como redigir uma política de cibersegurança de alto nível para a NIS 2

- Segurança na aquisição, desenvolvimento e manutenção (12:15)

Cibersegurança no ciclo de vida dos sistemas de TI

- Comunicações de emergência (6:30)

Configuração de métodos alternativos de comunicação

- Autoridades NIS 2 (6:31)

8 entidades governamentais responsáveis por aplicar a NIS 2

- Formação e conscientização em cibersegurança (11:33)

Criação de um programa de formação e conscientização contínuas

- Segurança dos recursos humanos (12:57)

Atividades antes, durante e após o vínculo empregatício

- Mensuração da cibersegurança (7:59)

Avaliar a eficácia da gestão de risco

- Ações corretivas (8:02)

Como eliminar a causa das não conformidades

- Aplicabilidade da NIS 2 (6:26)

Organizações essenciais e importantes que devem estar em conformidade

- Requisitos de cibersegurança da NIS 2 (8:51)

As 10 medidas de cibersegurança mais importantes da NIS 2

- O papel da gestão na cibersegurança (7:34)

Tarefas para a alta e a média gestão

- Gestão de incidentes e crises na NIS 2 (10:28)

Gestão dos riscos cibernéticos relacionados a fornecedores

- Obrigações de reporte na NIS 2 (8:49)

Como comunicar incidentes significativos

- Aplicação da NIS 2 (10:19)

Principais ações que as autoridades podem usar para garantir a conformidade

- Comunicações seguras (13:32)

Proteger canais de comunicação de voz, vídeo e texto

- Ameaças internas (6:30)

Gerenciar pessoas internas com acesso a informações sensíveis

- Noções básicas de segurança na nuvem (5:38)

Proteger dados ao usar serviços em nuvem

- Etapas de implementação da NIS 2 (7:23)

15 etapas para alcançar plena conformidade de cibersegurança com a NIS 2

- Avaliação da segurança de fornecedores (12:46)

Vulnerabilidades dos fornecedores, qualidade e desenvolvimento seguro

- Malware de computador (4:58)

Phishing, ransomware e spyware

- Segurança de e-mail (4:08)

Riscos relacionados ao uso de e-mail

- Erro humano (4:33)

Reduzir erros no manuseio de informações sensíveis

- Roubo de identidade (4:58)

Como os cibercriminosos roubam sua identidade?

- A mente de um hacker (5:42)

Três tipos de hackers e como se proteger

- Gestão de riscos da informação (8:29)

Avaliação e tratamento de riscos como base da cibersegurança

- Senhas (5:30)

Criar e manter senhas seguras

- Segurança física de dispositivos (5:52)

Proteger fisicamente informações e dispositivos

- Privacidade (4:36)

8 princípios de privacidade que todos devem conhecer

- Propriedade intelectual (5:36)

Métodos técnicos, jurídicos e organizacionais de proteção da propriedade intelectual

- Proteção de documentos em papel (6:35)

Vulnerabilidades de meios em papel e métodos para protegê-los

- Segurança de dispositivos móveis (5:30)

Proteger laptops, tablets, smartphones e outros dispositivos

- Engenharia social (6:02)

Os métodos mais comuns que os criminosos usam para acessar a sua conta

- Redes sociais (5:24)

Principais riscos cibernéticos ao usar Facebook, X, LinkedIn e outras redes

- Trabalho remoto (4:37)

Riscos ao trabalhar fora das instalações do escritório

- Gestão da segurança de fornecedores (6:32)

Riscos relacionados a fornecedores e prestadores de serviços e como tratá-los

- What is ISO 27001? (1:02) [em inglês]

Learn about the basics of the leading cybersecurity standard

- The structure of ISO 27001 (2:01) [em inglês]

ISO 27001 main clauses and their purpose

- Information security principles used in ISO 27001 (2:07) [em inglês]

An example of confidentiality, integrity, and availability in practice

- ISO 27001: Introduction to the ISMS (2:22) [em inglês]

The purpose of an Information Security Management System

- Key roles in ISO 27001 implementation (1:07) [em inglês]

Roles of the project manager, security officer, and senior management

- Documenting ISO 27001 requirements (2:55) [em inglês]

Mandatory and non-mandatory documents

- Implementing ISO 27001 requirements (2:13) [em inglês]

Using the PDCA cycle as guidance for implementation

- ISO 27001 Benefits (2:02) [em inglês]

4 key benefits: compliance, marketing, costs, and better organization

- ISO 27001: Understanding your organization and its context (2:03) [em inglês]

Analyzing internal and external issues

- ISO 27001: Understanding the needs and expectations of interested parties (1:35) [em inglês]

Who are interested parties, and what are their requirements?

- ISO 27001: Determining the scope of the ISMS (1:50) [em inglês]

What is the ISMS scope, and why is it important?

- ISO 27001: Leadership and commitment (1:45) [em inglês]

Key senior management activities that represent commitment

- ISO 27001: Information Security Policy (1:13) [em inglês]

Mandatory elements of this top-level policy

- ISO 27001: Organizational roles, responsibilities, and authorities (2:14) [em inglês]

Which roles are mandatory according to ISO 27001?

- ISO 27001: Information security objectives (2:14) [em inglês]

Why are objectives important, and how to define them?

- ISO 27001: Resources (1:40) [em inglês]

Example of resources and how to document them

- ISO 27001: Competence (1:22) [em inglês]

The options to acquire required skills and knowledge

- ISO 27001: Awareness (1:23) [em inglês]

How to organize security awareness in a company

- ISO 27001: Communication (1:24) [em inglês]

What kind of communication is required, and why is it important?

- ISO 27001: Documented information (3:12) [em inglês]

Creating, updating, and controlling policies, procedures, and records

- ISO 27001: Addressing risks and opportunities (1:46) [em inglês]

The basics of risk management

- ISO 27001: Risk management process (2:15) [em inglês]

Five key steps to assess and treat risks

- ISO 27001: Information security risk assessment – Risk identification (3:03) [em inglês]

Risk identification, risk analysis, and risk evaluation

- ISO 27001: Information security risk assessment – Risk analysis and evaluation (2:40) [em inglês]

Using scales to assess impact and likelihood

- ISO 27001: Information security risk treatment (0:00) [em inglês]

Four most common options for treating risks

- ISO 27001: Statement of Applicability (1:59) [em inglês]

The purpose and structure of the SoA

- ISO 27001: Formulating the risk treatment plan (1:49) [em inglês]

The purpose and mandatory elements of the RTP

- ISO 27001: Implementing the risk treatment plan (1:15) [em inglês]

Key elements of implementation and how to document results

- ISO 27001: Operational planning and control (2:18) [em inglês]

Key elements of the Do phase in the PDCA cycle

- ISO 27001: Operating the ISMS (1:18) [em inglês]

What does operating the ISMS mean?

- ISO 27001: Managing outsourcing of operations (1:57) [em inglês]

Examples of security controls for outsourcing activities

- ISO 27001: Controlling changes (1:58) [em inglês]

An example of a change management procedure

- ISO 27001: Risk assessment review (1:46) [em inglês]

Why is risk review important, and how often to perform it?

- ISO 27001: Monitoring, measurement, analysis, and evaluation (3:13) [em inglês]

Key elements for evaluating the performance of the ISMS

- ISO 27001: Internal audit (2:35) [em inglês]

Key elements of an internal audit

- ISO 27001: Management review (2:30) [em inglês]

Inputs and outputs for the management review meeting

- ISO 27001: Nonconformities and corrective actions (3:22) [em inglês]

Required actions when a nonconformity occurs

- ISO 27001: Continual improvement (2:19) [em inglês]

Examples of improvement initiatives

- ISO 27001: Introduction to Annex A (5:18) [em inglês]

The purpose and structure of Annex A

- ISO 27001: People controls (2:05) [em inglês]

Overview of Annex A.6 – Controls before, during, and after employment

- ISO 27001: Physical controls (3:37) [em inglês]

Overview of Annex A.7 – Securing physical areas and equipment

- ISO 27001: Technological controls – overview and new controls (4:13) [em inglês]

Overview of Annex A section A.8 – Technological controls

- ISO 27001: Technological controls – software development (2:51) [em inglês]

Controls that cover architecture, lifecycle, testing, and coding principles

- ISO 27001: Organizational controls – operational security (2:43) [em inglês]

Controls for access control, information transfer, operating procedures, etc.

- ISO 27001: Organizational controls – policies and responsibilities (3:22) [em inglês]

Controls for roles, segregation of duties, contact with external parties, etc.

- ISO 27001: Organizational controls – information and asset management (1:52) [em inglês]

Controls for asset inventory, acceptable use, classification, etc.

- ISO 27001: Technological controls – operational security (4:48) [em inglês]

Controls that cover security in day-to-day IT activities

- ISO 27001: Organizational controls – supplier security (3:14) [em inglês]

Controls for assessing risks, contractual requirements, monitoring, etc.

- ISO 27001: Organizational controls – incidents and business continuity (4:52) [em inglês]

Controls to deal with threats, events, incidents, and larger disruptions

- ISO 27001: Organizational controls - compliance, privacy, and legal aspects of security (2:49) [em inglês]

Controls that ensure security is compliant with legal requirements

- What is DORA? (3:46) [em inglês]

EU regulation for digital resilience in financial sector

- Who needs to comply with DORA? (2:41) [em inglês]

Which financial institutions and other companies must comply?

- Which IT providers need to comply with DORA and how? (3:49) [em inglês]

Securing ICT Supply Chains for Financial Resilience

- What are DORA-related regulations? RTS, CDR, and CIR (3:13) [em inglês]

Additional Requirements Through Regulatory Technical Standards

- What are the main requirements specified in DORA? (3:45) [em inglês]

Summary of 9 Most Important Requirements

- DORA implementation steps (4:54) [em inglês]

Optimal Steps for DORA Compliance Project Implementation

- Writing DORA documentation (3:30) [em inglês]

Structure and Content of DORA Documentation

- DORA: Organizing training and awareness (2:57) [em inglês]

Key training & awareness requirements and how to comply with them

- DORA: Penalties and fines (3:08) [em inglês]

Who Enforces Them and How Do They Look Like?

- DORA: Governance responsibilities for senior management (2:30) [em inglês]

Implementing Internal Governance & ICT Risk Oversight

- DORA: Key elements of ICT risk management framework (3:42) [em inglês]

Description of Overall Activities in ICT Risk Management Framework

- DORA: Developing top-level information security policy (1:54) [em inglês]

Content of the Top-level Policy

- DORA: How to write Digital operational resilience strategy (3:06) [em inglês]

Key Elements of the Strategy

- DORA: Identifying ICT-supported business functions and assets (1:36) [em inglês]

ICT Function Mapping & Asset Lifecycle Management

- DORA: Performing risk assessment (2:43) [em inglês]

Mandatory Elements of ICT Risk Assessment

- DORA: Learning and evolving (2:40) [em inglês]

Methods for Continuous Cybersecurity Evolution

- DORA: Measurement, monitoring, and controlling the ICT systems (1:14) [em inglês]

Elements of Continuous Measurement, Monitoring, and Controlling

- DORA: Internal audit of ICT risk management framework (1:23) [em inglês]

Performing Internal Audit for ICT Risk Compliance

- DORA: Follow-up and corrective actions (2:16) [em inglês]

The Purpose and Content of the Follow-up

- DORA: Report on the review of ICT risk management framework (2:23) [em inglês]

Details of the Annual Review and Reporting

- DORA: Main elements of simplified ICT risk management framework (6:42) [em inglês]

Requirements for Small Financial Entities

- DORA: Policies and procedures for ICT operations security (1:40) [em inglês]

The Content of Operational Security Documents

- DORA: Capacity and performance management (1:39) [em inglês]

Optimizing ICT Capacity and Performance for Operational Resilience

- DORA: Data and system security (2:12) [em inglês]

Comprehensive Data and System Security Procedure Requirements

- DORA: Network security management (1:58) [em inglês]

Main Methods for Ensuring Network Security

- DORA: Securing information in transit (1:39) [em inglês]

Ensuring Secure Data Transmission and Confidentiality

- DORA: Encryption and cryptography (2:02) [em inglês]

Management of Encryption and Cryptographic Keys

- DORA: Human resources policy (1:31) [em inglês]

HR's Role in Digital Operational Resilience

- DORA: Identity management and authentication (1:13) [em inglês]

Requirements for Identity Policies and Authentication Mechanisms

- DORA: Access control (2:38) [em inglês]

Regulatory Requirements and Best Practices for Access Control

- DORA: Physical and environmental security (1:36) [em inglês]

Physical and Environmental Security Policy for ICT Assets

- DORA: ICT systems acquisition, development, and maintenance (2:36) [em inglês]

ICT Systems Lifecycle Security Policy and Testing

- DORA: ICT project management (1:24) [em inglês]

Rules for Managing ICT Projects

- DORA: ICT change management (2:16) [em inglês]

Elements of Change Management for Secure ICT Systems

- DORA: Logging (1:14) [em inglês]

Logging Procedures for Recording Critical Events

- DORA: Detecting anomalous activities (1:40) [em inglês]

Elements of Collecting and Analyzing Activities

- DORA: Vulnerabilities, patch management, and updates (2:11) [em inglês]

Vulnerability Management and Patch Processes for ICT Systems

- DORA: Incident management process (2:51) [em inglês]

Systematic Incident Handling and Rapid Response

- DORA: Classification of ICT incidents and threats (4:05) [em inglês]

Detailed Classification Criteria

- DORA: Reporting major incidents and cyber threats (3:05) [em inglês]

Types of Incident Reports for Authorities

- DORA: ICT business continuity policy (2:13) [em inglês]

Elements of the Top-level Business Continuity Document

- DORA: Business impact analysis, RTO, and RPO (1:44) [em inglês]

The Purpose of RTOs and RPOs for Business Continuity

- DORA: Backup and restoration of data (2:01) [em inglês]

Detailed Rules for Setting Up Backup and Restoration

- DORA: Secondary processing site (1:36) [em inglês]

Alternative Site Requirements for Central Counterparties

- DORA: ICT response and recovery plans (2:02) [em inglês]

Requirements for the Content of the Plans

- DORA: Testing business continuity and recovery plans (3:03) [em inglês]

Detailed Requirements for Plan Testing

- DORA: Crisis management and communication (1:33) [em inglês]

Elements of Handling Crisis

- DORA: Main elements of digital operational resilience testing (2:07) [em inglês]

Comprehensive Testing Program for ICT Risk Resilience

- DORA: Resilience testing of ICT tools and systems (1:31) [em inglês]

Types of Resilience Tests

- DORA: Threat-Led Penetration Testing TLPT (3:15) [em inglês]

Requirements for TLPT and for Testers

- DORA: Key elements ICT third-party risk management (4:30) [em inglês]

Governance, Assessment, Contracts, and Exit Strategies

- DORA: Selecting critical ICT service providers (3:29) [em inglês]

Critical ICT Provider Designation and Oversight Framework

- DORA: Risk assessment of ICT service providers (3:02) [em inglês]

Assessing Suppliers Before Signing Contracts

- DORA: Contracts with ICT service providers (4:32) [em inglês]

Standardized Security Clauses for Protection of ICT Services

- DORA: Register of information (3:43) [em inglês]

Standardized Register for ICT Contractual Oversight

- DORA: Monitoring, inspection, and audit of ICT service providers (2:17) [em inglês]

Independent Review and Ongoing Monitoring

- DORA: Exit strategies for ICT services (3:48) [em inglês]

Enabling a Smooth Transition Away From a Service Provider

- DORA: Government oversight of critical ICT service providers (2:56) [em inglês]

The Tasks and Powers of the Lead Overseer

- What is EU GDPR and where does it apply? (1:35) [em inglês]

EU GDPR: Protecting data rights and setting global standards for personal data processing.

- Which frameworks are related to GDPR? (1:33) [em inglês]

Leveraging ISO standards (27701, 27001, 29100) and OECD guidelines to reinforce GDPR best practices.

- Key terms in GDPR (6:34) [em inglês]

Essential GDPR vocabulary covering personal data, processing, roles, and data protection techniques.

- Key roles according to GDPR (2:07) [em inglês]

Key GDPR roles: Controllers, processors, DPOs, and supervisory authorities shape compliance responsibilities.

- Business activities that are impacted the most by GDPR (1:53) [em inglês]

Discover how GDPR affects diverse business functions, from Marketing and IT to HR and beyond.

- Six legitimate purposes of processing personal data according to GDPR (3:58) [em inglês]

Six legitimate processing purposes under GDPR: from contracts to consent

- What are the main GDPR principles? (2:58) [em inglês]

GDPR principles: lawfulness, fairness, transparency, purpose limitation, minimisation, accuracy, security, and storage limits.

- Real-world example for understanding main GDPR principles (4:10) [em inglês]

How GDPR’s principles—transparency, minimisation, consent, and timely deletion—apply in practice.

- The basics of Privacy Notices according to GDPR (2:31) [em inglês]

Clear disclosures on data processing to ensure transparency under GDPR.

- Contents of a Privacy Notice according to GDPR (2:04) [em inglês]

Clear, plain disclosures on data collection, processing, rights, contacts, and safeguards

- What is GDPR Inventory of Processing Activities (4:58) [em inglês]

How to build and maintain an Inventory of Processing Activities to meet GDPR requirements.

- What is GDPR personal data retention (2:05) [em inglês]

What does data retention mean, and how to ensure compliance with GDPR requirements.

- Responsibilities for fulfilling GDPR requirements for inventory and retention (3:01) [em inglês]

How to define clear roles and processes for maintaining GDPR inventories and retention schedules.

- The content of GDPR Inventory of Processing Activities for controllers (1:19) [em inglês]

Inventory for controllers: DPO, processing purposes, data categories, recipients, transfers, retention limits, and safeguards.

- The content of GDPR Inventory of Processing Activities for processors (1:17) [em inglês]

Essential details on sub-processors, controllers, processing categories, and data transfers.

- GDPR Consent – The basics (2:42) [em inglês]

What is GDPR consent is, and what its key requirements are?

- How and when to ask for GDPR consent (1:49) [em inglês]

Learn how and when to request consent under GDPR, ensuring transparency and user choice.

- Data subject rights according to GDPR (3:24) [em inglês]

Learn how data subject rights empower individuals to control their personal data under GDPR.

- Basic GDPR rules for data subject access rights (2:01) [em inglês]

DSAR basics, from valid request formats to response timelines.

- Handling DSAR requests according to GDPR (1:20) [em inglês]

DSAR best practices, response timelines, and identity verifications under GDPR.

- DSAR exemptions and rejections according to GDPR (2:31) [em inglês]

How to handle DSAR queries, typical exemptions, and valid grounds for rejections.

- What is Data Protection Impact Assessment (DPIA) according to GDPR? (2:05) [em inglês]

How DPIAs help identify and mitigate risks in data processing.

- DPIA Step 1 according to GDPR: Listing and grouping data processing activities (1:04) [em inglês]

How to identify and group data processes for assessment.

- DPIA Steps 2 and 3 according to GDPR: The threshold questionnaire & determining if DPIA is needed (1:45) [em inglês]

How high-risk processing is identified accurately with a threshold questionnaire.

- DPIA Steps 4, 5 and 6 according to GDPR: Answer the DPIA questionnaire, identify and list key security risks (2:40) [em inglês]

What is needed for DPIA steps and how to address key security risks

- Step 7 DPIA according to GDPR: Recording the implementation; maintenance (1:02) [em inglês]

Regular DPIA reviews keep safeguards updated and documented for compliance.

- What is Data Protection by Design and by Default according to GDPR? (2:00) [em inglês]

Data Protection by design and by Default concepts for building data protection into processes and systems

- GDPR policies to be implemented to ensure security of personal data (5:26) [em inglês]

Key policies that support secure data practices and mitigate privacy risks.

- Best practices to implement GDPR Data Protection by Design and by Default policies (2:16) [em inglês]

Key steps for defining and maintaining GDPR Data Protection by Design and by Default policies.

- Introduction to GDPR data transfers (2:06) [em inglês]

Managing personal data transfers, adequacy measures, and GDPR compliance.

- How can GDPR data transfers be enabled? (2:55) [em inglês]

How to choose suitable mechanisms for lawful international data transfers

- Managing third parties according to GDPR (1:57) [em inglês]

How to ensure GDPR compliance when engaging third-party processors and service providers

- GDPR basic rules for data breaches (3:40) [em inglês]

When personal data is exposed or stolen: rules for compliance and best practices.

- Data breach response according to GDPR (1:14) [em inglês]

Swift actions and logging procedures to address data breaches.

- GDPR data breach notifications (1:29) [em inglês]

Essential guidelines for data breach notifications under GDPR.

- What to do after a data breach according to GDPR (1:04) [em inglês]

How to evaluate data breaches, contain damage, and prevent future risks.

- Why does a company need a DPO? (2:18) [em inglês]

Key details about the DPO’s role, appointment, and responsibilities.

- The responsibilities of the DPO (4:16) [em inglês]

Detailed obligations, tasks, and best practices for a DPO under GDPR

- Responsibilities towards the DPO (1:09) [em inglês]

Ensuring DPO independence, resources, and timely involvement.

- Define a GDPR Personal Data Protection Policy (3:57) [em inglês]

How to define a personal data protection policy for clear GDPR alignment.

- Setting up privacy governance for GDPR (1:36) [em inglês]

Arranging departmental champions, boards, and consistent reviews for privacy compliance

- Key steps in your GDPR project (2:55) [em inglês]

Key steps to launch or refine GDPR compliance within an organization.

- Conducting a GDPR Gap Analysis (2:47) [em inglês]

Identify, assess, and address key GDPR requirements through a gap analysis.

- GDPR Awareness and Training (4:38) [em inglês]

How to plan effective GDPR awareness and training across teams and tasks.

- Methods for sustaining and improving GDPR compliance (1:34) [em inglês]

How to sustain and improve GDPR compliance in a changing environment.

- Handling existing contracts with third parties to comply with GDPR (3:00) [em inglês]

How to align third-party agreements with GDPR requirements.

- Handling new contracts with third parties according to GDPR (3:30) [em inglês]

Ensuring robust selection, contractual terms, and ongoing reviews under GDPR.

- Regular GDPR reviews and improvement actions (2:41) [em inglês]

Regular checks on DPIAs, DSAR handling, and staff training to keep compliance alive.

- What is ISO 42001? (1:21) [em inglês]

Overview of the ISO 42001 standard for AI governance

- The structure of ISO 42001 (2:42) [em inglês]

Understand ISO 42001 clauses and annexes for building an effective AIMS

- ISO 42001: General objectives for AI (2:14) [em inglês]

Learn ISO 42001 Annex C.2 objectives for accountable and fair AI governance

- ISO 42001: Introduction to the Artificial Intelligence Management System (AIMS) (2:18) [em inglês]

Explore the structure and purpose of AIMS for systematic AI governance

- Implementation of ISO 42001 according to PDCA cycle (1:18) [em inglês]

Apply the PDCA cycle to implement and improve an ISO 42001 AIMS

- Implementing ISO 42001 as a project (2:06) [em inglês]

Manage ISO 42001 implementation as a structured compliance project

- ISO 42001: Documenting the AIMS (3:59) [em inglês]

Learn ISO 42001 documentation requirements for AI governance and controls

- Benefits of ISO 42001 (1:48) [em inglês]

Discover organizational, compliance, and ethical benefits of ISO 42001 adoption

- ISO 42001: Related standards and regulations (2:28) [em inglês]

See how ISO 42001 aligns with ISO 22989, 23894, 42005 and the EU AI Act

- ISO 42001: Explanation of basic AI terminology (3:25) [em inglês]

Understand ISO 22989 AI concepts and terminology that are important for AI governance

- ISO 42001: Understanding machine learning and its main types (3:19) [em inglês]

Explore ISO 22989 machine learning types relevant to AI governance

- ISO 42001: Understanding neural networks and their types (3:04) [em inglês]

Learn how ISO 22989 defines neural network types essential for AI system design

- ISO 42001: Main components of an AI system (1:38) [em inglês]

Learn what are the functional components of AI systems per ISO 22989

- ISO 42001: AI system life cycle (3:56) [em inglês]

Understand AI system life cycle stages aligned with ISO 42001 requirements

- ISO 42001: Understanding the organization and its context (2:34) [em inglês]

Define AI roles, internal and external issues to set the context for your AIMS

- ISO 42001: Understanding the needs and expectations of interested parties (1:33) [em inglês]

Identify stakeholders and their AI governance expectations under ISO 42001

- ISO 42001: Determining the scope of the AIMS (1:24) [em inglês]

Establish and document the boundaries of your AIMS per ISO 42001

- ISO 42001: AI management system (1:47) [em inglês]

Learn to structure and operate an AIMS aligned with ISO 42001 clauses

- ISO 42001: Leadership and commitment (1:28) [em inglês]

Ensure senior management commitment for effective AIMS implementation

- ISO 42001: AI policy (2:44) [em inglês]

Develop and maintain a documented AI policy with elements required by ISO 42001

- ISO 42001: Organizational roles, responsibilities, and authorities (2:46) [em inglês]

Define and communicate AI governance roles and responsibilities

- ISO 42001: Resources (1:44) [em inglês]

Identify and document resources required to operate the AIMS

- ISO 42001: Competence (1:40) [em inglês]

Establish competence requirements and training for AI governance roles

- ISO 42001: Awareness (1:26) [em inglês]

Promote awareness of AI governance and AI responsibilities across the organization

- ISO 42001: Communication (1:29) [em inglês]

Define AI-related internal and external communication requirements

- ISO 42001: Documented information (3:33) [em inglês]

Control AIMS documents and records per ISO 42001 requirements

- ISO 42001: Addressing risks and opportunities (1:39) [em inglês]

Identify AI risks and opportunities to enhance AIMS effectiveness

- ISO 42001: AI risk management process (3:24) [em inglês]

Establish a structured AI risk assessment and treatment process

- ISO 42001: Defining an AI risk management methodology (3:25) [em inglês]

Create a documented method for consistent AI risk management

- ISO 42001: AI risk identification (04:02) [em inglês]

How to identify AI risks and document them

- ISO 42001: AI risk analysis and evaluation (2:30) [em inglês]

Using scales for impact and likelihood and calculating the level of risk

- ISO 42001: AI risk treatment and Statement of applicability (3:18) [em inglês]

Mandatory elements of Risk treatment plan and Statement of applicability

- ISO 42001: AI system impact assessment (4:07) [em inglês]

Assess AI system impacts on individuals and society per ISO 42001

- ISO 42001: Setting AI objectives (2:42) [em inglês]

Define measurable AI objectives aligned with AI policy

- ISO 42001: Planning of changes (1:30) [em inglês]

Plan AI system changes to ensure controlled AIMS improvement

- ISO 42001: Operating the AIMS (1:51) [em inglês]

Integrating AIMS activities into everyday operations

- ISO 42001: Operational planning and control (3:25) [em inglês]

Implement processes and controls for effective AIMS operation

- ISO 42001: Implementing the AI risk assessment and treatment (2:37) [em inglês]

Apply and maintain AI risk assessment and risk treatment plans

- ISO 42001: Implementing the AI system impact assessment (1:42) [em inglês]

Conduct and review AI impact assessments regularly per ISO 42001

- Integration of ISO 42001 with ISO 27001, ISO 27701, and ISO 9001 (3:45) [em inglês]

Integrate AIMS with other ISO management systems for synergy

- ISO 42001: The basics of monitoring, measurement, analysis, and evaluation (1:01) [em inglês]

Learn the difference and the purpose of performance management

- ISO 42001: Implementing monitoring, measurement, analysis, and evaluation (2:51) [em inglês]

Techniques to implement effective AIMS performance measurement and reporting

- ISO 42001: Internal audit (3:00) [em inglês]

Plan and conduct AIMS internal audits to ensure ISO 42001 compliance

- ISO 42001: Management review (2:30) [em inglês]

How the senior management needs to participate in AIMS decision-making

- ISO 42001: Continual improvement (2:14) [em inglês]

Maintain continuous improvement of the AIMS per ISO 42001 principles

- ISO 42001: Nonconformities and corrective actions (3:41) [em inglês]

A systematic process of eliminating root causes of nonconformities

- ISO 42001: Purpose and structure of annexes A and B (4:48) [em inglês]

Understand the differences between Annexes A and B in AI control implementation

- ISO 42001: Policies related to AI (2:02) [em inglês]

Establish AI policies for responsible AI governance and review

- ISO 42001: Internal organization (1:30) [em inglês]

Define AI governance structure and responsible reporting processes

- ISO 42001: Resources for AI systems (2:52) [em inglês]

Identify and manage AI resources to support compliant AIMS operations

- ISO 42001: Assessing impacts of AI Systems (2:59) [em inglês]

Evaluate AI system impacts on individuals and society throughout lifecycle

- ISO 42001: Management guidance for AI system development (1:44) [em inglês]

Define responsible AI development objectives and processes

- ISO 42001: AI system life cycle (4:20) [em inglês]

Apply ISO 42001 controls across the AI system lifecycle stages

- ISO 42001: Data for AI systems (3:01) [em inglês]

Establish data management and quality controls for AI systems

- ISO 42001: Information for interested parties of AI systems (2:07) [em inglês]

Communicate AI system information and incident responses to stakeholders

- ISO 42001: Use of AI systems (2:37) [em inglês]

Ensure responsible and intended use of AI systems under AIMS

- ISO 42001: Third-party and customer relationships (1:51) [em inglês]

Manage third-party AI relationships to ensure accountability and compliance

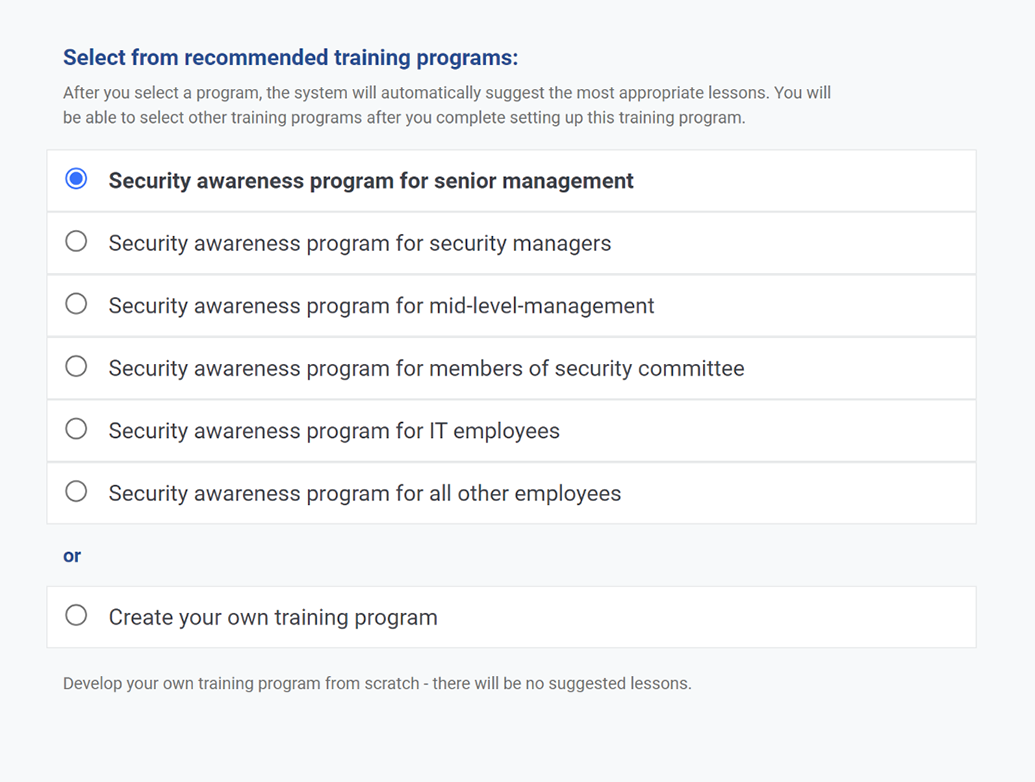

Treinamento ajustável para diferentes públicos

Em vez de mostrar os mesmos vídeos para todos, você pode configurar o sistema para que a alta gestão veja apenas os vídeos apropriados para eles, os funcionários de TI vejam vídeos diferentes, o restante dos funcionários veja outros vídeos, etc.

A Company Training Academy da Advisera irá sugerir os vídeos mais adequados para diferentes públicos, mas você está no controle — você define quem pode ver o quê.

Automatize a entrega e o acompanhamento do treinamento

Você não precisa se torturar com a organização de uma sessão de treinamento ao vivo que dura mais do que qualquer pessoa gostaria de assistir. Em vez disso, use a Company Training Academy da Advisera para definir com que frequência os funcionários precisam assistir aos vídeos, enviar automaticamente convites por e-mail para assisti-los, rastrear quem assistiu a cada vídeo, enviar lembretes e criar relatórios de presença para fins de auditoria.

Milhares de Clientes Bem Sucedidos

Feito para facilitar o aprendizado

Vamos ser sinceros: as pessoas não têm tempo para formação e conscientização em cibersegurança, privacidade e governança de IA, e a maioria tem dificuldade em entender a linguagem técnica ou jurídica.

É por isso que a maioria dos nossos vídeos tem menos de 5 minutos, e nossos especialistas em cibersegurança, privacidade e governança de IA explicam os tópicos usando uma linguagem fácil de entender.

Vários idiomas disponíveis

Estamos traduzindo os vídeos para todos os principais idiomas, para que qualquer funcionário da sua empresa possa entendê-los facilmente.

Além do inglês, temos vídeos em alemão, francês, italiano, holandês, espanhol, português e croata, e estamos adicionando mais.

Vídeos específicos para cada país

Cada país da UE deve publicar suas próprias leis e regulamentos de cibersegurança com base na NIS2 e em outros regulamentos de cibersegurança — criaremos vídeos para esses requisitos específicos, para que seus funcionários aprendam o que é exigido em seu país.

Bélgica [em francês]

- O que é a NIS 2? (6:27)

Noções básicas da diretiva da UE sobre segurança cibernética

- NIS 2: política de segurança dos sistemas de informação (10:01)

Elaboração de uma política de segurança cibernética de alto nível para a NIS 2

- NIS 2: etapas de implementação (7:23)

15 etapas para alcançar a conformidade total com a NIS 2

- Autoridades da NIS 2 (6:31)

8 órgãos governamentais responsáveis por aplicar a NIS 2

Bélgica [em holandês]

- O que é a NIS 2? (6:27)

Noções básicas da diretiva da UE sobre segurança cibernética

- NIS 2: política de segurança dos sistemas de informação (10:01)

Elaboração de uma política de segurança cibernética de alto nível para a NIS 2

- NIS 2: etapas de implementação (7:23)

15 etapas para alcançar a conformidade total com a NIS 2

- Autoridades da NIS 2 (6:31)

8 órgãos governamentais responsáveis por aplicar a NIS 2

Croácia [em croata]

- Lei de segurança cibernética da Croácia (5:57)

Semelhanças e diferenças em relação à NIS 2

Vídeos personalizados

Você tem políticas ou procedimentos específicos de cibersegurança que gostaria de apresentar em um vídeo? Não há problema! Como parte de planos selecionados, podemos criar vídeos personalizados exclusivamente para sua empresa — a personalização nunca foi tão fácil.

Você também pode enviar os vídeos que criou para complementar os vídeos de treinamento da Advisera.

Envie seus próprios materiais de treinamento

Você pode enviar seus próprios materiais e transformá-los em aulas envolventes. Combine os documentos internos, vídeos ou políticas da sua empresa com o sistema de aprendizagem da Advisera para criar uma experiência de treinamento personalizada para seus colaboradores.

Para todos os casos de uso

Você deseja organizar uma formação inicial em cibersegurança para sua equipe de projeto? Ou deseja um treinamento regular e contínuo para toda a sua força de trabalho? Ou talvez uma integração para novos funcionários?

Com a Company Training Academy, você pode cobrir todos esses casos configurando programas de treinamento separados.

Compatibilidade SCORM para o seu LMS

Use nossos vídeos de treinamento em seu próprio sistema de gestão de aprendizagem (LMS) — todas as lições possuem disponibilidade como pacotes SCORM, incluindo vídeos, questionários e acompanhamento do progresso. Mantenha o controle enquanto fornece conteúdo por meio de sua plataforma existente.

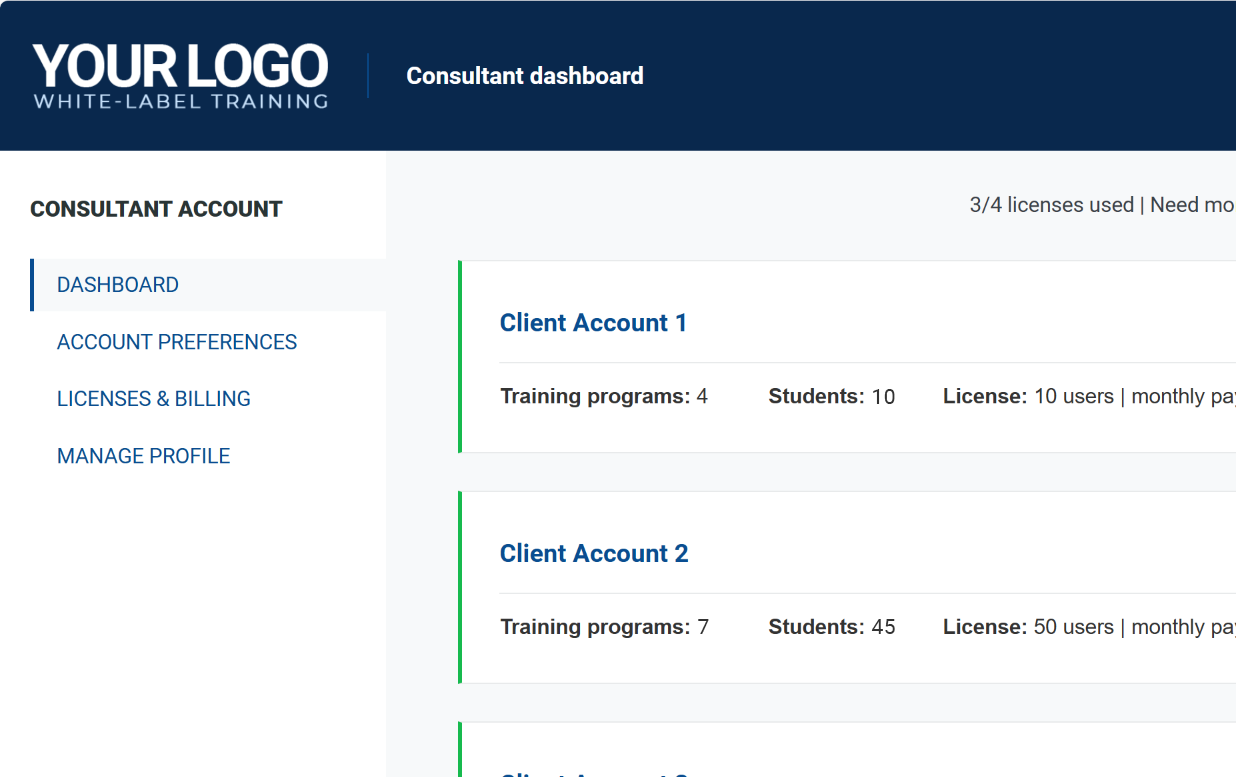

Plataforma de marca branca para consultores

Expanda seus negócios oferecendo formação em cibersegurança e obrigações de conformidade com a marca dos seus clientes. Com a plataforma da Advisera, você pode configurar e gerenciar programas de treinamento para vários clientes — tudo a partir de um único painel.

Plano mensal 10 usuários incluídos

€14

/ mês

$15

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 25 usuários incluídos

€28

/ mês

$29

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 50 usuários incluídos

€56

/ mês

$59

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 100 usuários incluídos

€95

/ mês

$99

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(available only in yearly plan)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 200 usuários incluídos

€189

/ mês

$199

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(available only in yearly plan)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 300 usuários incluídos

€285

/ mês

$299

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(available only in yearly plan)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 400 usuários incluídos

€380

/ mês

$399

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(available only in yearly plan)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano mensal 500 usuários incluídos

€475

/ mês

$499

/ mês

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

Veja exatamente quem assistiu a qual vídeo de treinamento, quem está atrasado e os resultados dos testes; baixe relatórios em PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(available only in yearly plan)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(available only in yearly plan)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 10 usuários incluídos

€154

/ ano

$162

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 25 usuários incluídos

€298

/ ano

$313

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 50 usuários incluídos

€605

/ ano

$637

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

(disponível em planos anuais com 100 ou mais usuários)

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 100 usuários incluídos

€1016

/ ano

$1069

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

1 vídeo por ano

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 200 usuários incluídos

€2042

/ ano

$2149

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais

Carregue seus próprios vídeos e documentos e adicione-os aos programas de treinamento existentes.

Vídeos personalizados

Com base no seu roteiro, produziremos vídeos de treinamento (de até 10 minutos cada) que você poderá usar na Company Training Academy.

2 vídeos por ano

Treinamento online ao vivo interno

Webinar interativo personalizado ministrado por nosso especialista para o seu cliente – até 1 hora, até 500 participantes.

(disponível em planos anuais com 500 ou mais usuários)

Pacotes SCORM

Obtenha versões SCORM dos nossos programas de treinamento para executá-los em seu próprio LMS. Todo o conteúdo — vídeos, questionários e acompanhamento de progresso — está incluído e pronto para integração.

(disponível apenas no plano personalizado)

Acesso ilimitado a todos os vídeos

Acesso a vídeos traduzidos

Vídeos específicos por país

Adapte o treinamento ao público

Defina o cronograma de treinamento

Notificações automáticas

Acompanhe o progresso dos funcionários

Questionários e testes

Carregue seus próprios materiais

Vídeos personalizados

Treinamento online ao vivo interno

Pacotes SCORM

Plano anual 300 usuários incluídos

€3068

/ ano

$3229

/ ano

Acesso ilimitado a todos os vídeos

Acesso a qualquer vídeo de treinamento e conscientização sobre cibersegurança, ISO 27001, NIS2, DORA, GDPR ou ISO 42001, em qualquer idioma, para qualquer um dos seus funcionários.

Acesso a vídeos traduzidos

Atualmente, todos os vídeos sobre NIS2 e cibersegurança estão traduzidos e com disponibilidade em alemão, francês, italiano, holandês, espanhol, português e croata.

Vídeos específicos por país

Quando um determinado país da UE publicar suas próprias leis e regulamentos com base, por exemplo, na NIS2, criaremos vídeos que abordem esses requisitos adicionais.

Adapte o treinamento ao público

Crie programas de treinamento separados para a alta gestão, gerência de nível médio, funcionários de TI, todos os outros funcionários, etc., para que cada grupo assista apenas aos vídeos relevantes para eles.

Defina o cronograma de treinamento

Escolha frequências diárias, semanais, mensais ou outras frequências e es para assistir aos vídeos de treinamento.

Notificações automáticas

Configure notificações automáticas por e-mail enviadas aos funcionários sobre vídeos de treinamento futuros e vencidos.

Acompanhe o progresso dos funcionários

See exactly who has attended which training video, who is late, and the testing results; download reports in PDF.

Questionários e testes

Decida para cada programa de treinamento como você deseja testar os participantes.

Carregue seus próprios materiais